Xác thực đa nhân tố liệu có an toàn tuyệt đối? (Phần một)

Giới thiệu

Khi tôi đang ở Mỹ vào năm 2016, tôi đã đọc một bài báo về thiết bị chặn bắt nhận dạng thuê bao di động quốc tế (IMSI-catcher), đặc biệt về một thiết bị có tên Stingray trên Tạp chí Bloomberg. Vì những tính năng nổi trội, mà người ta cũng dùng cái tên Stingray để mô tả cho những thiết bị loại này. Tuy nhiên, thời điểm đó tôi không được tiếp cận với nguồn thông tin rộng khắp. Nhưng đó lại là nguyên nhân thôi thúc tôi chia sẻ kiến thức của mình để góp phần nhỏ trong việc nâng cao kiến thức cộng đồng.

Hình 1. Tấn công bằng IMSI-catcher

IMSI-catcher là một thiết bị có thể chặn bắt tin nhắn, cuộc gọi, theo dõi vị trí và chiếm quyền điều khiển phiên dữ liệu. Thiết bị này khiến người dùng lo sợ về rò rỉ thông tin cá nhân khi trở thành mục tiêu của tội phạm mạng. Những mối lo ngại này sẽ ngày càng gia tăng khi mọi thứ được kết nối với nhau bởi khi chúng ta đang sống trong kỷ nguyên kết nối vạn vật (Internet of Things - IoT). Đặc biệt, mạng 5G sẽ sớm trở nên phổ biến và dễ tồn tại nguy cơ bị khai thác do sự trộn lẫn, hỗn tạp của các công nghệ cũ. Bên cạnh đó, IoT ẩn chứa rất nhiều lỗ hổng, vì nó được tạo ra bằng cách kết nối hàng chục tỷ thiết bị thông minh.

Trong một email mà tôi đã gửi tới Công ty an ninh mạng Positive Technologies, tôi đã yêu cầu và được đội ngũ của họ gửi một báo cáo về các vấn đề bảo mật của mạng 5G. Tôi rất ngạc nhiên khi đọc được rằng: “Các mạng viễn thông thay đổi rất chậm. Quá trình chuyển đổi sang một công nghệ mới thường trải qua nhiều giai đoạn và mất nhiều năm. Do đó, mạng 5G sẽ được sử dụng song song với mạng 4G, thậm chí cả mạng 3G và 2G trong một thời gian dài. Chúng ta cũng phải lưu ý rằng tốc độ chuyển đổi từ 4G sang 5G của các nhà cung cấp mạng và các quốc gia là khác nhau. Mạng 5G sẽ dựa trên lõi của mạng 4G, vì vậy cũng sẽ kế thừa các lỗ hổng của mạng 4G.

Một trong các mối đe dọa là tấn công đa giao thức (cross-protocol attacks), khi tin tặc khai thác các lỗ hổng trong nhiều giao thức cùng một lúc. Một cuộc tấn công có thể bắt đầu bằng việc khai thác các lỗ hổng của mạng 4G hoặc thậm chí là 3G. Thông tin có được sau đó sẽ được sử dụng để tấn công trên mạng 5G. Ví dụ, kẻ tấn công có thể lấy được danh tính thuê bao di động quốc tế (International mobile subscriber identity - IMSI) của người dùng bằng cách khai thác lỗ hổng trong mạng 3G. Nếu IMSI của người dùng bị lộ, kẻ tấn công có thể thực hiện các cuộc tấn công tinh vi hơn bao gồm theo dõi vị trí, nghe lén cuộc gọi, tin nhắn văn bản và chiếm quyền điều khiển phiên dữ liệu. Trong một thử nghiệm gần đây, các lỗ hổng như vậy đã được tìm thấy trên 74% các mạng được thử nghiệm”.

Với công nghệ mới của mạng 5G, chắc chắn 5G sẽ an toàn hơn 2G trong việc bảo vệ quyền riêng tư, mã hóa và xác thực. Mặc dù vậy, một khẳng định quan trọng của báo cáo cho rằng “Không may, các nhà cung cấp mạng thường rất ít hoặc không nghĩ đến vấn đề bảo mật khi xây dựng mạng trong quá trình thử nghiệm và thậm chí là trong quá trình triển khai. Các chính sách bảo mật chỉ được áp dụng một khi mạng đã được đưa vào sử dụng và có các thuê bao trả phí. Cách làm như vậy có thể giúp việc triển khai mạng được nhanh hơn và có thể tiết kiệm chi phí ban đầu, nhưng về lâu dài sẽ gây ra những vấn đề lớn về tài chính, vì các nhà cung cấp mạng buộc phải mua thêm những thiết bị không có trong ngân sách ban đầu của họ. Do không có sự chuẩn bị kỹ lưỡng, nên các giải pháp mới thường kém tương thích với kiến trúc mạng hiện có. Trong những trường hợp như vậy, việc đáp ứng đầy đủ các yêu cầu bảo mật trở nên bất khả thi”. Bởi cốt lõi của việc kinh doanh là tạo ra giá trị kinh tế.

Mật khẩu dùng một lần (One Time Password - OTP) qua tin nhắn hoàn toàn có thể nằm trong tay tin tặc. Đặc biệt là khi thiết bị IMSI-catcher có thể dễ dàng mua trực tuyến hoặc tự thiết kế với phần cứng chi phí thấp và có sẵn. Do đó, tội phạm mạng có thể dễ dàng tấn công các mạng viễn thông cũ như 2G và 3G.

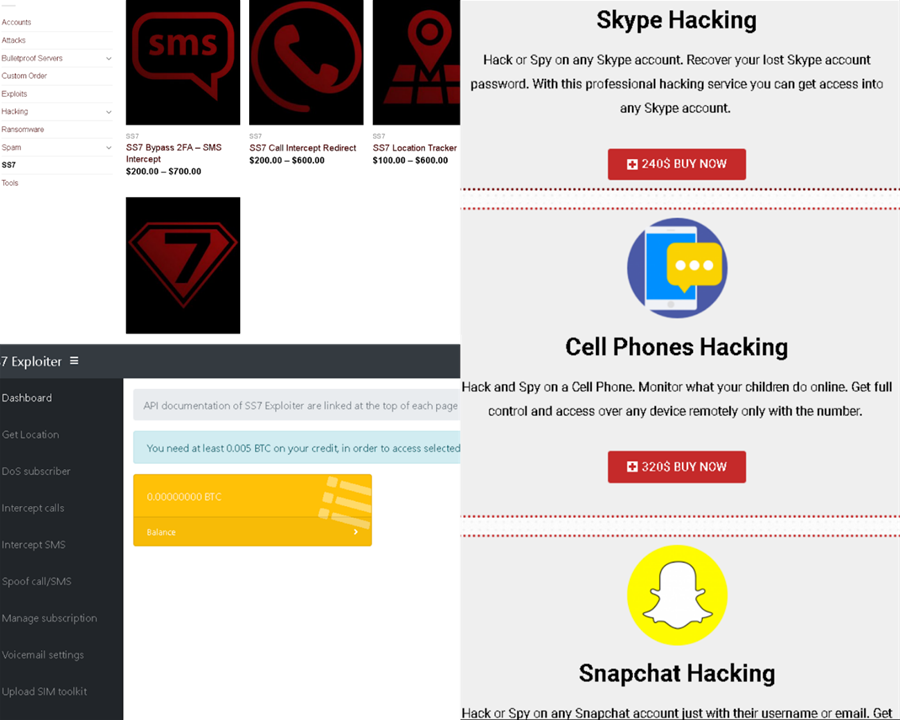

Một sự thật đáng sợ khác là có rất nhiều trang web đen quảng cáo về dịch vụ nghe lén cuộc gọi, tin nhắn. Trong quá trình tìm hiểu, tôi đã tìm thấy ít nhất có 3 trang web đang cung cấp dịch vụ này.

Hình 2. 03 dark web cung cấp dịch vụ nghe lén cuộc gọi, tin nhắn

Stingray, IMSI-catcher và mạng 4G/5G đều có liên quan đến vấn đề xác thực đa nhân tố (Multi - factor authentication - MFA). Song song, không chỉ riêng vấn đề bảo mật của mạng 4G hay 5G, mà về các vấn đề bảo mật khác cũng đang thu hút sự quan tâm của giới chuyên môn.

Tháng 10/2020, một người dùng tại Việt Nam bị mất tiền trong tài khoản Vietcombank mà không nhận được bất kỳ tin nhắn OTP nào. Một trường hợp khác là một người dùng bị mất tài khoản Facebook do sử dụng một mật khẩu dễ đoán. Một trong những người bạn của tôi - một kỹ sư phần mềm đã bị mất tài khoản Gmail. Anh cho rằng mình là nạn nhân của một cuộc tấn công Stingray theo dõi điện thoại. Ai sẽ là nạn nhân tiếp theo? Đó có thể là bất kỳ ai, kể cả bản thân tôi.

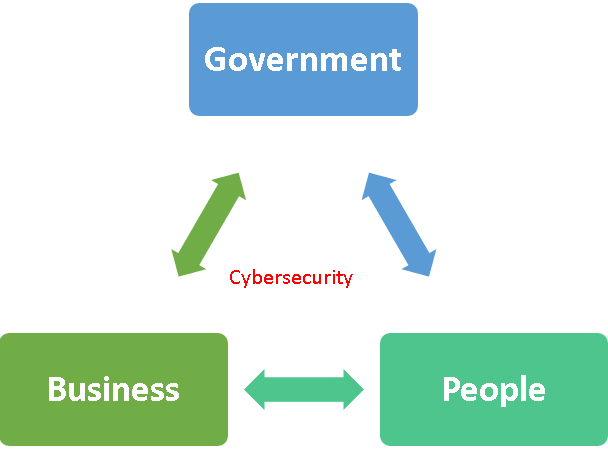

Đó là lý do mà, việc nâng cao nhận thức về bảo mật điện thoại thông minh và các công nghệ của nó trở nên quan trọng, không chỉ cho khách hàng mà còn cho doanh nghiệp. Nó sẽ cảnh báo người dùng nhận ra rằng, đã đến lúc phải trang bị cho mình những kiến thức cơ bản về an ninh mạng. Bởi an ninh mạng là sự hợp tác giữa ba bên: người dân, doanh nghiệp và chính phủ. Tất cả các bên phải làm việc cùng nhau để khiến mọi thứ an toàn hơn.

Hình 3. Mô hình phối hợp an ninh mạng hoàn hảo

Những điều cần biết

Tôi biết về MFA khi còn là một tin tặc. Thời điểm đó, một số nền tảng trực tuyến đã sử dụng MFA như một cách để bảo vệ khách hàng của họ. Năm 2012, ngân hàng Đông Á có cấp thẻ ngân hàng cho tôi, mỗi khi tôi đăng nhập vào tài khoản ngân hàng sẽ yêu cầu tôi nhập chính xác các số dựa trên thẻ ngân hàng. Nhưng ngày nay, tôi tin rằng chúng ta cần nhiều cách hơn để bảo vệ các tài khoản trực tuyến, vì mọi thứ sẽ được kết nối thông qua nhà thông minh, thành phố thông minh. Chính vì vậy, người dùng sẽ đối diện với nhiều mối đe dọa trực tuyến hơn.

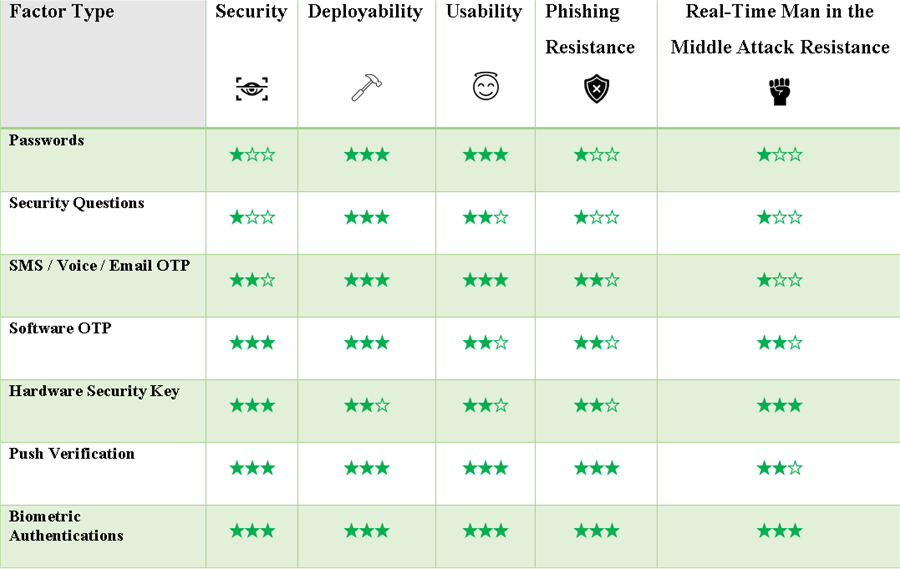

May mắn rằng MFA đã được tích hợp rộng rãi vào hầu hết các nền tảng trực tuyến lớn như Facebook, Gmail, Twitter, hệ thống ngân hàng trực tuyến... để giúp tăng cường bảo mật cho tài khoản của người dùng. Có một số MFA phổ biến như câu hỏi bảo mật, mã PIN, cụm mật khẩu bảo mật, thẻ ngân hàng, OTP qua tin nhắn văn bản/thoại, phần mềm xác thực), thông báo đẩy, sinh trắc học (vân tay, nhận dạng khuôn mặt, giọng nói, nhận dạng mống mắt, quét võng mạc, động lực học gõ phím (keystroke dynamics), nhận dạng chữ ký) và khóa cứng bảo mật. Tuy nhiên, mỗi phương pháp xác thực đều có điểm mạnh và điểm yếu riêng, chúng cũng có thể kết hợp với nhau để tăng cường bảo mật.

Hình 4. Bảng so sánh các hình thức xác thực đa nhân tố

Việc bổ sung tính năng MFA như phần mềm xác thực có thể là một điều rắc rối. Vì người dùng sẽ cần thực hiện thêm một bước nữa mới đăng nhập thành công vào các trang web yêu thích của mình. Nhưng nếu không có MFA, người dùng sẽ dễ dàng bị tấn công bởi tin tặc muốn đánh cắp thông tin nhận dạng cá nhân, truy cập tài khoản ngân hàng hoặc xâm nhập vào cổng thẻ tín dụng trực tuyến của họ. Câu hỏi đặt ra là: Tại sao người dùng phải sử dụng MFA?

Bởi nếu chỉ có mật khẩu mạnh thôi là chưa đủ. Tuy nhiên, liệu MFA có giúp người dùng bảo vệ Facebook, Gmail hoặc tiền một cách hoàn hảo không? Đối với phòng thủ mạng, liệu các phương pháp tốt nhất có tạo nên sự phòng thủ hoàn hảo không? Câu trả lời là không. Người dùng càng thiết lập nhiều lớp MFA cho các tài khoản trực tuyến của mình thì càng an toàn. Nó sẽ giúp người dùng tránh khỏi việc trở thành mục tiêu của một tin tặc không chuyên nghiệp.

Ngô Minh Hiếu (Hieupc)