Trong gần 30 năm phát triển, các phần mềm diệt virus (Anti virus - AV) hầu như không thể thay đổi được cục diện cuộc chiến với những kẻ viết mã độc. Ngày nay, mã độc được tạo ra một cách có chủ đích và sử dụng các kỹ thuật để tránh sự phát hiện của các phần mềm diệt virus. Trong khi bản thân các phần mềm diệt virus hiện nay còn tồn tại các hạn chế về công nghệ như: chỉ sử dụng theo mẫu (signature-based) hoặc theo hành vi (behaviour-based) để phát hiện mã độc.

Kiến trúc của các phần mềm AV truyền thống tập trung vào việc phát hiện mã độc theo thời gian thực qua web, email… tại các thiết bị đầu cuối. Phương thức này chủ yếu dựa vào các mẫu, do đó không thể theo kịp sự phát triển của mã độc. Việc sử dụng kỹ thuật phát hiện các mã độc nâng cao đòi hỏi khả năng tính toán của máy tính và bộ nhớ lớn và hầu như không thể thực hiện được trên máy tính cá nhân, hay thiết bị thông minh.

Thực tế cho thấy, các cuộc tấn công nâng cao APT (Advanced Persistent Threat) có tỷ lệ thành công lớn, dù trong mạng của các tổ chức/doanh nghiệp có cài các phần mềm AV mới nhất của các hãng nổi tiếng. Ngay cả hãng bảo mật Kaspersky trong năm 2015 cũng trở thành nạn nhân của tấn công APT. Điều đó dẫn đến nhu cầu nghiên cứu, phát triển những giải pháp phát hiện tấn công thế hệ mới, nhanh hơn, hiệu quả hơn và tận dụng được ưu điểm của các công nghệ mới.

Giải pháp phát hiện tấn công nâng cao

Để có thể phân tích sâu các hiểm hoạ tấn công, hệ thống phải được triển khai phân tích lưu lượng mạng trên một thiết bị riêng biệt, thay vì chỉ sử dụng khả năng tính toán của các máy tính như các AV truyền thống. Giải pháp phát hiện tấn công nâng cao sẽ không dựa trên tập luật (rules) hoặc mẫu nhận diện cho trước và bao gồm các thành phần sau:

- Các cảm biến (Sensor): Để giải mã lưu lượng mạng và tách ra các thành phần có thông tin cần thiết (như các file HTML, JavaScript hay các file thực thi) nhằm phân tích, tìm kiếm các dấu hiệu tấn công. Một số hãng sử dụng các cảm biến đặt ở giữa đường truyền. Tuy nhiên, hầu hết các hãng hiện nay điều lựa chọn chế độ out-of-band, tức là nhận một bản copy của lưu lượng mạng.

- Môi trường thực thi ảo (Sandbox): là hệ thống xử lý tập trung, chuyên phân tích các đoạn mã một cách tự động, ghi nhận và đánh giá dấu hiệu độc hại của các đoạn mã và tệp tin này. Hệ thống sandbox có thể được đặt trên một thiết bị vật lý riêng (appliance) hoặc cài đặt trên máy ảo, thậm chí có thể đưa lên đám mây (cloud).

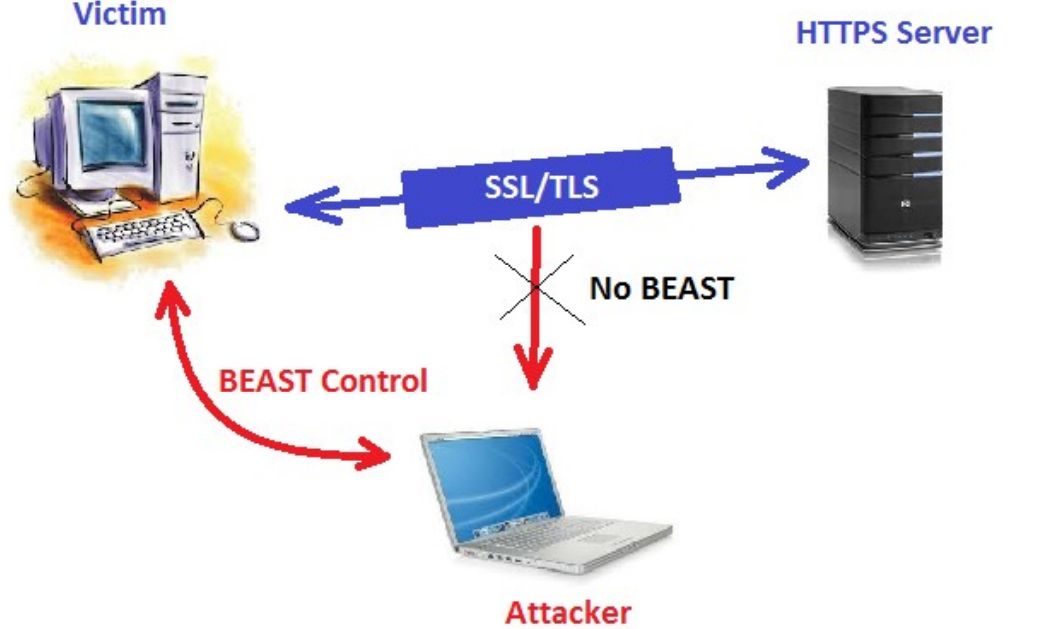

- Thành phần phát hiện tấn công (Threat Indicator): sử dụng thông tin từ kết quả phân tích của hệ thống sandbox, thông tin giám sát các kết nối tới tên miền, địa chỉ IP độc hại, hay phân tích thông tin các lưu lượng đến và đi từ các máy chủ điều khiển C&C (Control & Command).... Việc phát hiện cũng có thể sử dụng thêm các thuật toán về kiểm tra hành vi bất thường trong mạng, học máy (machine learning), phân tích dữ liệu lớn....

Ưu điểm của giải pháp này là không phụ thuộc vào mẫu nhận diện hay luật; Sử dụng thiết bị/máy chủ riêng hoặc đám mây nên có tốc độ xử lý nhanh hơn máy tính cá nhân; sử dụng cho các hệ điều hành khác nhau (iOS, Windows, Android, Linux...); Phù hợp để áp dụng các công nghệ đòi hỏi khả năng tính toán lớn như xử lý dữ liệu lớn, học máy....

Nhược điểm là việc phân tích các mã độc hại để đưa ra biện pháp gỡ bỏ (một cách tự động) vẫn còn đang ở giai đoạn phát triển. Điều đó có nghĩa hệ thống mới chỉ phát hiện các tấn công, việc xử lý chưa hiệu quả bằng các phần mềm AV hiện nay.

Về thị trường các giải pháp

Thị trường của các giải pháp ngăn chặn tấn công nâng cao (Advanced Threat Protection) đang thay đổi rất nhanh. Các hãng bảo mật đang nghiên cứu các công nghệ để có thể phát hiện được những cuộc tấn công nâng cao, hiện đang vượt qua được khả năng phòng vệ của các phần mềm AV truyền thống. Thực tế sẽ có 3 nhóm hãng sản xuất thể hiện cách tiếp cận khác nhau:

- Các hãng cung cấp phần mềm diệt virus: sử dụng lợi thế kinh nghiệm lâu năm và chuyển hướng để đưa ra các giải pháp mới (McAfee, TrendMicro...).

- Các hãng cung cấp thiết bị an ninh mạng: Tận dụng thế mạnh kinh nghiệm sản xuất các thiết bị như tường lửa hoặc thiết bị phát hiện xâm nhập, để đầu tư nghiên cứu và sản xuất giải pháp phòng chống mã độc. Họ cũng có thể mua lại một vài hãng đã có kinh nghiệm về phòng chống mã độc để tăng cường năng lực (Cisco, Blue Coat, Palo Alto Networks, Fidelis...).

- Các hãng mới: là các nhân tố mới, có thể sở hữu một số công nghệ riêng, đột phá (như Damballa, FireEye, Lastline...). Một trong những đặc điểm của các hãng này là đưa ra sản phẩm hoàn toàn mới (có thể phát triển từ một dự án Start up).... Bởi vậy, sản phẩm mới do các hãng này phát triển sẽ tránh được sự "xung đột" với các sản phẩm truyền thống của mình.

Một giải pháp phát hiện tấn công nâng cao của Việt Nam

Được phát triển bởi nhóm nghiên cứu về an toàn thông tin tại Ban công nghệ, công ty FPT. CyRadar là phần mềm chuyên phân tích lưu lượng mạng để phát hiện các cuộc tấn công nâng cao, được cài đặt trên một thiết bị riêng kết nối trong mạng của các doanh nghiệp/tổ chức. CyRadar không sử dụng Agent cài trên các máy, các luật hoặc các mẫu để phát hiện các tấn công.

Sản phẩm này nhằm đáp ứng xu hướng đổi mới trong môi trường làm việc hiện đại của các doanh nghiệp khi mà số lượng thiết bị cá nhân sử dụng trong doanh nghiệp ngày càng đa dạng và xu hướng BYOD tăng cao. CyRadar sử dụng một số công nghệ chính như sau:

- Bản đồ mã độc (Malware Graph): Một dạng cơ sở dữ liệu dạng đồ thị, sử dụng công nghệ phân tích dữ liệu lớn đánh giá uy tín của các tên miền và địa chỉ IP có liên kết tới các loại mã độc. Malware Graph sẽ được cung cấp miễn phí cho cộng đồng với mục tiêu trở thành một hạ tầng thông minh mới (Open Intelligence Platform).

- Học máy (Machine Learning): Phát hiện các tên miền độc hại được sinh ra bằng thuật toán của hacker (Domain generation algorithm - DGA), với tỷ lệ chính xác lên tới 95%. Các tên miền này sẽ được đánh điểm và đưa vào Malware Graph.

- Hộp cát (Sandbox): Phân tích tự động các tệp tin nhị phân (binary) được tải xuống mạng của doanh nghiệp để phát hiện mã độc.

- Phát hiện bất thường (Anomaly Detection): Dựa vào lưu lượng mạng, thời gian, tần suất kết nối, địa chỉ nguồn và địa chỉ đích, hệ thống sẽ phát hiện các yếu tố bất thường xảy ra trong mạng, từ đó cảnh báo về các cuộc tấn công.

Hiện tại, CyRadar đã được thử nghiệm ở một số tổ chức như: Mobifone, Vietnamnet, FPT Telecom, VTC Intercom... và một số các cơ quan của Chính phủ. Bên cạnh đó, sản phẩm đã đạt danh hiệu Sản phẩm an toàn thông tin chất lượng cao năm 2015 do Hiệp hội An toàn thông tin Việt Nam bình chọn.