Tin tặc phát tán mã độc mới BIOPASS thông qua các website cờ bạc trực tuyến của Trung Quốc

Theo nhận định của các chuyên gia thì BIOPASS RAT là một loại phần mềm độc hại tinh vi được triển khai dưới dạng các tập lệnh Python. Bên cạnh tính năng cơ bản giống các loại RAT khác như đánh giá hệ thống tệp, truy cập máy tính từ xa, lọc tệp và thực thi lệnh shell, thì phần mềm độc hại này cũng có khả năng xâm phạm thông tin cá nhân của nạn nhân bằng cách đánh cắp dữ liệu trình duyệt web và ứng dụng nhắn tin. Ngoài ra, nó còn có thể sử dụng các tác vụ theo lịch trình như một phương pháp duy trì sự bền bỉ trong hệ thống bị nhiễm.

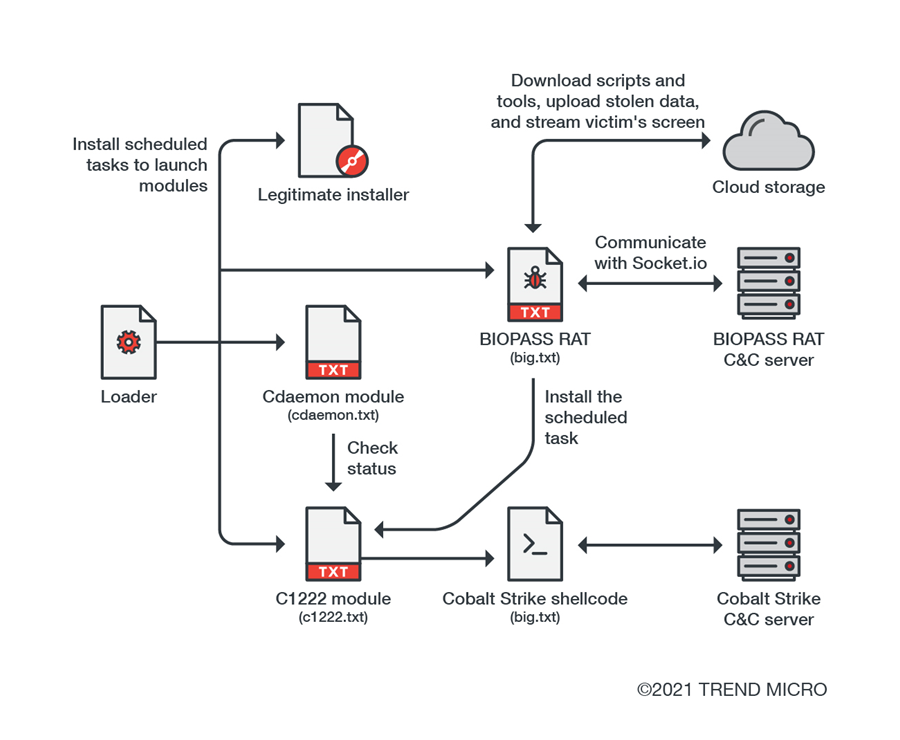

Luồng lây nhiễm BIOPASS RAT

Phần mềm độc hại này hiện đang lợi dụng các công cụ phần mềm sẵn có như Open Broadcaster Software (OBS) Studio – một phần mềm mã nguồn mở để quay video và phát trực tiếp, cho phép người dùng phát trực tuyến lên Twitch, YouTube và các nền tảng khác sử dụng dịch vụ đám mây thông qua giao thức RTMP (nhắn tin thời gian thực). Dựa vào tính năng phát trực tuyến của phần mềm này, mã độc có thể ghi lại màn hình của nạn nhân và gửi cho tin tặc. Thêm vào đó, các cuộc tấn công còn lợi dụng dịch vụ lưu trữ đối tượng (OSS) của Alibaba Cloud (Aliyun) để lưu trữ các tập lệnh BIOPASS RAT Python cũng như để lưu trữ dữ liệu đã lấy từ các nạn nhân.

Hiện nay, các nhà nghiên cứu nhận thấy rằng phần mềm độc hại đã nhắm mục tiêu vào các trang web đánh bạc trực tuyến của Trung Quốc bằng cách sử dụng các trình cài đặt ứng dụng giả mạo. Tin tặc thực hiện tấn công bằng cách cài một mã JavaScript độc hại vào tính năng trò chuyện hỗ trợ trực tuyến trên các web, từ đó lừa khách truy cập chuyển hướng đến các trang cung cấp trình cài đặt độc hại. Các trình tải phần mềm độc hại này thường được ngụy trang thành trình cài đặt hợp pháp cho Adobe Flash Player hoặc Microsoft Silverlight. Khi theo dõi và phân tích trình tải ngụy tạo có chứa BIOPASS RAT này, các nhà nghiên cứu thấy rằng nó tải một shellcode Cobalt Strike hoặc một cửa hậu Python.

Cụ thể là sau khi BIOPASS RAT được thiết lập và chạy, nó sẽ tìm kiếm hoặc tạo một cửa hậu nếu cần và thêm dấu thời gian. Sau đó, nó tải một tập lệnh Python có nhãn “online.txt” để mở máy chủ HTTP và lắng nghe các số cổng: 43990, 43992, 53990, 33990, 33890, 48990, 12880, 22880, 32880, 42880, 52880 hoặc 62880. Tiếp đến BIOPASS RAT sẽ truy cập thư mục gốc và tìm một tệp có tên “bps.key” có chứa ID người dùng được máy chủ trung tâm tạo cho nạn nhân. Từ đó BIOPASS RAT nhận mọi thông tin thậm chí còn thu thập cookie và tệp dữ liệu đăng nhập của nạn nhân.

Phần mềm độc hại được cho là đang tập trung vào việc đánh cắp dữ liệu cá nhân từ các trình duyệt web và các ứng dụng nhắn tin phổ biến nhất ở Trung Quốc, bao gồm QQ Browser, 2345 Explorer, Sogou Explorer và 360 Safe Browser, WeChat, QQ và Aliwangwang.

Hiện nay các nhà nghiên cứu chưa rõ chính xác tổ chức/cá nhân nào đứng sau dòng phần mềm độc hại này, tuy nhiên nó có thể được liên kết với nhóm Winnti APT (hay còn gọi là APT41) một nhóm tin tặc của Trung Quốc chuyên tấn công gián điệp mạng và thực hiện tấn công vì lợi nhuận vào các công ty trò chơi trực tuyến trên khắp Đông Nam Á.

Phạm Nam

(Theo Thehackernews)