An toàn thông tin các hệ thống điều khiển công nghiệp

Năm 2010 đánh dấu sự ra đời của một kỷ nguyên mới, được giới chuyên gia gọi là kỷ nguyên hậu Stuxnet, với đặc điểm là các cơ sở công nghiệp đã trở thành mục tiêu quan trọng hàng đầu. Cuộc chiến với giới tội phạm mạng đã bước sang một trình độ cao hơn cả về công nghệ, cũng như quy mô và phương pháp tổ chức.

Hệ thống điều khiển công nghiệp (Industrial Control System - ICS) ngày nay không còn vận hành cô lập như trước đây. Những yêu cầu tất yếu được đặt ra về hiệu suất điều khiển, về trao đổi thông tin và các hoạt động kinh doanh buộc các hệ thống này phải được kết nối với thế giới bên ngoài và áp dụng các công nghệ mới. Không chỉ được kết nối với mạng thương mại mà nội tại trong các hệ thống này cũng được trang bị thiết bị công nghệ thông tin (CNTT) và viễn thông tiên tiến, các phương tiện liên lạc di động, liên lạc không dây....

Kết quả là các hệ thống điều khiển công nghiệp phải đối mặt với nguy cơ mất an toàn thông tin tương tự như đối với các hệ thống CNTT thông thường, nhưng với mức độ phức tạp và rủi ro lớn hơn nhiều. Những tấn công ngẫu nhiên vốn vô hại đối với hệ thống CNTT thông thường như máy tính bị nhiễm mã độc, mã hoá ngẫu nhiên… có thể mang đến hậu quả nghiêm trọng cho hệ thống điều khiển công nghiệp.

Các lỗ hổng trong các hệ thống điều khiển công nghiệp

So với các mạng công nghiệp truyền thống trước đây, các hệ thống CNTT ngày nay của các cơ sở công nghiệp được tổ chức theo một phương thức không an toàn. Một số máy tính trong mạng này có thể được quyền truy cập vào máy chủ của ICS chứa thông tin về quy trình công nghệ. Trong một số trường hợp, mạng công nghệ của ICS dù được tách biệt với mạng hành chính, quản trị nhưng lại duy trì một số kênh liên lạc từ xa không được bảo vệ nghiêm ngặt, chẳng hạn với các nhà thầu để được hỗ trợ về kỹ thuật qua các phương tiện liên lạc di động và không dây.

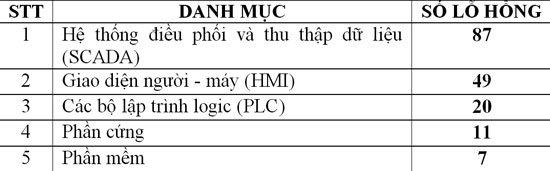

Các thành phần công nghệ cơ bản của ICS như SCADA, giao diện người máy (Human-Machine Interface - HMI), các bộ điều khiển lập trình logic (Programmable Logic Controller - PLC) cũng đều chứa các lỗ hổng tạo cơ hội cho mã độc xâm nhập.

SCADA (Supervisory Control And Data Acquisition) là các hệ thống máy tính giám sát điều phối và thu thập dữ liệu. Chúng được kết nối với các bộ điều khiển và các bộ cảm ứng khác nhau để thực hiện điều khiển các loại trang thiết bị công nghiệp. Người điều phối theo dõi trạng thái và công việc của toàn bộ thiết bị được kết nối và trong những tình huống khẩn cấp, đảm bảo không xảy ra sự cố nguy hiểm cho các thiết bị hoạt động.

Các bộ điều khiển cũng chứa rất nhiều lỗ hổng. Đối với các ứng dụng SCADA, thường sử dụng một cấu hình dự trữ bằng cách đặt một máy tính dự trữ thứ hai cùng một ứng dụng, song song với máy chủ SCADA chính, trạm dự trữ SCADA này cũng được kết nối với PLC, giống như máy chủ chính. Ở chế độ làm việc bình thường, điều phối được thực hiện chỉ thông qua máy chủ chính, máy dự trữ chỉ thực hiện công việc ảo hoá quá trình. Thông thường, máy tính này được sử dụng như một trạm kỹ thuật, qua đó thực hiện việc lập trình, cài đặt và cập nhật chương trình của PLC. Từ máy tính này, mã độc có thể thực hiện việc tái lập trình PLC và đây chính là phương thức Stuxnet đã thực hiện.

Bảng 1: Thống kê lỗ hổng trong ICS (nguồn Positive Technologies)

Kết quả khảo sát của Positive Technologies, số lượng các lỗ hổng được phát hiện tăng lên rất nhanh, năm 2012 tăng 20 lần so với 5 năm trước đó. Trong đó, 50% các lỗ hổng cho phép kẻ tấn công thực thi mã lệnh, hơn 40% hệ thống có sẵn trên Internet có thể bị tấn công bởi những kẻ nghiệp dư.

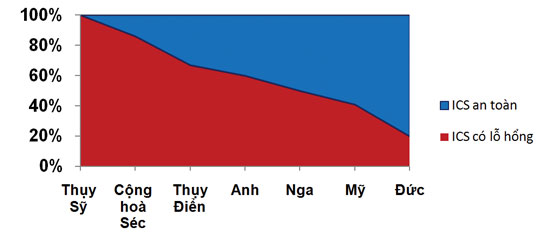

Bảng 2: Phân bố các ICS an toàn theo các quốc gia (nguồn Positive Technologies)

Cũng theo kết quả khảo sát, các thành phần cơ bản của ICS chứa số lượng lỗ hổng đáng kể, cụ thể:

Ngoài ra, khảo sát cho thấy các lỗ hổng bảo mật được phát hiện nhiều nhất là của các nhà sản xuất nổi tiếng như: Siemens, Schneider Electric, Advantech, Broadwin, Invensys Wonderware, General Electric.

Kết quả khảo sát về tỉ lệ các ICS có lỗ hổng gây mất an toàn phân bố theo quốc gia (bảng 2), cho thấy: Thụy Sỹ:100%, Cộng hoà Séc: 86%, Mỹ: 41%, Nga: 50%, Thụy Điển: 67%, Anh: 60%, Đức: 20%.

Kaspersky Lab ICS CERT cũng cho biết, trong các lỗ hổng đảm bảo phần mềm, nguy hiểm nhất là các loại lỗ hổng cho phép thực hiện các hành vi sau: Thực hiện mã lệnh từ xa, vô hiệu hoá từ xa phần mềm hoặc thiết bị, từ chối quá trình công nghệ; Tấn công vào mật mã; tấn công lên các giao thức mạng công nghiệp, tiếp cận thông tin bất hợp pháp từ xa, sắp đặt dữ liệu thống kê của người dùng.

Trong số các nguồn lây nhiễm mã độc được Kaspersky Lab ICS CERT thống kê, nguy hiểm nhất thuộc về nguồn từ Internet và nguồn từ các vật mang di động kiểu USB-flash. Số liệu điều tra từ 6 tháng cuối năm 2016 cho thấy, có tới 22% máy tính công nghiệp nhiễm mã độc từ Internet qua các trang web bằng đường physhing.

Mã độc công nghiệp

Mã độc tấn công các hệ thống thông tin thường là các loại virus, sâu, trojan với mục tiêu đơn giản là đánh cắp các tệp thông tin, lây nhiễm lên các trang web, đánh cắp tài khoản ngân hàng.... Các loại mã độc này cũng tấn công cả các cơ sở công nghiệp, song chúng không đặc trưng cho các tấn công lên các hệ thống này. Mã độc tấn công có chủ đích các ICS là các mã độc công nghệ cao được xây dựng bởi một hoặc nhiều nhóm chuyên gia trình độ cao và trong nhiều trường hợp được các quốc gia tài trợ. Loại mã độc này được thiết kế theo mục tiêu cụ thể. Theo số liệu của Siemen, trong 15 trường hợp tấn công vào các hệ thống ICS tại Đức đã không có một trường hợp nào lọt được vào các bộ điều khiển lập trình logic PLC, vì các tham số không khớp, trong khi chúng đã thành công tại Iran. Mã độc công nghiệp đã được xây dựng dựa trên cơ sở hiểu biết sâu sắc về đặc điểm của đối tượng tấn công.

Mã độc Stuxnet

Trong số các mã độc công nghiệp nguy hiểm nhất, thì Stuxnet được coi là số 1. Mã độc này khởi đầu cho một kỷ nguyên mới sau khi đã thực hiện tấn công thành công lên hệ thống hạt nhân của Iran. Tuy chưa có bằng chứng rõ ràng, song Stuxnet được cho là được xây dựng bởi các cơ quan đặc vụ của Mỹ và Israel, nhằm phá hoại chương trình hạt nhân của Iran. Một chuyên gia Đức đã viết về sự nguy hiểm của Stuxnet như sau, “mối nguy cơ lớn nhất mà Stuxnet tạo ra không nằm ở chính Stuxnet, mà nằm ở phương pháp tấn công, đặc biệt là khả năng cài logic chuyển mạch vào trong các PLC, sau đó được sao chép và khả dụng đối với các phương tiện của tin tặc tạo ra”.

Đặc điểm của mã độc này là:

- Khai thác lỗ hổng zero-day;

- Có khả năng xâm nhập vào môi trường biệt lập, không cần qua Internet mà qua các thiết bị lưu trữ di động;

- Gây nhiễm điều khiển các quá trình công nghệ Siemens Simatic Step 7, thay đổi mã PLC trên các bộ điều khiển Siemens nhằm phá hỏng trang bị (máy li tâm hạt nhân) và làm sai lệch thông tin của người vận hành.

Các loại lỗ hổng do các phiên bản Stuxnet khác nhau khai thác là: CVE-2008-4250, CVE 2010-2549, CVE 2010-2549, CVE 2010-2549,CVE 2010-2549, CVE 2010-2549, CVE 2010-2549, CVE 2010-2560, CVE 2010-2719, CVE 2010-2729, CVE 2010-2743, CVE 2010-2744, CVE 2010-2772, CVE 2010-3338, CVE 2010-3888, CVE 2010-4252, CVE 2012-3015.

Mã độc Flame

Đây là mã độc có các chức năng do thám công nghiệp tại Trung Đông mà trước hết là Iran. Flame là bộ chương trình có khối lượng 20 MB, có thành phần gồm thư viện mật mã và thư viện lưu trữ máy chủ web, máy ảo. Đặc điểm của Flame là: Sử dụng các lỗ hổng của hệ thống, kể cả lỗ hổng zero-day; Làm tổn hại chữ ký số (bằng cách tấn công lên MD5); Tìm kiếm tài liệu văn phòng, tài liệu thiết kế, thông tin hợp đồng; Có khả năng chặn thu thông tin âm thanh và thông tin hình ảnh; Tìm kiếm và kết nối với các thiết bị Bluetooth; Bí mật chuyển tải thông tin lên máy tính từ xa; Có khả năng ẩn mình và sở hữu phương tiện để phá vỡ các cơ chế bảo vệ thông tin của hệ thống.

Các lỗ hổng mà Flame khai thác là CVE 2010-2568, CVE 2010-2729, CVE 2011-3402.

Ngoài Stuxnet và Flame còn có các mã độc công nghiệp chuyên cho các mục đích do thám công nghiệp như Sputnik, Red Ocrober. Đầu năm 2017, giới chuyên gia đã công bố phát hiện một mã độc công nghiệp mới có tên CrashOverride/ Industroyer.

Giải pháp đảm bảo an toàn cho các hệ thống điều khiển công nghiệp

Hiện đã có một lượng lớn tài liệu làm cơ sở để có thể xây dựng các biện pháp an toàn cho các hệ thống điều khiển công nghiệp, bao gồm các tiêu chuẩn quốc tế, các khuyến cáo của các tổ chức tiêu chuẩn hoá và các nghiên cứu của các chuyên gia. Điển hình là bộ tiêu chuẩn ISO 27000 về quản lý an toàn thông tin, trong đó, tiêu chuẩn ISO/IEC 27001: 2013 đã đưa ra 114 cơ chế an toàn được phân loại thành 14 nhóm biện pháp. Các khuyến cáo của Viện Công nghệ và Tiêu chuẩn quốc gia (NIST) Hoa Kỳ cho các ICS được đưa ra tại NIST 800-82.

Các bộ tài liệu hiện có đã mô tả đầy đủ các biện pháp và công nghệ an toàn cho các ICS, trong đó có các biện pháp phân vùng trong quản lý truy cập và các biện pháp chống mã độc công nghiệp, bao gồm: Toàn bộ các biện pháp đảm bảo an toàn cho các ICS phải được xây dựng trên cơ sở tiếp cận đồng bộ và hệ thống, bao gồm các biện pháp tổ chức, đảm bảo, quản trị cho đến các biện pháp kỹ thuật. Trong đó:

- Nhóm giải pháp thứ nhất hướng tới hình thành một chương trình về đảm bảo an toàn thông tin cho ICS, trong đó, mô tả đầy đủ mục tiêu, quan điểm, phương pháp tiếp cận xây dựng hệ thống đảm bảo an toàn thông tin, các yêu cầu về an toàn ở tất cả các mức của hệ thống. Các bộ tài liệu được xây dựng gồm các quy định trên tất cả các phương diện nhằm thực hiện các yêu cầu về an toàn, từ quy định về hành vi của con người trong hệ thống cho đến các quy định về cung cấp trạng thiết bị cho hệ thống đảm bảo an toàn thông tin.

- Nhóm các giải pháp kỹ thuật là bộ công cụ chủ yếu để đảm bảo an toàn cho ICS. Các biện pháp của nhóm này nhằm giải quyết các bài toán: quản lý truy cập, đảm bảo tính toàn vẹn, đảm bảo an toàn tương tác giữa mạng thương mại và mạng công nghệ ICS, bảo vệ chống virus thông thường và các mã độc công nghiệp, quản lý hệ thống đảm bảo an toàn thông tin (như giám sát liên tục trạng thái, phát hiện sự cố và phản ứng sự cố).

- Quản lý truy cập là giải quyết bài toán hạn chế truy cập cả ở cả mức mạng và mức ứng dụng. Mạng của các cơ sở công nghiệp có thể bao gồm một số mạng hành chính, quản trị (hay mạng thương mại) và mạng công nghệ của hệ thống điều khiển công nghiệp với bản chất trao đổi thông tin trên các mạng này là khác nhau như việc: truy cập Internet, truyền tệp FTP (thường được dùng để trao đổi tập tin qua mạng lưới truyền thông dùng giao thức TCP/IP), thư điện tử, tiếp cận từ xa được cho phép trên mạng hành chính, quản trị nhưng không được phép trên mạng công nghệ. Do đó, giải quyết vấn đề quản lý truy cập trước hết là vấn đề trao đổi thông tin giữa hai loại mạng này. Biện pháp phổ biến nhất ở đây là phân vùng với mục tiêu là tách mạng công nghệ của ICS ra khỏi mạng thương mại trên cơ sở xây dựng các vùng bán quân sự (DeMilitarized Zones - DMZ) nhờ tường lửa và hệ thống phát hiện xâm nhập (IDS). Những khu vực DMZ này chính là điểm trao đổi thông tin giữa các mạng thương mại và mạng công nghệ của ICS, trong đó đảm bảo cân bằng giữa nhu cầu truy cập và yêu cầu an toàn.

Mặc dù trên thực tế không một hệ thống nào kết nối trực tiếp với Internet, nhưng việc sử dụng các công nghệ và các giao thức khác nhau trong ICS tạo ra môi trường thuận lợi cho các loại virus, trong đó có mã độc công nghiệp. Chúng xâm nhập và phát tán nhanh chóng vào các mạng truyền dữ liệu qua các phương tiện lưu trữ thông tin di động kiểu USB-flash, các tệp thực thi sử dụng các lỗ hổng trong các chương trình hệ thống và ứng dụng của ICS.

Một số biện pháp đáng chú ý

Để chống mã độc công nghiệp phải thực hiện đầy đủ các biện pháp được quy định trong nhóm các biện pháp tổ chức quản lý và các giải pháp chống lại các mã độc công nghiệp, trong đó quan trọng nhất là các biện pháp sau:

- Loại bỏ các lỗ hổng an toàn bằng cách sử dụng máy quét và hệ thống SIEM (hệ thống giám sát an toàn mạng) về quản lý an toàn và sự cố.

- Xử lý lỗ hổng zero-day bằng thiết bị phân tích các bộ mã, các phương tiện kiểm tra và giải pháp SIEM.

- Ngăn chặn các nguồn xâm nhập của mã độc qua các thiết bị lưu trữ thông tin.

- Chống xâm nhập mã độc bằng kỹ nghệ xã hội trên cơ sở áp dụng giải pháp SIEM, các hệ thống lọc nội dung và DLP.

Trong việc đảm bảo an toàn cho các hệ thống điều khiển công nghiệp có thể ứng dụng các công nghệ an toàn mạng khác nhau như: VLAN, IPsec, các công nghệ lọc gói, đặc biệt là các phương tiện phát hiện xâm nhập ở mức mạng để bảo vệ các tầng dưới của hệ thống ICS. Các phương tiện này có thể hoạt động trong chế độ ghi và chặn bắt dữ liệu không mong muốn và ở chế độ nghe, đưa ra cảnh báo về luồng truy cập không mong muốn lên bàn điều khiển của hệ thống an toàn.

|

Tài liệu tham khảo 1. KasperskyLab. ICSCert, Ландшафт угроз для систем промышленной автоматизации 2. SCADA-analystic.ru 3. Б. Н. ПищикБезопасность АСУ ТП(Вычислительные технологии Том 18, Специальный выпуск, 2013) 4. Спасенных ЕлизабетаОсобенности обеспечения информационной безопасности АСУ ТП 5. Organizationional and technical problems of protection againsttargeted Malwere such as Stuxnet 6. ISA/IEC 62443 : “Security for industrial Automation and Control Systems” 7. IEC 61784-4 8. NIST SP 800800-82 “Guide to the Industrial Control Systems Security”. |

TS. Trần Đức Lịch