FireEye phát hành bản phân phối Windows

Cần lưu ý, Commando VM không phải là một image máy ảo Windows đã cấu hình sẵn với các công cụ cần thiết, mà thay vào đó là các kịch bản được cài đặt tự động để chuyển hệ điều hành Windows (chạy trên máy ảo hay thậm chí là hệ thống cơ sở) thành một hệ thống dùng cho kiểm thử xâm nhập.

Hiện nay, hệ điều hành Kali Linux luôn là lựa chọn hàng đầu cho công tác kiểm thử xâm nhập và tấn công mục tiêu. Tuy nhiên, Kali Linux là một bản phân phối dựa trên Linux và việc sử dụng Linux không dễ dàng như hệ điều hành Windows hay macOS. Trước đó, cũng chưa có bản phân phối dựa trên Windows nào được phát triển. Nguyên nhân do hệ điều hành này không phải mã nguồn mở, hơn nữa việc cài đặt thủ công các công cụ kiểm thử xâm nhập trên Windows là tương đối phức tạp đối với phần lớn người dùng.

Nhà nghiên cứu của FireEye cho biết, có thể vẫn cài đặt được Commando VM nếu thực thi lệnh cài đặt trên hệ thống cơ sở, tuy nhiên đặc biệt khuyến cáo không nên thực hiện điều này. Commando VM tải xuống và cài đặt trên Windows rất nhiều công cụ tấn công, trong số đó có nhiều công cụ bị Windows đánh dấu là phần mềm độc hại. Vì thế, FireEye đã vô hiệu hóa nhiều tính năng đảm bảo an toàn của Windows. Việc chạy Commando VM với người dùng đặc quyền sẽ khiến cho máy tính dễ bị tấn công, do đó đây là việc làm không được khuyến cáo.

Commando VM không phải là công cụ phục vụ cho công tác kiểm thử xâm nhập và tấn công trên Windows đầu tiên. Trước đó, PentestBox là một bộ công cụ mã nguồn mở tương tự, cho phép tự động cài đặt tất cả các công cụ bảo mật lên máy tính Windows, được phát hành từ năm 2015. PentestBox được nhà nghiên cứu bảo mật người Ấn Độ có tên Aditya Agrawal phát triển, giúp loại bỏ yêu cầu cài đặt máy ảo hay thiết lập môi trường dual boot trên Windows.

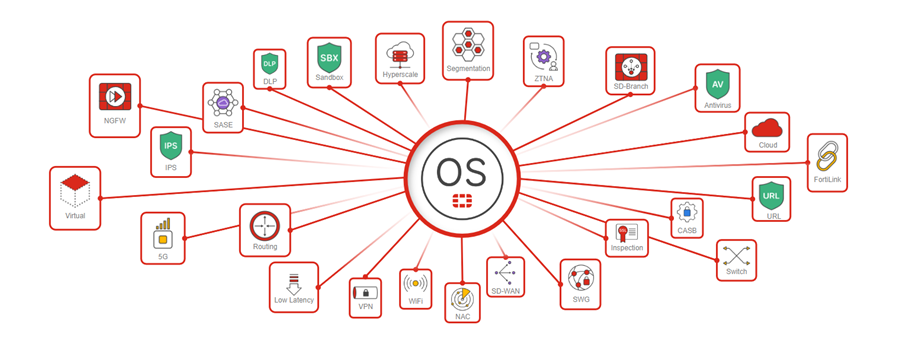

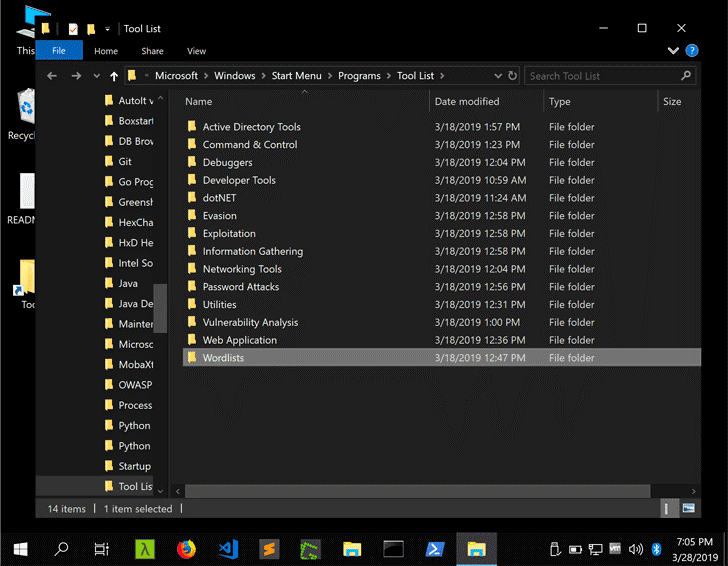

Commando VM phiên bản 1.0 bao gồm hai bản cài đặt khác nhau, một bản cho Windows 7 Service Pack 1 và một bản cho Windows 10. Commando VM tự động cài đặt hơn 140 công cụ, trong đó bao gồm Nmap, Wireshark, Remote Server Administration Tools, Mimikatz, Burp-Suite, x64db, Metasploit, PowerSploit, Hashcat và Owasp ZAP trên máy tính hệ điều hành Windows, tạo ra môi trường làm việc đầy đủ cho việc kiểm thử xâm nhập và tấn công.

Theo một trong những nhà phát triển Commando VM, 3 tính năng nổi bật của bản phân phối này là hỗ trợ các giao thức Windows (SMB, PowerShell, RSAT, Sysinternals,...), nhóm các công cụ theo chức năng (các công cụ được sắp xếp vào các thư mục trên màn hình desktop như Info Gathering, Exploitation, Password Attacks,...) và cung cấp các khung C2 trên Windows như Covenant (dotnet) and PoshC2 (PowerShell).

FireEye cho biết, với những tính năng đa dạng. Commando VM sẽ trở thành hệ thống Windows chuẩn cho kiểm thử xâm nhập và tấn công. Các công cụ được cung cấp sẽ giúp cho những người quản trị hệ thống có đầy đủ các công cụ để kiểm tra hệ thống mạng và nâng cấp khả năng bảo mật cho hệ thống. Bên cạnh đó, Commando VM còn sử dụng Boxstarter, Chocolatey và MyGet để cài đặt các gói phần mềm. Người dùng chỉ cần thực thi một câu lệnh là có thể tự động cập nhật tất cả các phần mềm đã cài đặt.

Để có thể cài Commando VM, người dùng cần ít nhất 60 GB ổ cứng trống, 2GB RAM và một hệ điều hành Windows mới cài đặt trên phần mềm ảo hóa (VMware hay Oracle VirtualBox).

Việc cài đặt Commando VM là khá dễ dàng, bởi người dùng chỉ cần tải xuống Commando VM, giải nén và thực thi câu lệnh PowerShell trong gói trên máy ảo Windows. Quá trình cài đặt tiếp theo sẽ được thực hiện tự động với khoảng từ 2-3 tiếng tùy thuộc vào tốc độ Internet. Theo FireEye, máy tính sẽ khởi động lại nhiều lần vì cài đặt nhiều phần mềm với các yêu cầu khác nhau. Khi quá trình cài đặt hoàn thành, lệnh PowerShell sẽ mở để chờ người dùng nhấn một phím bất kỳ trước khi thoát. Sau khi hoàn tất quá trình cài đặt, người dùng chỉ cần khởi động lại máy để đảm bảo đã áp dụng tất cả các thay đổi cấu hình cuối cùng.

Nguyễn Anh Tuấn

Theo The Hacker News