Phát hiện bộ công cụ tấn công mạng mới nhắm mục tiêu tới các hệ thống MacOS

Một nhóm nghiên cứu an ninh mạng của BitDefender đã thực hiện phân tích về các đặc điểm hoạt động của bộ công cụ tấn công thông qua bốn mẫu mã độc được chia sẻ trên VirusTotal bởi một nạn nhân ẩn danh. Trong đó mẫu sớm nhất được phân tích vào ngày 18/4/2023.

Theo nhà nghiên cứu Andrei Lapusneanu và Bogdan Botezatu của BitDefender, tính đến thời điểm hiện tại, những mẫu này phần lớn vẫn chưa được phát hiện và có rất ít thông tin về chúng.

Trong số các mẫu chương trình mã độc được phát hiện thì có hai mẫu về backdoor được viết bằng ngôn ngữ lập trình Python với tên gọi “JokerSpy” nhắm mục tiêu các hệ thống MacOS, Windows và cả Linux.

Khi mã độc được kích hoạt thì thành phần đầu tiên là “shared.dat” sẽ tiến hành kiểm tra hệ điều hành máy mục tiêu và thiết lập kết nối tới một máy chủ từ xa để nhận thêm các mệnh lệnh cần thực thi từ máy chủ này. Các mệnh lệnh thông thường được đưa ra từ máy chủ từ xa là thu thập thông tin về hệ thống, thực thi các mã lệnh, tải và chạy tập tin trên máy mục tiêu, cuối cùng tự kết thúc tiến trình.

Bên cạnh đó, BitDefender đã xác định được một backdoor nguy hiểm có tên là “sh.py” với khả năng chạy đa nền tảng. Backdoor này cũng có các khả năng như thu thập thông tin hệ thống, thực thi lệnh và script, thống kê, xóa tệp tin và phân tích dữ liệu đã được chuyển mã (encode data).

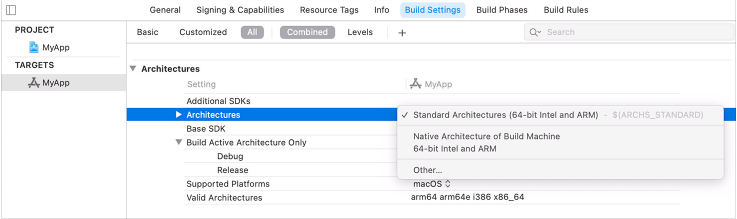

Thành phần thứ ba của mã độc là một tệp nhị phân FAT có tên là “xcc” với với ngôn ngữ lập trình Swift nhằm hướng tới mục tiêu là phiên bản hệ điều hành MacOS Monterey và mới hơn. Chức năng chính của thành phần này là kiểm tra về quyền trước khi thực thi các thành phần gián điệp tiềm năng khác của bộ công cụ. Các kết nối phần mềm gián điệp của xcc xuất phát từ một đường dẫn được xác định trong nội dung tệp, đó là “/Users/joker/Downloads/Spy/XProtectCheck/” và thực tế là nó kiểm tra các quyền như truy cập đĩa, ghi màn hình và khả năng truy cập.

Hoạt động tấn công trên các nền tảng

Trên thiết bị chạy MacOS, khi thành phần mã độc đầu tiên được thực thi thì sẽ tải về các nội dung được chuyển mã Base64 từ máy chủ ở xa và lưu với dạng tệp tin tại đường dẫn kèm tên gọi là “/Users/Shared/AppleAccount.tgz”. Sau đó, tệp tin này sẽ được giải nén và khởi chạy dưới dạng ứng dụng “/Users/Shared/TempUser/AppleAccountAssistant.app”.

Hoạt động tấn công mã độc trên nền tảng MacOS

Trên các máy mục tiêu chạy hệ điều hành Linux, một cách tấn công tương tự được diễn ra là backdoor xác nhận về bản phân phối hệ điều hành bằng cách kiểm tra tệp tin “/etc/os-release”, sau đó tiến hành viết các mã lệnh C vào tệp tin tạm thời “tmp.c” và biên dịch nó vào một tệp tên là “/tmp/.ICE-unix/git” sử dụng trình biên dịch CC trên Fedora hoặc GCC trên Debian.

Hiện tại có rất ít thông tin về bộ công cụ tấn công này và chưa rõ về nhóm tấn công đã phát triển nó, cách thức truy cập ban đầu và liệu nó có liên quan đến kỹ nghệ xã hội hay lừa đảo trực tuyến vẫn chưa được xác định. Tuy nhiên, việc phân tích tấn cả các mẫu mã độc và kỹ thuật tấn công của bộ công cụ được các nhà nghiên cứu ưu tiên cần phải làm rõ bởi vì họ nghi ngờ nó có thể dẫn tới một cuộc tấn công mạng phức tạp hơn.

Tiết lộ này được đưa ra hơn hai tuần sau khi công ty an ninh mạng của Nga, Kaspersky tiết lộ rằng các thiết bị iOS đã được nhắm mục tiêu như một phần của chiến dịch tấn công có tên là “Operation Triangulation” bắt đầu vào năm 2019.

Lê Thị Bích Hằng