Xác thực đa nhân tố liệu có an toàn tuyệt đối? (Phần ba)

Theo nghiên cứu của Positive Technologies, hầu hết các mạng 4G, 5G đều tồn tại rủi ro bị tấn công bởi các phương thức: tiết lộ thông tin thuê bao qua định danh điểm cuối “đường hầm” và dữ liệu vị trí; Giả mạo thông tin; Tấn công từ chối dịch vụ...

Giải pháp cho các tổ chức/doanh nghiệp

Mạng 5G trong thời gian tới sẽ phát triển dựa trên mạng 4G thay vì đứng một mình “thuần túy”. Do đó, các nhà mạng viễn thông (Mobile network operatar - MNO) cần có kế hoạch kết nối mạng 4G (không an toàn) ở hiện tại với mạng 5G mới (an toàn). Việc đặt 5G bên trong mạng chuyển vùng 4G hiện tại khiến mạng thế hệ tiếp theo đối diện với nhiều mối đe dọa. Đảm bảo an toàn mạng 5G bắt đầu bằng việc đảm bảo an toàn mạng 4G. Tất cả các giao thức thế hệ trước phải được đảm bảo an toàn. Hệ thống mạng phải được rà soát toàn bộ cách thức cấu hình, yêu cầu đánh giá thường xuyên về tình trạng của cơ sở hạ tầng đảm bảo an toàn.

An toàn phải là yếu tố ưu tiên trong quá trình thiết kế mạng. Điều này hiện đang đúng hơn bao giờ hết khi MNO bắt đầu lên kế hoạch cho việc xây dựng và phổ biến mạng 5G. Những nỗ lực để triển khai đảm bảo an toàn ở giai đoạn sau có thể sẽ gây tốn kém chi phí hơn rất nhiều: Ở tình huống tích cực nhất là MNO sẽ chỉ cần mua thêm thiết bị, nhưng tệ hơn, MNO có thể bị mắc kẹt với các lỗ hổng bảo mật mà không thể sửa chữa được.

MNO nên triển khai tính năng cảnh báo người dùng cùng với các tính năng kiểm tra an toàn bổ sung khác. Chẳng hạn như khi một thẻ SIM được cấp lại, MNO nên thực hiện và tuân thủ nghiêm ngặt các khuyến nghị bảo mật của Hiệp hội Hệ thống thông tin di động toàn cầu (Global system for mobile communication - GSMA); thiết lập thiết bị với cấu hình phù hợp và giữ cho hệ thống luôn được cập nhật. Với những giải pháp này, MNO có thể giúp bảo vệ khách hàng khỏi thanh toán gian lận, hoán đổi SIM và bị tin tặc nghe lén tin nhắn, cuộc gọi.

Các nền tảng trực tuyến phải đáp ứng tất cả các tiêu chuẩn an ninh mạng. Trong quá trình nghiên cứu, tôi phát hiện ra trang web của một số ngân hàng Việt Nam không cung cấp hướng dẫn cơ bản về an ninh mạng cho khách hàng hoặc rất khó tìm kiếm hướng dẫn này. Việc các ngân hàng cung cấp hướng dẫn dễ hiểu và dễ tìm là một điều bắt buộc, giúp bảo vệ tài khoản trực tuyến, thông tin nhạy cảm và danh tính của khách hàng.

Các ngân hàng, MNO và các nền tảng trực tuyến cần có tính năng bảo mật như Cảnh báo “Mất tín hiệu” (Signal Loss Alert) cho khách hàng, để biết khi nào tín hiệu sử dụng mạng 2G/3G và luôn khuyến khích khách hàng sử dụng VPN. Bên cạnh đó, các tổ chức này cần theo dõi các hoạt động bất thường trên tài khoản của khách hàng, nhật ký, dữ liệu vị trí, dữ liệu thời gian và siêu dữ liệu của thiết bị để có thể kịp thời phát hiện được dấu hiệu sự xâm phạm.

Các ngân hàng, MNO và các nền tảng trực tuyến nên thay mã OTP qua tin nhắn văn bản/thoại bằng một phương pháp MFA mạnh hơn, như xác thực dựa trên phần mềm, ví dụ: Google Authenticator hoặc ứng dụng xác thực của chính ngân hàng. Đôi khi, việc bảo vệ yếu còn tồi tệ hơn không bảo vệ. Bởi nó tạo ra một cảm giác an toàn giả tạo. MNO cũng nên xem xét việc tích hợp vào nền tảng của mình những phương pháp MFA mạnh mẽ hơn như thông báo đẩy, sinh trắc học, khóa cứng bảo mật và phân tích hành vi khách hàng.

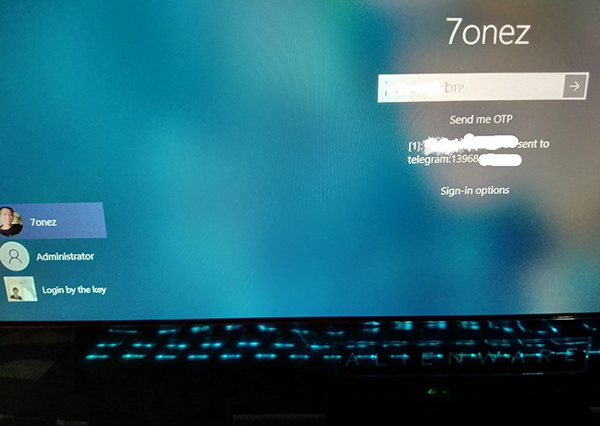

Nếu có thể, MNO nên chặn hoàn toàn tất cả mã OTP qua tin nhắn văn bản, thoại, qua đó các chủ doanh nghiệp sẽ phải tìm kiếm một lựa chọn phương thức MFA khác mạnh mẽ hơn. Các ngân hàng và nền tảng trực tuyến cũng có thể tìm hiểu về việc sử dụng Telegram như một phương thức để nhận mã OTP, đây là một nền tảng miễn phí và có tính bảo mật cao.

Hình 8. Giải pháp SmartOTP của Vietcombank

Làm thế nào để người dùng tự bảo vệ mình?

Là một cựu tin tặc, tôi lựa chọn sử dụng MFA với thái độ thận trọng. Đầu tiên, tôi cố gắng sử dụng một phương thức MFA mạnh mẽ hơn, như xác thực dựa trên phần mềm thay vì xác thực qua tin nhắn văn bản, thoại. Chẳng hạn như mã Google Authenticator được tạo và lưu trữ cục bộ trên điện thoại, hay các tài khoản trực tuyến được coi là an toàn hơn khi được bảo vệ bằng xác thực dựa trên phần mềm, so với xác thực sử dụng mã OTP qua tin nhắn văn bản, thoại. Nếu người dùng sử dụng trang web cung cấp tính năng bảo mật như xác thực dựa trên phần mềm hoặc khóa cứng bảo mật, hãy cố gắng tận dụng thế mạnh của nó. Bạn có thể truy cập tại đây để xem các trang web yêu thích có hỗ trợ MFA hay không.

Tôi luôn cố gắng sử dụng nhiều tính năng bảo mật nhất có thể để bảo vệ Windows, dữ liệu cá nhân, tài khoản ngân hàng, Facebook, Gmail và các tài khoản trực tuyến khác. Dưới đây là các bước mà tôi đã thực hiện:

Đối với Windows và dữ liệu của tôi:

- Đặt mật khẩu cho BIOS và khi khởi động (start-up on boot) cho máy tính.

- Sử dụng Rohos Face Logon để đăng nhập vào hệ điều hành Windows của mình. Hiện tại tôi đã mua và đang đợi nhận Protectimus Slim NFC - một dạng thẻ khóa bảo mật, vì vậy tạm thời tôi đang sử dụng FaceID của Rohos Logon. Cùng với mật khẩu Windows mạnh và FaceID Rohos, tôi vẫn sử dụng thêm một phương thức MFA khác như mã OTP thông qua Telegram để xác thực đăng nhập của tôi vào Windows.

- Sử dụng điện thoại bật Bluetooth cho tính năng Khóa tự động (Dynamic Lock) của Windows. Điều này làm cho hệ điều hành Windows có thể sử dụng các thiết bị được ghép nối với máy tính để giúp phát hiện khi tôi đi vắng, và khóa máy tính ngay sau khi thiết bị được ghép nối nằm ngoài phạm vi Bluetooth.

-

Mã hóa hệ thống và dữ liệu cá nhân bằng Bitlocker, để mã hóa một tệp hoặc thư mục, tôi sử dụng AxCrypt.

-

Cho phép bật tất cả cài đặt về bảo mật hoạt động, quyền riêng tư trên hệ điều hành Windows và tài khoản Microsoft trực tuyến với MFA được kích hoạt, để tránh việc Windows thu thập dữ liệu và giữ an toàn trước tội phạm mạng.

-

Thiết lập máy ảo (Virtual Machine) bằng cách sử dụng Vmware. Một máy ảo tôi dùng để nghiên cứu bảo mật và một máy ảo khác sử dụng cho việc giả lập điện thoại ảo (Phone Emulator) để sử dụng các ứng dụng di động. Tất cả vì mục đích bảo đảm an toàn và nghiên cứu an ninh mạng.

-

Cấu hình tường lửa của Windows Defender Firewall, cho phép chặn các cổng kết nối không sử dụng và tôi cũng tiến hành điều chỉnh quyền của các chương trình phần mềm.

Hình 9. Sử dụng ứng dụng nhắn tin Telegram để nhận mã OTP đăng nhập Windows

Đối với tài khoản ngân hàng, Facebook, Gmail và các tài khoản trực tuyến khác:

- Sử dụng NordVPN cùng với trình duyệt Tor để mã hóa lưu lượng. Ví dụ, sử dụng trình duyệt Tor, để đăng nhập vào tài khoản ngân hàng. Một trình duyệt hữu dụng khác mà tôi hay sử dụng là Brave.

- Sử dụng phần mềm bảo mật McAfee TrueKey để đăng nhập vào tất cả các tài khoản trực tuyến với sự trợ giúp của công nghệ xác thực khuôn mặt, mà không cần phải nhập lại mật khẩu. Tôi cũng sử dụng KeePass làm trình quản lý mật khẩu.

- Sử dụng các tiện ích mở rộng (extensions) cho các trình duyệt web để giúp cải thiện bảo mật và quyền riêng tư như: HTTPS Everywhere, Ublock Origin, Privacy Badger. Tôi đặt công cụ tìm kiếm mặc định của mình là DuckDuckGo - một công cụ tìm kiếm Internet ưu tiên việc bảo vệ quyền riêng tư cho người tìm kiếm.

- Tôi sử dụng Preveil để mã hóa email của mình. Thêm vào đó, sử dụng các tài khoản email Protonmail (bảo vệ với MFA) để sao lưu các tập tin được mã hóa có chứa tất cả các mã MFA dự phòng.

- Thông qua trình giả lập điện thoại ảo, tôi sử dụng Telegram, WhatsApp, Tor Browser để giao tiếp với người khác. Trên đó, tôi kích hoạt MFA cho bất kỳ tài khoản trực tuyến nào bằng cách sử dụng Google Authenticator và TextNow (một dịch vụ cung cấp số điện thoại Mỹ ảo). Cùng với đó, tôi cố gắng thêm một MFA khác qua email nếu tùy chọn này có sẵn trên nền tảng đó. Tôi thích ý tưởng của Medium.com vì họ xác thực người dùng thông qua email hoặc tài khoản mạng xã hội mà không sử dụng mật khẩu.

- Tôi sử dụng “Smart OTP” từ tài khoản ngân hàng của mình (mọi mã OTP được tạo thông qua ứng dụng của ngân hàng), tùy chọn này an toàn hơn là mã OTP qua tin nhắn văn bản/thoại. Một phương pháp tốt mà tôi nghĩ tất cả các hệ thống ngân hàng nên học hỏi, là từ ngân hàng mang tên First Direct, họ sử dụng MFA thông qua khóa cứng/số bảo mật (Digital/Physical key).

- Bên cạnh đó, tôi sử dụng tất cả những biện pháp cơ bản khác như phần mềm phòng chống virus, tự động cập nhật hệ điều hành Windows và ứng dụng, sử dụng mật khẩu mạnh và độc nhất… Tôi cũng sử dụng một ứng dụng chống theo dõi thao tác phím (keylogger) như Keyscrambler.

Kết luận

Có thể nói rằng chỉ với một mật khẩu mạnh, người dùng có thể ngăn chặn việc bị tấn công tới 50% và với một lớp bảo vệ MFA bổ sung, người dùng có thể tránh bị tin tặc tấn công lên đến 90%. Tuy nhiên, dù người dùng có thể ngăn chặn được một kiểu tấn công, thì một kiểu tấn công khác sẽ xuất hiện. Vì vậy người dùng phải liên tục học hỏi những kiến thức cơ bản về an toàn, an ninh thông tin mạng để bắt kịp với việc thay đổi nhanh chóng của công nghệ.

Thực tế, ai cũng đều có thể là nạn nhân của tội phạm mạng ngay tại thời điểm truy cập mạng internet và người dùng phải học cách tự bảo vệ mình khỏi những kẻ xấu. Nhưng rất nhiều người không quan tâm nhiều đến những điều này, họ không thể hiểu tại sao phải có nhu cầu bảo vệ quyền riêng tư hoặc tài khoản trực tuyến của mình, họ cũng chia sẻ không có nhiều tiền trong tài khoản ngân hàng, không làm bất cứ điều gì sai và không nghĩ rằng họ sẽ là nạn nhân của tin tặc. Đó là một suy nghĩ rất sai lầm, đặc biệt là đối với thế giới hiện đại ngày nay.

Người dùng bắt buộc phải bỏ đi những tư duy cũ kỹ, vì như vậy mới có thể bắt đầu học những điều mới về kiến thức cơ bản của an ninh mạng để áp dụng vào cuộc sống hàng ngày. Qua đó, người dùng mới có thể bảo vệ tài khoản ngân hàng, Facebook, Google và các nền tảng trực tuyến khác của chính mình. Điều quan trọng là phải bảo vệ quyền riêng tư, danh tính, tài khoản trực tuyến của mình vì một khi từ bỏ những điều này, người dùng sẽ khó có thể lấy lại được.

Tư duy của một tội phạm mạng là tìm cách đột nhập dễ dàng nhất, giống như cách mà kẻ trộm đang tìm kiếm một ngôi nhà không có camera an ninh. Vì tội phạm mạng không muốn dành quá nhiều thời gian cho một việc. Vì vậy người dùng cần bảo vệ mình từ những gì đơn giản nhất để tránh rủi ro mất an toàn thông tin.

Đối với MFA, việc sử dụng tính năng này đơn lẻ là chưa đủ và chưa thực sự an toàn. Thứ nhất là cần sử dụng xác thực đa nhân tố MFA đúng đắn, đủ các yếu tố an toàn. Thứ hai là cần kết hợp xác thực đa nhân tố MFA cùng với các biện pháp an toàn an ninh khác kể cả các biện pháp phi kỹ thuật hay các biện pháp con người phối hợp.

Bất kỳ biện pháp bảo mật nào cũng có thể vượt qua nếu đủ nỗ lực, tin tặc không muốn thực hiện đầu tư trừ khi chúng có thể đạt được thứ gì đó có giá trị hơn. Mặc dù với tất cả những điều trên thì lỗ hổng lớn nhất vẫn là yếu tố con người. Do đó, người dùng hãy trang bị cho mình những kiến thức cơ bản về an ninh mạng. Kiến thức là sức mạnh, là giá trị vô giá để bảo vệ bản thân.

Ngô Minh Hiếu (Hieupc)