Bảo mật dữ liệu tầng vật lý trong mạng truyền tin không dây: Những ý tưởng đầu tiên và hướng nghiên cứu hiện nay

Bài báo này sẽ giới thiệu các kết quả đầu tiên về bảo mật tầng vật lý cho mạng truyền tin không dây dựa trên 02 công trình, một của Wyner ([1]) về kênh nghe lén (The wire-tap channel) được công bố vào năm 1975 và một của Imre Csiszár và János K¨orner ([2]) về các kênh truyền quảng bá với các thông báo bí mật (the broadcast channels with confidential messages) được công bố vào năm 1978. Bài báo cũng giới thiệu ngắn gọn một số kết quả và hướng nghiên cứu này trong thời gian gần đây.

1. Giới thiệu

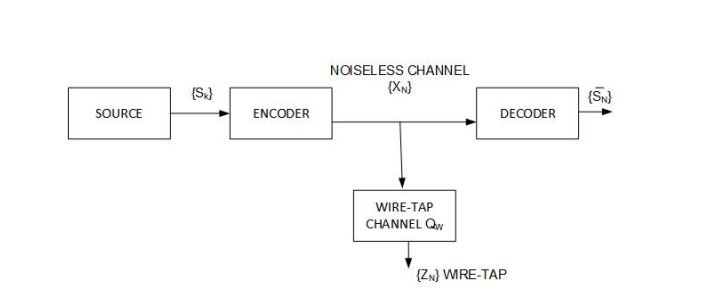

Hiện nay, hầu hết các phương pháp đảm bảo bí mật trong hệ thống truyền tin là dựa vào kỹ thuật mật mã để mã hóa nội dung thông tin cần bảo mật từ nơi gửi đến nơi nhận. Chúng ta cùng xem xét một mô hình truyền tin cơ bản như Hình 1.

Hình 1: Mô hình hệ thống truyền tin với Alice là người gửi, Bob là người nhận hợp pháp và Eve là kẻ nghe trộm (Eavesdropper).

Người gửi là Alice muốn gửi một thông báo cho người nhận là Bob. Còn Eve - người nghe lén, không thể biết được nội dung thông báo. Để đảm bảo yêu cầu trên, Alice sử dụng một hoặc nhiều thuật toán mã hóa bảo mật kết hợp với khóa mã để mã hóa bản thông báo. Bob biết về thuật toán mã hóa được sử dụng nên đã dùng khóa bí mật hợp lệ do anh ta có để giải mã bản thông báo. Còn Eve, có thể biết về thuật toán mã hóa được sử dụng, nhưng không biết về khóa mã được sử dụng, nên sẽ rất khó có thể giải mã được thông báo do Alice gửi cho Bob.

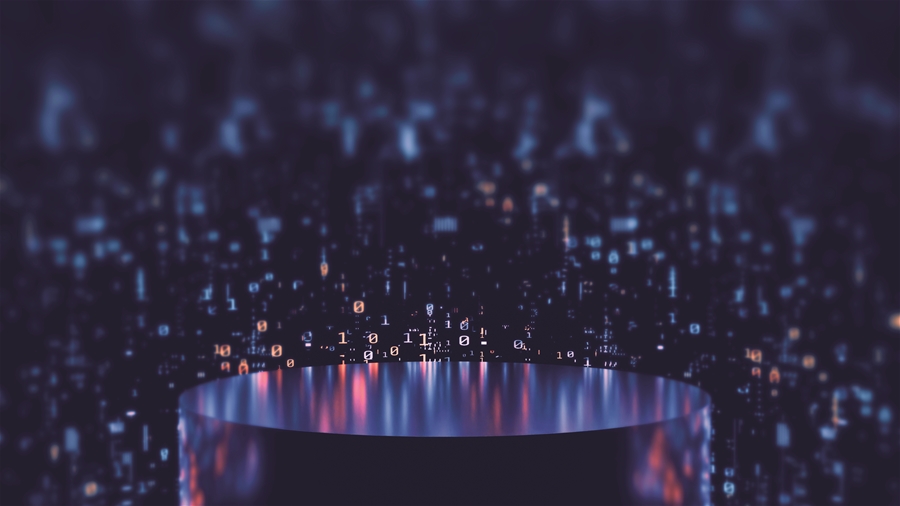

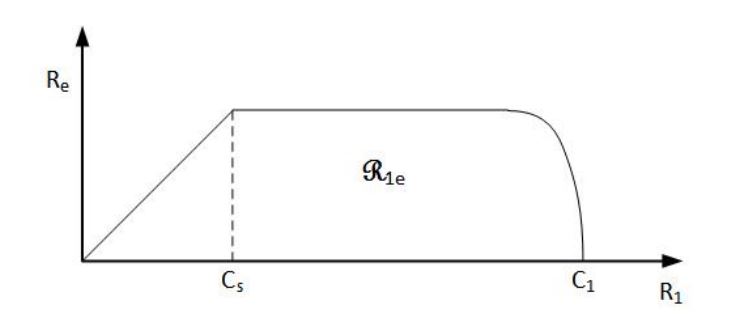

Một xu hướng khác mới nổi trong bảo mật mạng không dây trong thời gian gần đây là bảo mật dữ liệu truyền tin từ tầng vật lý (Physical Layer Security - PLS) mà không dùng mật mã. Hướng nghiên cứu này được khởi xướng từ năm 1975 bởi Tiến sĩ Aaron D. Wyner ([1]), một nhà khoa học người Mỹ. Trong công trình này, Wyner đã chứng minh rằng có thể truyền tin bảo mật với tốc độ Cs (Cs > 0) trên kênh truyền có sự xuất hiện của người nghe lén (Eavesdropper). Một giả thiết quan trọng trong các kết quả của Wyner là kênh truyền giữa người gửi (Alice) và người nghe lén (Eve), sau đây gọi tắt là kênh nghe lén (wire-tapchannel), có độ suy hao lớn hơn kênh truyền từ gửi (Alice) đến người nhận hợp pháp (Bob), sau đây gọi là kênh chính (main channel). Phần 2 của bài báo sẽ giới thiệu các kết quả chính của công trình này.

Một phát triển mở rộng hơn cho các kết quả của Aaron D. Wyner được công bố bởi hai nhà khoa học người Hungari là Imre Csiszár và János K¨orner vào năm 1978 ([2]) là có thể truyền thông báo bí mật (confidential message) tại tốc độ Cs (Cs > 0) với độ bảo mật hoàn hảo (perfect secrecy) cùng với thông báo chung (common message) không cần giữ bí mật cho tất cả mọi người trong hệ thống. Tất cả các kết quả trên đều xuất phát từ bài toán tối ưu trong lý thuyết truyền tin (Information theory). Phần 3 sau đây sẽ giới thiệu các kết quả này.

Phần 4 của bài báo sẽ giới thiệu tóm tắt một số nghiên cứu về lĩnh vực này trong thời gian gần đây và kết luận.

2. Kênh nghe lén

Bài báo “The Wire-tap channel” được coi là một công trình lớn nhất của A. D. Wyner trong gần 20 năm (1974 - 1993), khi ông ở vị trí trưởng bộ phận Nghiên cứu phân tích truyền thông (communications analysis research) của tập đoàn truyền thông Bell tại Murray Hill, New Jersey, Mỹ. Tuy nhiên, khoảng hơn 30 năm sau khi bài báo được công bố thì các kết quả này mới thực sự được các nhà khoa học trên khắp thế giới tập trung nghiên cứu và phát triển. Bài báo quan tâm đến hệ thống truyền tín hiệu số trên kênh rời rạc, không nhớ (Descrete, Memoryless Channel - DMC) có nhiễu và có sự tham gia của người nghe lén (wire-tapper) tại một kênh DMC có nhiễu khác, như Hình 1. Trong đó, Alice và Bob có sử dụng các kỹ thuật mã hóa và giải mã, tuy nhiên phương thức mã hóa được giả thiết là cũng được biết bởi Eve.

Kênh truyền trong hệ thống cũng được giả thiết là hoàn hảo, không có lỗi (perfect transmission, error-free). Bài báo đã chỉ ra được quan hệ trong cặp giá trị (R, d), với R là tốc độ truyền tin cực đại từ Alice tới Bob, d là độ mập mờ (equivocation) về nguồn tin của người nghe lén (Eve) đối với dữ liệu thu được. Đặc biệt, nếu d bằng với độ bất định (entropy) của nguồn tin Hs thì chúng ta kết luận rằng quá trình truyền tin là tuyệt đối an toàn. Kết luận của Wyner chứng tỏ rằng, tồn tại giá trị Cs > 0, theo đó quá trình truyền tin tin cậy có thể đạt tới tốc độ Cs (secrecy capacity) là có thể chấp nhận như tuyệt đối an toàn.

Hình 2: Kênh nghe lén đặc biệt

2.1. Mô hình truyền tin và phát biểu bài toán

Ban đầu, bài toán được xem xét trên hệ thống truyền tin đặc biệt đơn giản như Hình 2. Bộ phát (the source) phát định hướng một chuỗi dữ liệu S1, S2, ... là các bit độc lập, ngẫu nhiên S, (Pr{S = 0} = P r{S = 1} = 1/2). Bộ mã hóa nguồn kênh kiểm tra K bit nguồn đầu tiên SK = (S1,..., SK) và mã hóa SK sang vector nhị phân có độ dài N là XN = (X1,..., XN ). XN được truyền lần lượt đến bộ giải mã thông qua kênh không nhiễu và được chuyển đổi thành dòng dữ liệu nhị phân SK = (S1,..., SK) tại nơi nhận. Xác suất lỗi (error probability) trong trường hợp này được xác định như sau:

Toàn bộ quá trình xử lý được lặp lại cho đến khi truyền hết khối tin K. Tỷ lệ truyền tin là K/N bit trên mỗi ký tự được truyền.

Người nghe lén thu được khối dữ liệu ZN = (Z1,…, ZN ) thông qua kênh nhị phân đối xứng (Binary symmetric channel - BSC) với xác suất chuyển đổi (crossover probability) p0, (0 < p0 ≤ 1/2 ), do vậy, với x, z = 0, 1, (1 ≤ n ≤ N) thì:

Pr {Zn = z|Xn = x} = (1 − p0) δx,z + p0(1 − δx,z).

Trong đó, δx,z = QW (z|x) là xác suất chuyển trên kênh nghe lén (wire-tap) rời rạc, không nhớ. Chúng ta có độ mập mờ về nguồn tin của người nghe lén, hay còn gọi là độ khó của việc xác định nguồn tin đã gửi tương ứng với dữ liệu đã nhận, được định nghĩa như sau:

Người thiết kế hệ thống sẽ mong muốn có được giá trị Pe tiến sát về 0, trong khi tỷ lệ K/N và giá trị ∆ càng lớn càng tốt. Bài báo [1] đã chỉ ra rằng khi N → ∞ thì sự mập mờ (equivocation) tại kênh nghe lén sẽ đạt entropy nguồn vô điều kiện, do vậy quá trình truyền tin là tuyệt đối an toàn. Nhưng khi N → ∞ thì tốc độ truyền tin K/N= 1/N → 0. Vậy, câu hỏi đặt ra là: liệu có thể truyền tin ở một tốc độ giới hạn lớn hơn 0 một lượng đáng kể mà vẫn đạt được mức độ an toàn gần như tuyệt đối (∆ ≈ H(S1)).

Hình 3: Kênh nghe lén trong trường hợp tổng quát

2.2 Kết quả của A. D. Wyner

Câu hỏi đặt ra ở đoạn cuối của phần trên được trả lời trực tiếp qua mô hình truyền tin tổng quát như Hình 3.

Trong đó, nguồn tin gửi là rời rạc, không nhớ với entropy Hs. Kênh chính (main channel) và Kênh nghe lén (wire-tap channel) là kênh rời rạc, không nhớ có xác suất chuyển tương ứng là QM(.|.) và QW (.|.). Nguồn tin và xác suất chuyển QM và QW được cho trước và cố định. Bộ mã hóa nguồn hoạt động như là một kênh với dữ liệu đầu vào là vector có độ dài K (SK) và đầu ra là vector có độ dài N (XN). Vector XN được đưa lần lượt vào kênh chính. Đầu ra của kênh chính và cũng là đầu vào của kênh nghe lén là vector YN. Đầu ra của kênh nghe lén là vector ZN. Bộ giải mã nguồn tính toán ra vector SK từ YN và xác suất lỗi Pe được cho bởi công thức (1). Độ mập mờ (equivocation) ∆ như công thức (2) và tốc độ truyền tin là KHs/N bit nguồn trên một đơn vị đầu vào của kênh.

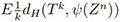

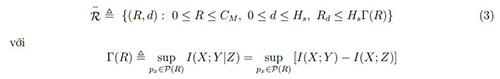

Wyner đã phát biểu rằng, cặp giá trị (R, d) có thể đạt được nếu tìm ra bộ mã hóa – giải mã nguồn với sự biến đổi nhỏ của Pe, tốc độ truyền KHs/N tương đương với R và độ mập mờ ∆ tương đương với d (với N và K có thể là rất lớn). Kết quả chính của bài toán là đã tìm ra các đặc trưng của họ các cặp (R, d) đạt được như thể hiện trên Hình 4, với miền .JPG)

Trong đó, I (A; B) là lượng thông tin tương hỗ (mutual information) giữa A và B; hàm sup (supremum) tương đương với hàm max; px(x) = Pr{X = x}, x ∈ và (R) là tập các giá trị của px sao cho I(X;Y ) ≥ R; CM là dung lượng kênh chính.

Hình 4: Miền giá trị của

Theo như các đặc trưng được đưa ra trong (3) hoặc như mô tả trên Hình 4, gần như trong tất cả các trường hợp, luôn tồn tại một giá trị “secrecy capacity” Cs > 0. Theo đó cặp giá trị (R, d) tương đương với (Cs, Hs) là có thể đạt được [trong khi nếu R > Cs, thì (R, Hs) là không thể đạt được]. Do vậy, có thể truyền tin ở tốc độ Cs với độ an toàn gần như tuyệt đối.

3. Kênh truyền quảng bá với các thông báo bí mật

Tiếp theo nghiên cứu của Aaron D. Wyner, hai nhà khoa học người Hungari cùng làm việc tại Viện Toán học thuộc Học viện Khoa học Hungari (Mathematical Institute of the Hungarian Academy of Sciences) là Imre Csiszár và János K¨orner đã công bố một kết quả phát triển hơn vào năm 1978 ([2]).

Kết quả của Imre Csiszár và János K¨orner được phát biểu trên hệ thống truyền tin như Hình 1, trong trường hợp truyền tin quảng bá với bộ 3 tham số đặc trưng là (R1, Re, R0). Theo đó, Alice truyền quảng bá thông báo chung (common message) cho cả Bob và Eve với cùng một tốc độ là R0. Bên cạnh đó thì Alice lại truyền một thông báo riêng (private message) đến Bob với tốc độ là R1. Cả Alive và Bob không muốn Eve biết nội dung thông báo riêng này, độ mập mờ (equivocation) tối thiểu của Eve đối với thông báo riêng là Re. Mô hình của Imre Csiszár và János K¨orner khác với mô hình đề cập trong [1] ở hai điểm cơ bản. Thứ nhất là Imre Csiszár và János K¨orner không đưa ra giả thiết là kênh truyền từ Alice đến Eve là yếu hơn kênh truyền từ Alice tới Bob. Thứ hai là trong công trình của A. D. Wyner không đề cập đến trường hợp Alice truyền thông báo chung theo cách quảng bá đến cả Bob và Eve.

Trong hệ thống kênh truyền quảng bá với các thông báo bí mật BCC (Broadcast Channels with Confidential messages), một bộ mã khối tất định f là một ánh xạ .JPG)

là hai tập tùy biến tương ứng biểu diễn cho các thông báo chung và thông báo riêng có thể. Định nghĩa về bộ mã khối f được định nghĩa trong [2] như sau:

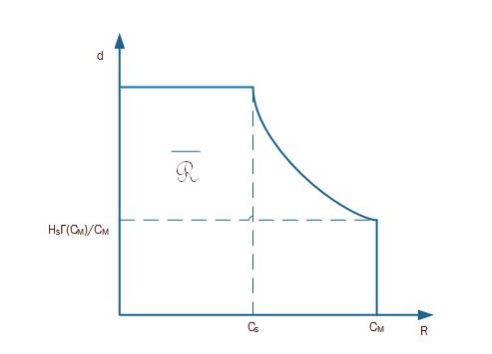

Định nghĩa 1. Một bộ mã khối f với độ dài khối là n trong hệ thống BCC được xác định bởi một ma trận các xác suất điều kiện (matrix of conditional probabilities) f(x n |s, t). Trong đó, .JPG)

Hai bộ giải mã, tại Bob và Eve, tương ứng với một cặp ánh xạ .JPG)

Định nghĩa 2. Bộ mã hóa - giải mã (f, ϕ, ψ) được gọi là (n,ϵ) − transmission trên BCC khi và chỉ khi với .JPG)

Theo Định nghĩa 2 thì:

Mức độ không thể nhận biết của Eve đối với thông báo riêng của Alice gửi cho Bob được xác định bởi độ bất định H(S|Zn), giá trị này phụ thuộc vào phân bố chung của ST và bộ mã hóa f.

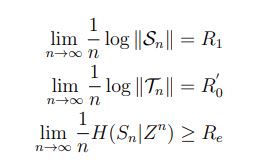

Định nghĩa 3. Có thể đạt được bộ ba tham số (R1, Re, R0) khi và chỉ khi tồn tại một chuỗi các tập thông báo .JPG)

Trong đó, H(Sn|Zn) được đánh giá dựa theo giả thiết là cặp thông báo ngẫu nhiên SnTn là cùng phân bố trên Sn × Tn. Ký hiệu .JPG)

.JPG)

Thay vì quan tâm đến mã hóa nguồn kênh, Imre Csiszár và János K¨orner quan tâm đến bài toán ghép nối nguồn kênh. Với hai nguồn không nhớ được ký hiệu là  (nguồn thông báo riêng) và

(nguồn thông báo riêng) và  (nguồn thông báo chung), theo đó S1T1, S2T2, . . . là các cặp biến ngẫu nhiên, độc lập và cùng phân bố (tuy nhiên Si và Ti không cần độc lập). Gọi S và T là các biến chung cho hai nguồn tin. Chúng ta giả sử rằng, hệ thống sử dụng bộ mã hóa ngẫu nhiên block-to-block (k, n) − encoder theo như Định nghĩa 1 với độ dài khối là n và các tập thông báo là

(nguồn thông báo chung), theo đó S1T1, S2T2, . . . là các cặp biến ngẫu nhiên, độc lập và cùng phân bố (tuy nhiên Si và Ti không cần độc lập). Gọi S và T là các biến chung cho hai nguồn tin. Chúng ta giả sử rằng, hệ thống sử dụng bộ mã hóa ngẫu nhiên block-to-block (k, n) − encoder theo như Định nghĩa 1 với độ dài khối là n và các tập thông báo là .JPG)

Các thông báo ngẫu nhiên có độ dài k khi này được Alice truyền đi là Sk, Tk. Eve không thể nhận biết được nội dung thông báo riêng (Sk) với độ mập mờ

Để đảm bảo truyền tin tin cậy, thì cả hai giá trị tần suất lỗi trung bình là .JPG)

Định nghĩa 4. Một cặp nguồn tin S,T được gọi là (R, ∆) − transmission trên BCC, trong đó R > 0, ∆ ≥ 0, khi và chỉ khi với mọi > 0 tồn tại một bộ mã hóa (k, n) − encoderf và bộ giải mã (ϕ, ψ) sao cho:

R ở đây được đề cập như là tốc độ ghép nối nguồn kênh (the rate of source-channel matching)

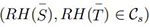

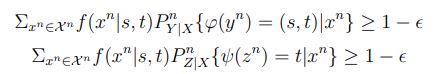

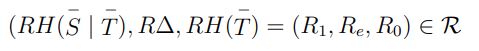

Định lý 1. Tập .JPG)

Phần chứng minh các công thức trên được trình bày trong phần IV, V và Phụ lục của tài liệu tham khảo [2].

Định lý 2. Để cặp nguồn

Phần chứng minh các công thức trên được trình bày trong phần IV và V của tài liệu tham khảo [2].

Khi Eve giải mã thành công thông báo chung do Alice gửi quảng bá cho tất cả mọi người trong hệ thống, thì liệu Eve có thể biết được thông tin gì về thông báo riêng thông qua nội dung của thông báo chung. Về mặt lý thuyết thì thông báo chung có thể chứa một phần thông tin nào đó của thông báo riêng. Do đó, cần có điều kiện an toàn là .JPG)

.JPG)

Hình 5: Miền giá trị

Theo Định nghĩa 4, quá trình truyền tin là tuyệt đối an toàn trong tình huống trên khi và chỉ khi tốc độ ghép kênh R thỏa mãn

Định nghĩa 5. Miền truyền tin an toàn

Hệ quả 1: Theo Định nghĩa 5 và Định lý 1, miền

Xét trường hợp đặc biệt, khi hệ thống không truyền quảng bá thông báo chung (R0 = 0), Ký hiệu miền

.JPG)

Theo kết quả của A. D. Wyner ở phần trên,

Và trong trường hợp R0 = 0 này, Imre Csiszár và János K¨orner đã xác định rõ hơn về miền

Hệ quả 2: Tập (R1, Re) ∈

.JPG)

Với giả thiết kênh truyền từ Alice đến Bob tốt hơn (more capable) kênh truyền từ Alice đến Eve, nghĩa là với mọi đầu vào X thì

Cũng tương tự, với giả thiết kênh truyền từ Alice đến Bob ít nhiễu hơn (less noisy) kênh truyền từ Alive tới Eve khi truyền thông báo riêng, nghĩa là với mọi V → X → Y Z thì

Hệ quả 3: Khả năng truyền tin an toàn

Như vậy (12;13), Imre Csiszár và János K¨orner đã xem xét mô hình truyền tin đồng thời cả thông báo quảng bá và thông báo riêng cho một người mà vẫn giữ bí mật với người khác trong hệ thống; đã đặc trưng hóa các tham số tốc độ truyền tin theo quan điểm chất lượng thông tin trong lý thuyết truyền tin. Theo đó, về mặt lý thuyết là có thể tính toán được miền chứa các bộ giá trị của các tham số truyền tin để đảm bảo an toàn. Tuy nhiên, tại thời điểm đó, việc tính toán thực tế được xem là rất khó khăn.

Các kết quả ban đầu này là rất quan trọng để mở ra một lĩnh vực nghiên cứu mới trong bảo mật thông tin mạng không dây. Tuy nhiên, phải sau khoảng 30 năm công bố, vấn đề này mới thực sự được giới khoa học quan tâm. Phần 4 sau đây sẽ giới thiệu ngắn gọn về tình hình nghiên cứu của vấn đề này trong thời gian gần đây.

4. Các nghiên cứu hiện nay và Kết luận

Từ những kết quả ban đầu sơ khai của A. D. Wyner và Imre Csiszár, János Korner về một khẳng định rằng có thể truyền tin bí mật trong hệ thống truyền tin không dây có sự xuất hiện của người nghe lén, dựa trên lý thuyết truyền tin mà không dùng đến phương pháp mã hóa bảo mật. Trong những năm gần đây, khi kỹ thuật truyền tin không dây đã có nhiều thay đổi, thì ý tưởng này đã được nhiều nhà khoa học trên khắp thế giới tập trung nghiên cứu và ngày càng có tính ứng dụng thực tế cao.

4.1 Tình hình nghiên cứu hiện nay

Kết quả điều tra, tổng hợp và phân tích từ hơn 300 kết quả đã công bố về lĩnh vực này trong [3], trong đó đa phần là những kết quả được công bố trong khoảng từ năm 2008 đến năm 2014, cho thấy: vấn đề bảo mật truyền tin tại tầng vật lý trong mạng không dây đang được xem là hướng đi mới đầy tiềm năng, với các nghiên cứu hiện nay tập trung trên kênh fading có sự hỗ trợ của các trạm trung chuyển (relays). Hay nói cách khác là ý tưởng của A. D.

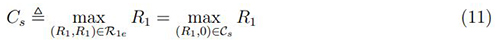

Hình 6: Mô hình truyền tin Multiple-Input Multiple-Outpute Muiltiple-Eavesdropper

Wyner ngày càng trở lên hiện thực khi có sự hỗ trợ của hai phương pháp truyền tin chủ yếu là Relay và Cooperative. Khi đó vấn đề bảo mật theo lý thuyết thông tin vẫn được đảm bảo ngay cả khi kênh nghe lén tốt hơn kênh chính. Các bài toán bảo mật truyền tin tầng vật lý được nghiên cứu trong thời gian gần đây tập trung trên các mô hình hệ thống truyền tin sau:

• Dựa theo số lượng ăng ten phát (nguồn phát) và số lượng ăng ten thu của hệ thống truyền tin không dây thì các bài toán bảo mật truyền tin tầng vật lý được nghiên cứu trên các hệ thống như: Hệ thống truyền tin một đầu phát, một đầu thu – SISO (Single-Input Single-Output); Hệ thống truyền tin một đầu phát, nhiều đầu thu – SIMO (Single-Input Multiple-Output); và hệ thống tryền tin nhiều đầu phát, nhiều đầu thu - MIMO (Multiple-Input Multiple-Output).

• Dựa theo số lượng ăng ten thu lén (số lượng người nghe lén) trong hệ thống truyền tin không dây sẽ có các mô hình được nghiên cứu như: Hệ thống nhiều đầu phát, nhiều đầu thu có sự xuất hiện của một đầu nghe lén - MIMOSE (MIMO Single-Eavesdropper) và hệ thống nhiều đầu phát, nhiều đầu thu có sự xuất hiện của nhiều đầu nghe lén - MIMOME (MIMO Multiple-Eavesdropper), như Hình 6.

• Mô hình AF: Tương tự như mô hình DF, mô hình truyền tin AF cũng có 2 pha chính. Pha 1, tín hiệu được phát từ nguồn đến relays, nhưng ở đây relays không giải mã nguồn tín hiệu như mô hình DF mà để nguyên tín hiệu thu được rồi nhân với hệ số khuếch đại của relays, sau đó truyền tín hiệu đó đến nơi nhận tại pha 2. Do sự tương tác giữa các tín hiệu từ các relays cộng với nhiễu tại mỗi kênh tương ứng mà tín hiệu tại người nhận hợp pháp có thể khôi phục và giải mã thành công, còn tín hiệu tại người nghe lén bị triệt tiêu hoặc rất thấp, nên không thể khôi phục cũng như giải mã.

• Mô hình CJ: hay còn được gọi là Artificial noise design, cũng được nhiều nhà nghiên cứu quan tâm. Trong mô hình này, các relays (còn được gọi là các friendly jammers) sẽ phát các tín hiệu nhiễu có chủ đích để kết hợp với tín hiệu phát từ nguồn đến người nhận và người nghe lén. Các tín hiệu nhiễu từ trạm phát nhiễu chủ động (friendly jammers) sẽ tác động không đáng kể đến tín hiệu từ nguồn truyền đến người nhận hợp pháp, do đó người nhận hợp pháp sẽ khôi phục và giải mã thành công. Còn tại người nghe lén, tín hiệu jamming sẽ triệt tiêu hoàn toàn hoặc phần lớn tín hiệu từ nguồn phát, làm cho người nghe lén không thể khôi phục cũng như giải mã tín hiệu.

Tất cả các bài toán bảo mật truyền tin tầng vật lý ở trên đều đưa về các dạng bài toán tối ưu theo lý thuyết thông tin (information theory), với hai dạng hàm mục tiêu (objective funtion) và ràng buộc (constraint) chủ yếu là: (i) Tối đa hóa tốc độ truyền tin an toàn (secrecyrate) với ràng buộc về công suất phát (power). (ii) Tối thiểu hóa công suất phát với ràng buộc về tốc độ truyền tin an toàn.

4.2 Kết luận

Trong nhiều năm gần đây, khi nói đến bảo mật dữ liệu truyền tin người ta thường nghĩ ngay tới việc ứng dụng các thuật toán mật mã ở tầng trên, với các thuật ngữ thông dụng như hệ mật khóa đối xứng (khóa bí mật), hệ mật khóa bất đối xứng (khóa công khai); các thuật toán mật mã như 3DES, AES, GOST,... bên cạnh đó là các thuật toán sinh khóa và trao đổi khóa (thỏa thuận khóa). Mặc dù hiện nay phương pháp mã hóa bảo mật ở trên vẫn đang đáp ứng tốt nhu cầu bảo mật thông tin, tuy nhiên phương pháp truyền thống này luôn chứa đựng những rủi ro nhất định, vì độ bảo mật được dựa trên độ phức tạp tính toán của bài toán giải mã khi không có khóa hay độ phức tạp tính toán của các phương pháp tấn công.

Đặc biệt, khi máy tính lượng tử thực sự được đưa vào ứng dụng thì các căn cứ an toàn trên sẽ bị phá vỡ. Do vậy, giải quyết bài toán bảo mật truyền tin tại tầng vật lý là hướng đi cần được quan tâm trong thời điểm hiện nay cũng như trong thời gian tới. Bảo mật truyền tin tầng vật lý cho mạng không dây có thể được ứng dụng trong một hệ thống truyền tin an toàn độc lập mà không cần có giải pháp mật mã truyền thống, khi đó các thông báo bí mật sẽ được truyền với tốc độ bảo mật (secrecy rate) là

|

TÀI LIỆU THAM KHẢO [1]. A.D. Wyner, The Wire-tap channel, Bell Sys. Tech. Journal, Vol 54, 1975. [2]. IMRE CSIS and JALNOS KORNER, The Broadcast Channels With Confidential Messages, IEEE transaction on Information Thoery, Vol IT-24, No. 3, May 1978. [3]. A. Mukherjee and S. A. A. Fakoorian and J. Huang and A. L. Swindlehurst Principles of Physical Layer Security in Multiuser Wireless Networks: A Survey, IEEE Communications Surveys Tutorials, Vol 16, 2014. |

Đặng Vũ Sơn và Nguyễn Như Tuấn (Ban Cơ yếu Chính phủ)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)