Phương pháp cảnh báo sớm tấn công DDoS dựa trên entropy

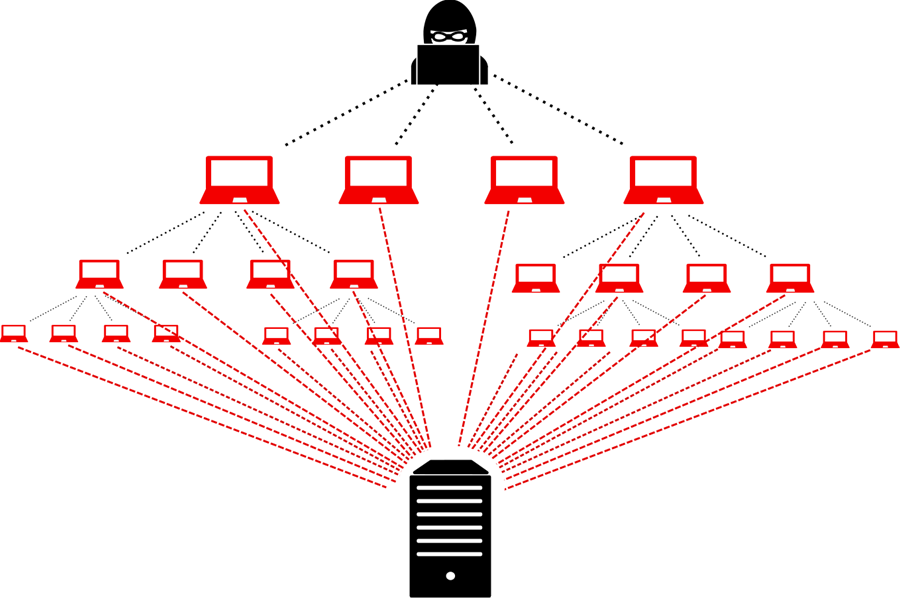

Tấn công từ chối dịch vụ phân tán hay còn gọi là tấn công DDoS (Distributed Denial of Service) là hành vi tấn công làm cho người dùng không thể sử dụng tài nguyên của hệ thống hoặc máy tính. Các cuộc tấn công DDoS thường nhắm mục tiêu vào các thiết bị định tuyến, hệ thống website, thư điện tử, DNS....

Hình 1. Mô hình tấn công DDoS

Tấn công từ DDoS có thể được thực hiện theo một số phương pháp nhất định. Có 05 kiểu tấn công DDoS cơ bản: Tiêu tốn tài nguyên tính toán (như băng thông, dung lượng ổ lưu trữ hoặc thời gian xử lý); Phá vỡ các thông tin cấu hình (như thông tin định tuyến); Phá vỡ các trạng thái thông tin (như việc tự động reset lại các phiên TCP); Phá vỡ các thành phần vật lý của mạng máy tính và làm tắc nghẽn thông tin liên lạc có chủ đích giữa người dùng và nạn nhân, dẫn đến việc liên lạc giữa hai bên không được thông suốt.

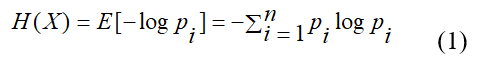

Việc nghiên cứu thuật toán cảnh báo sớm tấn công DDoS là rất quan trọng. Bởi nếu được cảnh báo sớm thì quản trị viên có thể thực hiện các biện pháp nhằm giảm thiểu, chống lại tấn công này. Đặc biệt, trong môi trường dữ liệu lớn trước khi tấn công DDoS gây hại cho hệ thống, từ đó sẽ tiết kiệm thời gian cho hệ thống bằng cách loại bỏ thiệt hại cho hệ thống do cuộc tấn công DDoS quy mô lớn. Ý tưởng về cảnh báo sớm tấn công DDoS là dựa trên những thay đổi bất thường của entropy thông tin của địa chỉ IP nguồn và địa chỉ IP đích trong luồng dữ liệu mạng. Entropy thông tin mô tả mức độ hỗn loạn trong một tín hiệu lấy từ một sự kiện ngẫu nhiên. Nói cách khác, entropy cũng chỉ ra có bao nhiêu thông tin trong tín hiệu, với thông tin là các phần không hỗn loạn ngẫu nhiên của tín hiệu và được tính theo công thức:

Trong (1), X đại diện cho một ký tự có n giá trị: X1,X2,....,Xn , mỗi giá trị xác suất tương ứng là: P1,P2,...,Pn . Vì mỗi ký tự nguồn xuất hiện độc lập của nhau, do đó:

Khi các cuộc tấn công DDoS được bắt đầu, hàng trăm máy tính sẽ gửi các luồng dữ liệu lớn đến mục tiêu. Để che giấu vị trí của mình, kẻ tấn công sẽ tạo ngẫu nhiên các địa chỉ IP nguồn giả cho các gói tin tấn công hoặc áp dụng các kỹ thuật tấn công ngập lụt nâng cao. Trong trường hợp này, lượng yêu cầu cho các địa chỉ IP nguồn được máy chủ theo dõi sẽ tăng mạnh và phân phối sẽ được phân tán nhiều hơn.

Ngoài ra, sẽ có một lượng lớn luồng yêu cầu gửi vào các cổng dịch vụ nhất định phía máy chủ. Đồng thời, phân phối yêu cầu cho các địa chỉ địa chỉ IP đích được theo dõi bởi máy chủ và các cổng đích sẽ ngày càng tập trung. Khi xảy ra tấn công DDoS, có thể sử dụng entropy thông tin của địa chỉ IP đích và địa chỉ IP nguồn của luồng dữ liệu đến máy chủ bị tấn công, có thể phản ánh sự không chắc chắn của hệ thống bằng cách tính entropy thông tin của địa chỉ IP đích và địa chỉ IP nguồn, hay cũng có thể các thông tin này được sử dụng cho cảnh báo tấn công DDoS trong lưu lượng mạng quy mô lớn.

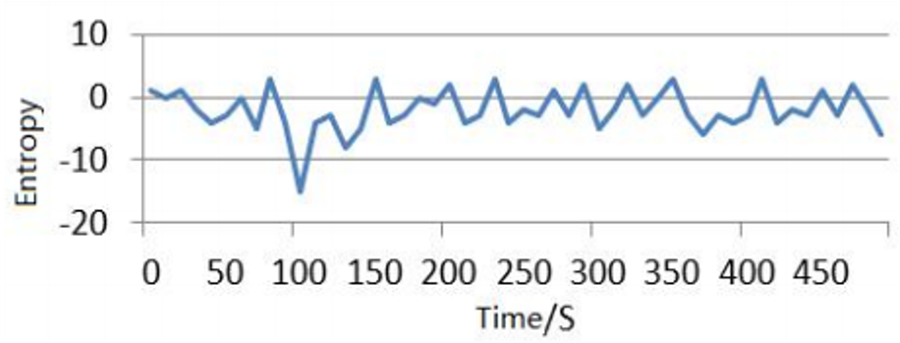

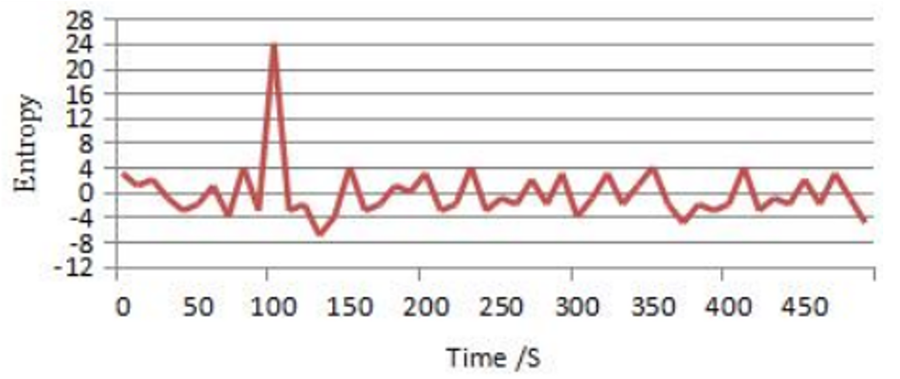

Khi tiến hành thử nghiệm tấn công các máy chủ công cộng với lưu lượng truy cập DDoS 30GB trong 100 giây, kết quả cho thấy trong 100 giây đầu tiên khi xảy ra tấn công, entropy thông tin dựa trên địa chỉ IP đích và địa chỉ IP nguồn thay đổi đáng kể: entropy thông tin của địa chỉ IP đích giảm nhanh, trong khi entropy thông tin của địa chỉ IP nguồn tăng nhanh (Hình 2, 3).

Hình 2. Thay đổi entropy thông tin của địa chỉ IP đích

Hình 3. Thay đổi entropy thông tin của địa chỉ IP nguồn

Kết quả trên cho thấy, có thể sử dụng entropy thông tin của địa chỉ IP nguồn và địa chỉ IP đích trong việc cảnh báo sớm các cuộc tấn công DDoS.

|

Tài liệu tham khảo Dezhi Han; Kun Bi; Han Liu; Jianxin Jia. A DDoS Attack Detection System Based on Spark Framework Computer Science & Information Systems . 2017, Vol. 14 Issue 3, pp. 769-788. |

Đặng Bảo