Các phương pháp xác thực 2 yếu tố của Yahoo Mail và Gmail bị vượt qua

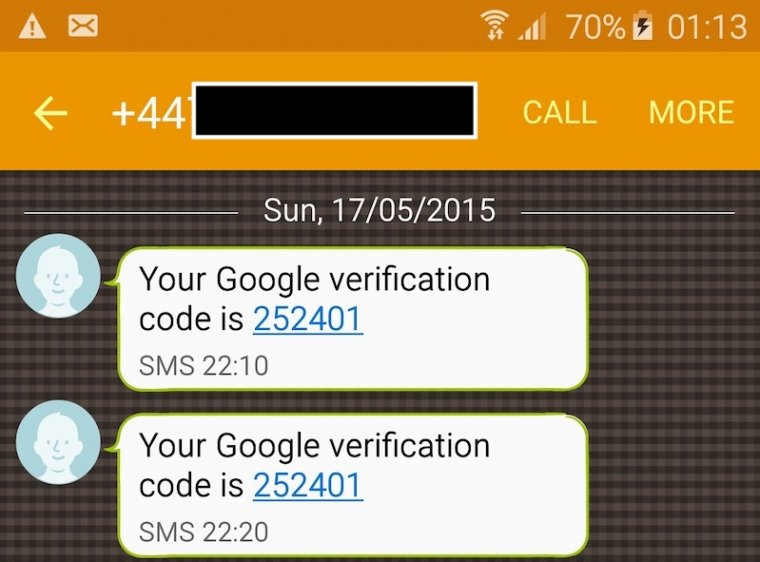

Trong một bài đăng trên trang cá nhân, các nhà nghiên cứu của công ty bảo mật Certfa Lab (Iran) cho biết, những kẻ tấn công làm việc cho chính phủ Iran đã thu thập thông tin chi tiết về các mục tiêu tấn công và sử dụng những thông tin này để viết email lừa đảo phù hợp mức độ an ninh của mục tiêu. Các email có chứa hình ảnh ẩn để thông báo cho những kẻ tấn công khi nào các mục tiêu đang xem email theo thời gian thực. Khi mục tiêu nhập mật khẩu vào trang đăng nhập Gmail hoặc Yahoo Mail giả mạo, những kẻ tấn công sẽ gần như đồng thời nhập thông tin đăng nhập của nạn nhân vào trang đăng nhập thực. Nếu các tài khoản được bảo vệ bởi xác thực 2 yếu tố, những kẻ tấn công sẽ chuyển hướng nạn nhân đến một trang mới yêu cầu OTP. Nói cách khác, kẻ tấn công kiểm tra tên người dùng và mật khẩu của nạn nhân theo thời gian thực trên máy chủ của chúng và ngay cả khi nạn nhân sử dụng phương pháp xác thực 2 yếu tố như tin nhắn, ứng dụng xác thực hoặc đăng nhập một lần nhấn, chúng cũng có thể lừa nạn nhân để đánh cắp thông tin đó.

Trong một email, đại diện của Certfa cho biết, các nhà nghiên cứu của công ty xác nhận rằng kỹ thuật này đã truy cập trái phép thành công các tài khoản được bảo vệ bởi xác thực 2 yếu tố dựa trên SMS. Tuy nhiên, chưa thể xác nhận kỹ thuật này thành công với các tài khoản được bảo vệ bởi xác thực 2 yếu tố dựa trên OTP trong các ứng dụng như Google Authenticator hoặc ứng dụng tương đương từ hãng bảo mật Duo Security (Mỹ).

Về lý thuyết, kỹ thuật tấn công này hoàn toàn có thể thành công đối với các ứng dụng dựa trên OTP hoặc yêu cầu người dùng nhấp vào nút cho phép như Google Authenticator và các ứng dụng xác thực 2 yếu tố khác. Khi nạn nhân nhập mật khẩu vào trang đăng nhập Gmail hoặc Yahoo Mail giả mạo, họ sẽ mở ứng dụng xác thực 2 yếu tố theo chuyển hướng trong trang giả mạo hoặc nhận thông báo từ ứng dụng trên điện thoại - miễn là nạn nhân có phản hồi trong khoảng thời gian quy định (thường là 30 giây), kẻ tấn công sẽ lấy được quyền truy cập. Điều duy nhất mà phương pháp xác thực 2 yếu tố đóng vai trò trong kịch bản này là bổ sung thêm một bước xác thực vô nghĩa.

Tuy nhiên, đáng chú ý là cuộc tấn công này là không thể chống lại biện pháp xác thực 2 yếu tố sử dụng khóa bảo mật tiêu chuẩn công nghiệp, ít nhất là trên lý thuyết. Các khóa bảo mật này kết nối qua USB máy tính, hoặc sử dụng Bluetooth hay Giao tiếp trường gần (Near Field Communication) trên điện thoại. Gmail và các loại tài khoản Google khác hiện có khả năng hoạt động với các khóa tuân theo U2F, một tiêu chuẩn được phát triển bởi Liên minh Fido Alliance. Một nghiên cứu kéo dài hai năm với hơn 50.000 nhân viên Google đã kết luận rằng, khóa bảo mật vượt trội hơn điện thoại thông minh và hầu hết các hình thức xác thực hai yếu tố khác cả về mức độ bảo mật và độ dễ sử dụng.

Google cũng cung cấp chương trình bảo vệ nâng cao (Advanced Protection Program), trong đó yêu cầu khóa bảo mật được sử dụng làm phương tiện duy nhất của xác thực 2 yếu tố khi truy cập Gmail và các loại tài khoản Google khác. Đây là một bước mà nhiều tổ chức có thể chưa sẵn sàng triển khai, nhưng người dùng thông thường nên tạo thói quen sử dụng khóa bảo mật nhiều nhất có thể, mặc dù phương thức xác thực 2 yếu tố qua ứng dụng vẫn có thể được coi là một biện pháp xác thực dự phòng. Mục tiêu của chiến lược này là tạo cho người dùng thái độ cẩn trọng khi trang web mà họ đăng nhập yêu cầu sử dụng ứng dụng xác thực 2 yếu tố thay cho khóa bảo mật mà họ thường sử dụng.

Ngoài kỹ thuật vượt qua xác thực 2 yếu tố, chiến dịch lừa đảo mà Certfa phát hiện được thực hiện thành công còn vì những lý do khác. Chẳng hạn như lưu trữ các trang độc hại trên trang web sites.google.com và gửi email từ các địa chỉ như notifications.mailservices@gmail.com và noreply.customermails@gmail.com để lừa nạn nhân rằng đây chính là nội dung do chính Google cung cấp. Kẻ tấn công cũng dành hơn 20 tên miền Internet riêng biệt để phù hợp với các dịch vụ email mà nạn nhân sử dụng.

Nguyễn Anh Tuấn

Theo Ars Technica