Câu chuyện của năm 2021: Ransomware

Có thể nói rằng từ cuối năm 2019, khi Maze trở thành “mã độc tống tiền tiên phong” của giới ransomware hiện đại. Kẻ đứng sau ransomware này đã tạo ra một kịch bản mới, hiệu quả với việc tấn công các doanh nghiệp lớn bằng thủ đoạn tống tiền kép. Khi đó, kẻ tấn công không chỉ mã hóa dữ liệu của nạn nhân, mà còn đánh cắp các thông tin nhạy cảm và đe dọa công khai những thông tin này nếu không được trả khoản tiền xứng đáng. Xu hướng này được nhiều hãng bảo mật gọi là “Ransomware 2.0” và không ngạc nhiên khi các băng nhóm ransomware nổi tiếng như REvil (Sodinokibi), DarkSide, Babuk, Avaddon, Conti… đều bắt đầu sử dụng cách tiếp cận này. Maze đã bắt đầu đăng các thông tin về dữ liệu bị chúng đánh cắp trên trang Wall of Shame do chúng tạo ra và các nhóm ransomware khác cũng đi theo con đường tương tự.

Trên thực tế, bằng cách phân tích số lượng nạn nhân trên các trang web công bố rò rỉ của các nhóm khai thác ransomware, có thể dễ dàng hình dung sự phát triển của “Ransomware 2.0” trong năm 2021. Từ tháng 1 đến tháng 11/2021, số nạn nhân đã cao hơn 30% so với cả năm 2020, ảnh hưởng đến khoảng 1.500 tổ chức. Tuy nhiên, các nhóm ransomware này không công bố thông tin về tất cả nạn nhân của chúng trên các trang web, nên con số thực tế có thể còn cao hơn nhiều.

Cũng trong khoảng thời gian này, một hệ sinh thái phục vụ, hỗ trợ cho loại hình tội phạm sử dụng ransomware bắt đầu hình thành: Ransomware-as-a-Service (RaaS). Nó vận hành với 2 thành phần: (1) nhà cung cấp là các bên cung cấp bộ mã hóa và nền tảng để ngã giá cũng như công khai thông tin chi tiết của các nạn nhân; (2) Bên khai thác là đối tượng trực tiếp thực hiện các cuộc tấn công nhằm vào các mục tiêu. Ngoài ra, những kẻ tấn công hoạt động trong hệ sinh thái này có thể mua các công cụ để xâm nhập vào cơ sở hạ tầng của nạn nhân từ các bên thứ ba. Hệ sinh thái này làm nâng cao đáng kể hiệu quả hoạt động và tạo ra một mạng lưới hỗ trợ khổng lồ cho những kẻ đang tìm kiếm lợi nhuận từ ransomware.

Mã độc tống tiền kép cùng với RaaS đã tạo ra phương tiện cho tội phạm mạng dễ dàng tấn công các tập đoàn lớn, thực hiện tống tiền với yêu cầu lên tới hàng trăm nghìn, thậm chí hàng triệu USD. Theo dữ liệu từ Mạng lưới thực thi tội phạm tài chính của Bộ Tài chính Hoa Kỳ (FinCEN), chỉ riêng các tổ chức ở Hoa Kỳ có thể đã trả gần 600 triệu USD cho các băng nhóm ransomware trong nửa đầu năm 2021.

Những sự kiện ransomware nổi bật trong năm 2021

Thế giới đã thực sự phải lưu tâm đến vấn nạn ransomware khi nhà cung cấp nhiên liệu lớn nhất của Hoa Kỳ Colonial Pipeline bị tấn công dẫn đến ngừng hoạt động. Nhóm tin tặc DarkSide (hiện đã dừng hoạt động) xâm nhập vào hệ thống mạng của công ty Colonial Pipeline và đánh cắp gần 100 gigabyte thông tin vào đầu tháng 5/2021. Kéo theo đó là đường ống dẫn dầu của công ty này đã phải ngừng hoạt động trong 6 ngày. Không còn lựa chọn nào khác, Colonial đã trả 4,4 triệu USD tiền chuộc. Cùng thời gian này, một nhóm RaaS khác - REvil đã tiếp bước DarkSide tấn công vào một số địa điểm sản xuất của JBS - nhà cung cấp thịt bò lớn nhất thế giới khiến nhà máy ngừng hoạt động. Cuối cùng, JBS đã phải trả 11 triệu USD để tiếp tục hoạt động và khôi phục dữ liệu bị đánh cắp.

Các cuộc tấn công vào Colonial Pipeline và JBS đã khiến Tổng thống Hoa Kỳ J. Biden phải ban bố tình trạng khẩn cấp và xúc tiến cuộc gặp với Tổng thống Nga Putin để thảo luận về sự hợp tác chung trong việc giải quyết mối đe dọa ransomware. Điều này đã khởi xướng một xu hướng mới, quan trọng đối với ransomware: sự tham gia của chính phủ và tăng cường hợp tác quốc tế. Vào tháng 9/2021, Bộ Tài chính Hoa Kỳ đã ban hành lệnh trừng phạt đối với sàn giao dịch tiền điện tử ảo Suex vì đã giúp những kẻ tấn công ransomware nhận tiền chuộc từ vụ tấn công vào Colonial. Sau khi đối mặt với áp lực từ các cơ quan thực thi pháp luật, DarkSide đã bị mất quyền kiểm soát với máy chủ, bao gồm blog và hệ thống thanh toán, cũng như một số quỹ.

Một nhóm RaaS khác đã sử dụng phần mềm độc hại để thâm nhập được vào trong hệ thống của người dùng từ năm 2019 là Avaddon đã bị triệt phá vào năm 2021. Nguyên nhân bởi quyết tâm và hành động của các cơ quan thực thi pháp luật nhằm chống lại băng nhóm ransomware và mạng botnet khét tiếng Emotet.

REvil là một ví dụ khác về một dạng “bình thường mới” trong vòng đời của ransomware: một nhóm tin tặc gây tiếng vang bằng một cuộc tấn công quy mô lớn, sau đó buộc phải dừng hoạt động hoặc đổi thương hiệu do áp lực pháp lý. REvil xuất hiện lần đầu tiên vào năm 2019, được cho là đã thu lợi được hơn 100 triệu USD từ năm 2020 và yêu cầu Apple trả 50 triệu USD tiền chuộc sau khi đánh cắp thông tin về các phiên bản phát hành sắp tới của công ty này.

Tất nhiên, sự chú ý này đã phải trả giá. Sau khi khai thác lỗ hổng trong Kaseya VSA - một công cụ quản lý và giám sát từ xa hàng đầu, REvil đã có thể xâm nhập vào khoảng 50 nhà cung cấp dịch vụ quản lý (MSP providers). Tuy nhiên, ngay sau cuộc tấn công này, các máy chủ của REvil đã bị ngắt khỏi mạng, với tin đồn rằng lực lượng hành pháp đã buộc chúng phải ngưng hoạt động. Sau đó, REvil đã xuất hiện trở lại vào tháng 10 và cho biết việc gián đoạn hoạt động là do nguyên nhân nội bộ. Nhưng với nỗ lực từ nhiều Chính phủ trên thế giới đã khiến nhóm tin tặc này tiếp tục rơi vào trạng thái ngưng hoạt động.

Babuk - một nhóm RaaS nổi tiếng khác xuất hiện lần đầu tiên vào năm 2021 và là nhóm phát minh ra "tủ khóa Babuk" khét tiếng, đã đánh cắp 250 GB dữ liệu từ hệ thống mạng của Sở Cảnh sát Thủ đô Washington để đòi tiền chuộc. Babuk đã tuyên bố giải nghệ vào cuối tháng 4/2021. Một thời gian sau, nhóm đổi tên thành Payload Bin và bắt đầu cung cấp nền tảng cho các nhóm ransomware khác.

Những thợ săn tiền chuộc lớn là ai?

Hiện tại, những thợ săn tiền chuộc lớn đáng chú ý trước năm 2021 đã bị loại bỏ hoặc đã giải nghệ. Khi mối đe dọa ransomware phát triển và được chú ý nhiều hơn, các nhóm ransomware đang phải đối mặt với việc vòng đời của các cuộc tấn công ransomware trở nên ngắn hơn. Tuy nhiên, các nhóm này đều có khả năng thay đổi định danh linh hoạt. Cả REvil và Babuk đều nổi lên từ các nhóm ransomware đã ngừng hoạt động là GrandCab, Vasa Locker và DarkSide. Các nhóm tin tặc này nhanh chóng được tập hợp lại hoạt động với cái tên BlackMatter. Sau một thời gian hoạt động ngắn, thành công nhắm vào các công ty tại Hoa Kỳ và thậm chí cả công ty công nghệ lớn của Nhật Bản Olympus, nhóm này đã đóng cửa do áp lực từ cơ quan thực thi pháp luật.

Một nhóm RaaS đáng chú ý khác vẫn đang hoạt động là Conti. Nhóm ransomware này xuất hiện lần đầu tiên vào năm 2019 và có nhiều hoạt động nổi bật trong năm 2020. Một số cuộc tấn công đáng chú ý nhất của chúng trong năm 2021 bao gồm: tấn công nhằm vào Trường Công lập Hạt Broward ở Florida và vụ đánh sập các máy chủ của Cục Điều hành Dịch vụ Y tế Ireland. Tuy nhiên, điều đáng chú ý là ngay cả Conti cũng phải đối mặt với nhiều áp lực. Sau khi thông tin chi tiết về hệ thống nội bộ của chúng bị công khai, chúng buộc phải xem xét lại về cơ sở hạ tầng của mình, gỡ bỏ các cổng thanh toán clearnet và dark web. Thật không may, Conti đã khôi phục các máy chủ của chúng và đưa hoạt động trở lại trong vòng 24 giờ.

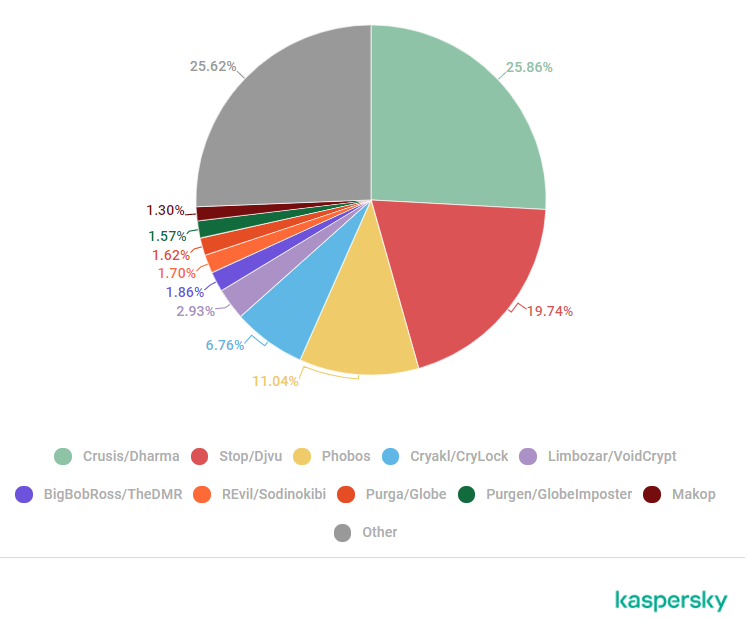

Khi so sánh tỷ lệ phần trăm yêu cầu phân tích với một họ ransomware cụ thể trong số tất cả các yêu cầu phân tích ransomware được xử lý bởi các nhà phân tích mã độc của Kaspersky, dưới đây là phân bố theo họ ransomware của các cuộc tấn công trong năm 2020.

Hình 1: Phân bố theo họ ransomware của các cuộc tấn công trong năm 2020

Crysis/Dharma và Stop/Djvu đều là những họ ransomware lâu đời. Crysis có khả năng sử dụng nhiều vectơ tấn công khác nhau, nhưng gần đây chúng chủ yếu khai thác quyền truy cập RDP không an toàn. Stop là họ ransomware phổ biến nhất với kịch bản phân phối mã độc "kiểu cũ" nạn nhân tìm kiếm phần mềm giả mạo và tìm thấy các tệp thực thi có chứa ransomware. Crysis nhắm mục tiêu đến cả lĩnh vực B2B và B2C, trong khi Stop chủ yếu nhắm mục tiêu vào lĩnh vực B2C. Vào năm 2020, cả hai nhóm chiếm hơn 50% tổng số cuộc tấn công bằng ransomware, trong khi REvil chỉ chiếm 1,7%.

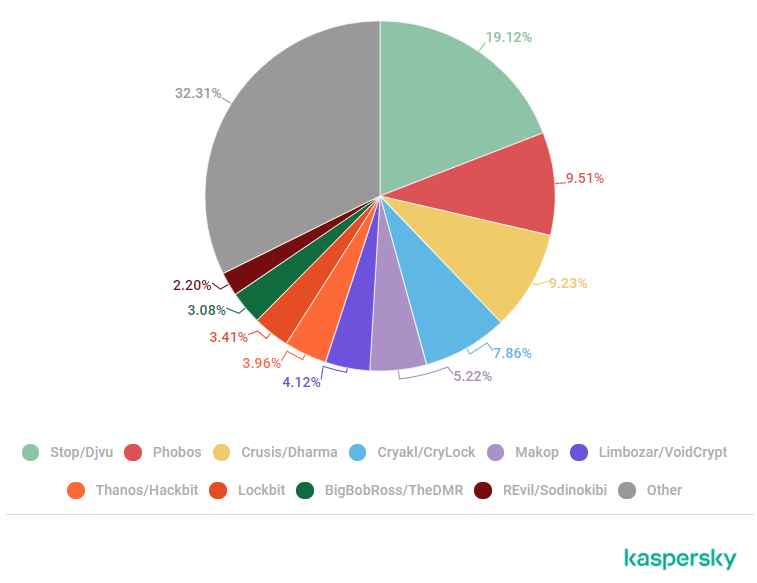

Ba quý đầu năm 2021 cũng cho thấy một bức tranh tương tự.

Hình 2: Phân bố theo họ ransomware của các cuộc tấn công, quý 1 đến quý 3/2021

Từ quý 1 đến quý 3/2021, họ ransomware phổ biến nhất là Stop/Djvu, trong khi Crysis/Dharma tụt xuống vị trí thứ ba. Họ phổ biến thứ hai là Phobos, cũng là một họ ransomware cũ hơn nhắm vào các doanh nghiệp vừa và nhỏ. REvil đã tăng tỷ lệ các cuộc tấn công lên 2,2%, nhưng nó đại diện cho họ ransomware ít gặp nhất trong số 10 họ phổ biến nhất. Do các họ ransomware như Crysis và Stop có định hướng phổ thông hơn, thay vì các cuộc tấn công có chủ đích thường không được chú ý.

Sự chuyển đổi từ lây nhiễm hàng loạt sang tấn công có chủ đích

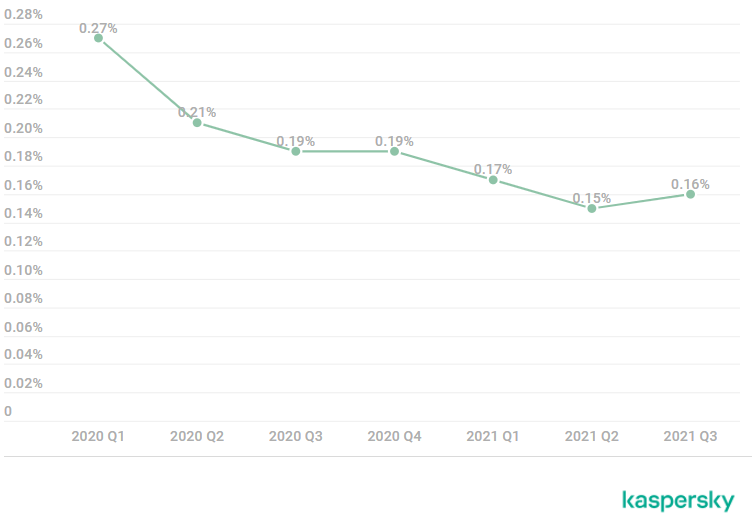

Tổng số người dùng bị tấn công ransomware thực tế có xu hướng giảm. Theo thống kê của Kaspersky, tỷ lệ người dùng các sản phẩm Kaspersky B2B bị ảnh hưởng bởi trojan ransomware trên tổng số người dùng phải đối mặt với tất cả các mối đe dọa đã giảm dần kể từ đầu năm 2020.

Hình 3: Tỷ lệ người dùng B2B của Kaspersky bị ảnh hưởng bởi ransomware trên tổng số người dùng phải đối mặt với các mối đe dọa

Dù các họ ransomware cũ như Stop và Crysis vẫn là dạng ransomware người dùng gặp phải nhiều nhất do các nhóm mới hơn, nổi tiếng hơn đã chuyển từ chiến thuật lây nhiễm hàng loạt sang tấn công có chủ đích những thực thể có đủ khả năng để chi trả hàng triệu USD tiền chuộc (các tập đoàn và tổ chức công nghiệp). Trên thực tế, từ năm 2019 đến năm 2020, số lượng người dùng bị ảnh hưởng bởi tấn công ransomware có chủ đích đã tăng 767%.

Khởi chạy ransomware trong hệ thống là giai đoạn cuối cùng trong các cuộc tấn công này. Thời điểm này, mạng của tổ chức thường đã bị những kẻ tấn công kiểm soát hoàn toàn. Do đó, sau khi dữ liệu bị mã hóa, cần phải nghiên cứu để xác định vectơ tấn công ban đầu, ngăn chặn sự xâm nhập lại của những kẻ tấn công và cố gắng khôi phục dữ liệu. Quá trình này được gọi là phản ứng sự cố (Incident Response - IR) và các tổ chức quy mô vừa và các tập đoàn lớn ủy thác việc đó cho nhân viên hoặc nhà thầu của mình.

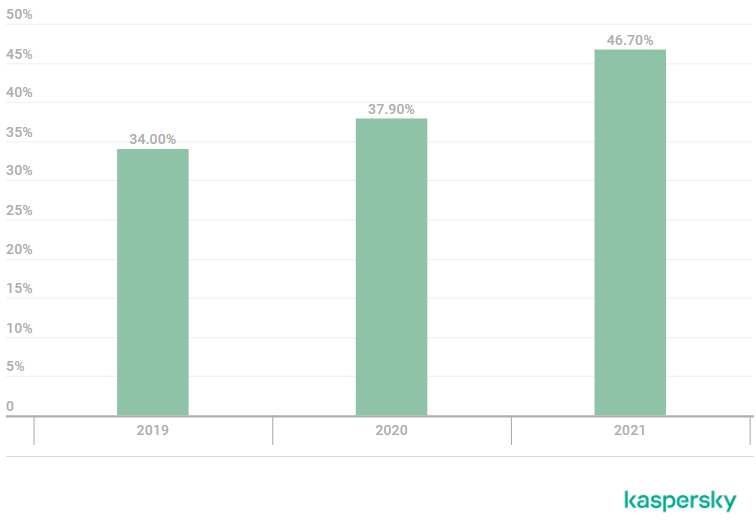

Hình 4: Tỷ lệ phần trăm của các yêu cầu ứng cứu sự cố liên quan đến ransomware từ năm 2019 - 2021

Theo biểu đồ Tỷ lệ phần trăm số yêu cầu ứng cứu sự cố liên quan tới ransomware từ tháng 1 - 11/2021 đã cao hơn gần 10% so với tỷ lệ này năm 2020 và cao hơn 12.7% năm 2019.

Tổng số lượng các cuộc tấn công ransomware có thể đã giảm, nhưng các cuộc tấn công chống lại các tổ chức lớn đang tăng lên.

Các ngành nào đang bị mã độc tống tiền bủa vây?

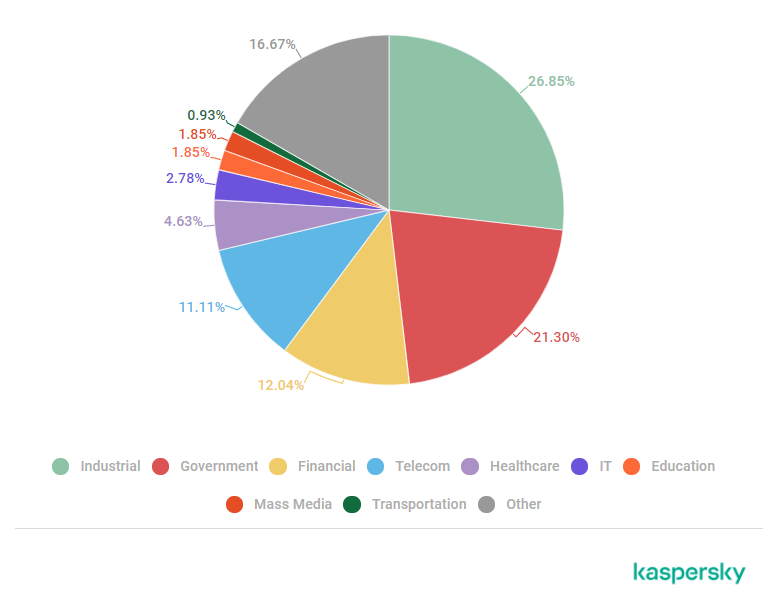

Hình 5: Tỷ lệ phần trăm các yêu cầu ứng cứu sự cố liên quan đến ransomware theo ngành nghề trong năm 2020

Trong năm 2020, ngành chiếm tỷ lệ yêu cầu ứng cứu sự cố cao nhất là khu vực công nghiệp (26,85%), tiếp theo là chính phủ (21,3%). Hai lĩnh vực này chiếm gần 50% tổng số yêu cầu ứng cứu sự cố trong năm 2020.

Vào năm 2021, tỷ lệ của các yêu cầu ứng cứu sự cố theo ngành nghề như sau.

.png)

Hình 6: Tỷ lệ phần trăm các yêu cầu ứng cứu sự cố liên quan đến ransomware theo ngành nghề, năm 2021

Khu vực chính phủ và khu vực công nghiệp vẫn là những lĩnh vực bị nhắm mục tiêu thường xuyên nhất, tỷ lệ nhắm vào chính phủ tăng nhẹ và tỷ lệ nhắm vào khu vực công nghiệp giảm nhẹ. Ngoài ra, đã có một sự nhảy vọt về số lượng các cuộc tấn công nhắm đến lĩnh vực công nghệ thông tin từ 2,78% vào năm 2020 lên 13,33% vào năm 2021.

Các nhóm ransomware nổi tiếng đang tạo nên các dòng tin tức nóng hổi, cũng như các nhóm mới đang dần cải tiến chiến thuật để thu được lợi nhuận lớn hơn từ các nạn nhân. Dưới đây là hai trong số những xu hướng rõ ràng nhất.

(1) Nhắm vào Linux

Vào năm 2020, cả hai nhóm DarkSide và RansomExx đã phát động các cuộc tấn công nhắm đến các máy chủ ảo hóa VmWare ESXi bằng cách sử dụng các ransomware trên Linux. Hiện tại, trong năm 2021, xu hướng này đang trở nên phổ biến với các thợ săn tiền chuộc lớn khác. Cả REvil, HelloKitty, Babuk, Conti, Hive và có khả năng là cả PYSA và RagnarLocker đã thêm ransomware trên Linux. Điều này cho phép các nhóm tin tặc mở rộng bề mặt tấn công nạn nhân, bằng cách mã hóa các máy ảo hoạt động trên trên các máy chủ ESXi.

(2) Tống tiền tài chính

Vào tháng 4/2021, DarkSide đã đăng một bài lên trang web và nêu rõ mong muốn tác động đến giá cổ phiếu của các công ty, tức là tiến hành tống tiền tài chính. Tuy nhiên, DarkSide không phải là nhóm đầu tiên bày tỏ sự quan tâm đến việc phá giá cổ phiếu của công ty.

Năm 2020, một cựu đại diện của REvil được biết đến với cái tên “Unknown” đã đăng một bài trên diễn đàn Exploit khuyến khích các nhóm khai thác ransomware sử dụng sàn giao dịch chứng khoán khi tống tiền nạn nhân của họ. Kể từ đó, tống tiền tài chính ngày một trở thành một xu hướng phổ biến.

Tháng 11/2021, FBI Hoa Kỳ đã đưa ra một cảnh báo nói rằng các băng nhóm ransomware đang “sử dụng các sự kiện tài chính quan trọng, chẳng hạn như sáp nhập và mua lại, để nhắm mục tiêu và lợi dụng các công ty nạn nhân bị lây nhiễm ransomware”. Theo FBI, có 3 công ty là nạn nhân của ransomware khi đang trong các cuộc đàm phán mua bán và sáp nhập từ tháng 3 đến tháng 7/2020. Hơn nữa, các nhóm khai thác ransomware đang nâng cấp mã độc của chúng để dò quét mạng máy tính, với các từ khóa liên quan đến tài chính như “NASDAQ” và “10-Q”. Trường hợp điển hình là trojan Pyxie được sử dụng bởi Defray777/RansomEXX.

Khi các công ty đang tiến hành sáp nhập hoặc mua lại, lên kế hoạch niêm yết cổ phiếu, hoặc đang đánh giá lại tài chính của mình, thì bất kỳ thông tin nào bị rò rỉ cũng có thể gây ra hậu quả nghiêm trọng trong việc định giá của công ty. Trên thực tế, một nghiên cứu của Comparitech cho thấy các cuộc tấn công bằng ransomware khiến giá trị cổ phiếu của các công ty giảm trung bình 22% trong ngắn hạn.

Các hậu quả trên khiến các nạn nhân có xu hướng dễ trả tiền chuộc hơn. Với việc các cơ quan hành pháp và các chính trị gia đang làm giảm vòng đời của các nhóm khai thác ransomware, hiệu quả của cuộc tấn công trở thành điều tối quan trọng và tống tiền tài chính trở thành một công cụ mạnh mẽ. Vào năm 2022, nhiều khả năng loại mã độc tống tiền này sẽ trở nên phổ biến hơn và được cả các nhóm khai thác ransomware ít danh tiếng sử dụng.

Kết luận

Không thể biết trước liệu ransomware có xuất hiện trên các dòng tiêu đề trong năm 2022 với mức độ tương tự vào năm 2021. Liệu sẽ có thêm nhiều đường ống khí đốt, trường học và bệnh viện bị phá hoại, nhưng chắc chắn mối đe dọa này sẽ không biến mất. Chắc chắn sẽ có những nhóm tấn công mới xuất hiện để thay thế các nhóm như DarkSide và những kẻ tấn công lớn nhất của năm 2021 có thể xuất hiện lại hoặc biến đổi và thay đổi định danh.

Tuy nhiên, các cuộc tấn công lớn đã thu hút sự chú ý lớn từ công chúng, các nhóm như REvil và DarkSide phải nhận nhiều sự chú ý đến mức các chính phủ và cơ quan hành pháp quốc tế phải làm việc cùng nhau để buộc chúng dừng hoạt động. Khi các cuộc tấn công ngày càng gây tác động nặng nề còn tiếp tục, thì chắc chắn sự hợp tác này sẽ tiếp tục để triệt hạ các nhóm tin tặc. Chỉ thông qua hợp tác quốc tế, vấn nạn ransomware mới có thể được giải quyết một cách hiệu quả.

Đồng thời, sự chú ý lớn từ các tổ chức chính phủ cũng có thể khiến các công ty rơi vào tình thế khó khăn. Năm 2020, Văn phòng Kiểm soát Tài sản Nước ngoài của Hoa Kỳ (OFAC) đã thông tin với các nạn nhân rằng việc trả tiền chuộc có thể vi phạm các chế tài quốc tế, khiến các tổ chức bị tấn công có nguy cơ phải chịu hậu quả pháp lý. Tuy nhiên, các công ty đã nhiều lần cho thấy rằng họ thà trả tiền còn hơn là gánh chịu hậu quả của một cuộc tấn công bằng ransomware. Đặc biệt khi các nhóm khai thác ransomware đang săn tìm và ăn cắp dữ liệu của công ty. Thật không may, điều này có nghĩa ransomware sẽ tiếp tục mang lại lợi nhuận cho tội phạm mạng. Trong năm 2022, các chính phủ có thể sẽ ban hành thêm các bộ luật xung quanh việc trả tiền chuộc nhằm buộc các nạn nhân không được phép trả tiền.

Để bảo vệ an toàn trước các cuộc tấn công ransomware Kaspersky khuyến nghị các tổ chức, cá nhân:

Thứ nhất: Không mở truy cập các dịch vụ truy cập máy tính từ xa (chẳng hạn như RDP) từ mạng công cộng trừ khi thực sự cần thiết và luôn sử dụng mật khẩu mạnh cho chúng;

Thứ hai: Khẩn trương cài đặt các bản vá lỗi cho các giải pháp VPN thương mại hoạt động trong mạng của bạn và cung cấp quyền truy cập từ xa cho nhân viên; Luôn cập nhật phần mềm trên tất cả các thiết bị bạn sử dụng để ngăn chặn ransomware khai thác các lỗ hổng;

Thứ ba: Tập trung chiến lược phòng thủ vào việc phát hiện các chuyển động bên trong mạng và hoạt động gửi dữ liệu ra Internet. Đặc biệt chú ý đến lưu lượng mạng đi ra Internet để phát hiện các kết nối tới máy chủ của tội phạm mạng.

Đăng Thứ