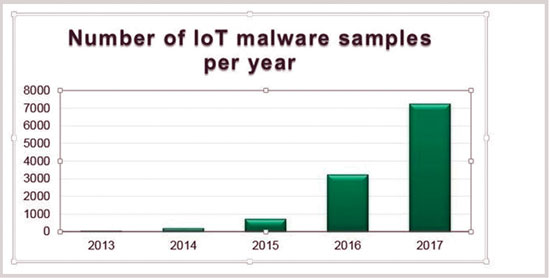

Lượng phần mềm độc hại nhắm vào thiết bị IoT tăng gấp đôi trong năm 2017

Kaspersky Lab cho biết (Hình 1), tổng số mẫu phần mềm độc hại nhắm đến các thiết bị thông minh đã lên tới hơn 7 nghìn và hơn một nửa trong số này mới xuất hiện vào năm 2017.

Hình 1. Số lượng các phần mềm độc hại IoT bị phát hiện qua các năm (2013-2017)

Trên toàn cầu, hiện có hơn 6 tỷ thiết bị thông minh đang được sử dụng. Các thiết bị thông minh như đồng hồ, tivi, thiết bị định tuyến (router) và máy ảnh kết nối với nhau tạo thành mạng lưới các thiết bị được trang bị công nghệ nhúng. Tuy nhiên, hầu hết các thiết bị IoT chưa được quan tâm đầu tư tương xứng về giải pháp bảo mật, hoặc phần mềm kiểm soát an toàn thông tin. Vì vậy, chúng trở thành mục tiêu hấp dẫn đối với tội phạm mạng.

Bằng cách xâm nhập vào các thiết bị IoT, tin tặc có thể theo dõi người dùng và tống tiền họ. Thậm chí, người dùng còn bị lạm dụng và bị điều khiển bởi tin tặc. Sự xuất hiện và phát triển của các bonet như Mirai và Hajime đã cho thấy sự gia tăng nhanh chóng của các mối đe dọa này.

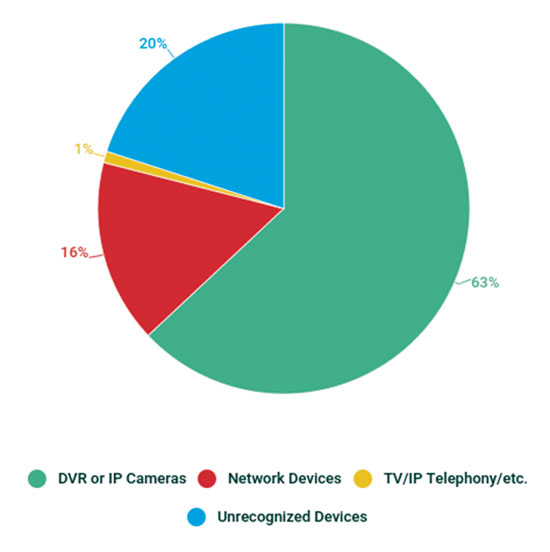

Các chuyên gia của Kaspersky Lab đã tiến hành kiểm tra mức độ nguy hiểm của phần mềm độc hại IoT. Họ đã thiết lập một mạng nhân tạo (honeypots), mô phỏng mạng của các thiết bị IoT khác nhau (router, camera,...) sử dụng kết nối ảo và quan sát xem phần mềm độc hại thực hiện tấn công các thiết bị này như thế nào. Các cuộc tấn công đã diễn ra gần như ngay lập tức sau khi honeypot được thành lập, bằng cách sử dụng các phần mềm độc hại tấn công qua Telnet và SSH (Hình 2).

Hình 2. Phân bố các nguồn tấn công theo loại thiết bị từ 1/2017 - 4/2017

Kết quả nghiên cứu cho thấy, 63% các cuộc tấn công nhắm tới camera kỹ thuật số hoặc camera IP 20% là tấn công nhằm vào các thiết bị mạng. Chỉ có khoảng 1% mục tiêu là các thiết bị quen thuộc nhất của người dùng như máy in và các thiết bị gia đình thông minh.

Ba nước có các thiết bị IoT bị tấn công nhiều nhất là Trung Quốc (17%), Việt Nam (15%) và Nga (8%), mỗi quốc gia đều có số lượng lớn các máy bị nhiễm. Việt Nam được đánh giá là một trong những thị trường Internet năng động nhất thế giới, với 52% số dân sử dụng internet vào năm 2016 (đứng thứ 16 trong số 20 quốc gia có số lượng người sử dụng Internet nhiều nhất châu Á).

Cho đến nay, các nhà nghiên cứu đã có thể thu thập thông tin về hơn 7 nghìn mẫu phần mềm độc hại được thiết kế đặc biệt để tấn công các thiết bị IoT.

Theo các chuyên gia, các thiết bị IoT rất dễ bị xâm nhập, do phần lớn đang sử dụng các hệ điều hành dựa trên Linux. Tin tặc có thể tấn công chúng một cách dễ dàng, bằng cách viết chung mã độc, nhắm mục tiêu là một số lượng lớn các thiết bị để thực hiện tấn công cùng một lúc.

Một thiết bị IoT sử trong hệ thống mạng của gia đình nếu có cấu hình kém hoặc chứa các lỗ hổng có thể bị khai thác để thực hiện các hoạt động bất hợp pháp nên tin tặc có thể truy cập vào các thiết bị IoT đó để theo dõi và tống tiền chủ sở hữu.

Ông Vladimir Kuskov, chuyên gia bảo mật của Kaspersky Lab cho biết: vấn đề bảo mật thiết bị IoT là rất quan trọng. Thực tế đã chỉ ra rằng, đây là một mối đe dọa thực sự chứ không đơn giản là nhắm mục tiêu tới các thiết bị được kết nối. Kaspersky đã ghi nhận sự gia tăng đáng kể các mẫu phần mềm độc hại IoT. Sự cạnh tranh cao trên thị trường đang đẩy tội phạm mạng tìm kiếm các nguồn lực mới để tạo ra nhiều cuộc tấn công DDoS ngày càng mạnh mẽ hơn. Vụ Botnet Mirai đã minh chứng rằng, việc khai thác các thiết bị IoT có thể cung cấp cho tội phạm mạng những gì chúng cần, với số lượng lên tới hàng tỷ thiết bị. Các nhà phân tích đã dự đoán rằng, vào năm 2020, số thiết bị có thể tăng lên 20-50 tỷ.

Để bảo vệ thiết bị IoT tránh khỏi rủi ro mất ATTT, các chuyên gia bảo mật khuyến cáo người dùng: Không truy cập thiết bị vào mạng bên ngoài nếu không cần thiết; Tắt tất cả các dịch vụ mạng không cần đến khi sử dụng thiết bị; Nếu có một mật khẩu mặc định không thể thay đổi, hoặc tài khoản đặt trước không thể hủy kích hoạt, cần vô hiệu hóa các dịch vụ mạng mà chúng được sử dụng, hoặc đóng truy cập vào mạng bên ngoài; Trước khi sử dụng thiết bị, cần thiết lập một mật khẩu mới thay cho mật khẩu mặc định; Nên thường xuyên cập nhật phần mềm của thiết bị lên phiên bản mới nhất.

|

Mã độc tống tiền nhắm vào điện thoại Android Sau khi ảnh hưởng đến hàng triệu người dùng máy tính trên toàn thế giới, mã độc tống tiền đã chuyển hướng tấn công smartphone, hệ điều hành bị tấn công đầu tiên là Android. Đầu tiên phải kể đến là mã độc LeakerLocker đã ảnh hưởng tới người dùng Android khi họ tải các ứng dụng cụ thể từ Google Play. Thuộc loại mã độc tống tiền nhưng mã độc LeakerLocker không mã hóa tập tin người dùng trước khi yêu cầu khoản thanh toán để giải mã. Thay vào đó, tin tặc yêu cầu nạn nhân thanh toán bằng Bitcoin với số tiền tương ứng 50 USD và chúng sẽ không lan truyền thông tin cá nhân lên mạng. Phương thức tấn công này còn được gọi là doxing. Mã độc LeakerLocker hướng đến những đối tượng người dùng coi trọng thông tin cá nhân của mình, vì họ sẵn sàng trả phí cho tin tặc để bảo vệ thông tin. Các chuyên gia của hãng bảo mật Trend Micro đã tìm ra hai ứng dụng độc hại trong Google Play Store là Wallpapers Blur HD và Booster & Cleaner Pro. Chúng đã được tải xuống hàng nghìn lần và sau đó bị xóa khỏi kho ứng dụng Google Play. Hãng Trend Micro cũng đã phát hiện mã độc tống tiền SLocker. Tin tặc phát tán SLocker dưới dạng ứng dụng trò chơi miễn phí cho người dùng Android các ứng dụng xem video giả mạo hoặc nhúng vào các ứng dụng nổi tiếng khác. Khi thâm nhập vào smartphone của nạn nhân, mã độc thay đổi hình nền bằng thông báo màu đỏ đặc trưng tương tự WannaCry, yêu cầu nạn nhân nộp tiền chuộc dữ liệu trong thời hạn 7 ngày. SLocker không mã hóa tập tin hệ thống Android mà chọn các tập tin hình ảnh, video và tài liệu có dung lượng từ 10KB - 50MB để mã hóa. Kẽ hở kế tiếp của SLocker là dùng dịch vụ thanh toán QQ để tống tiền nạn nhân, điều này khiến chủ nhân của SLocker bị cảnh sát Trung Quốc phát hiện và bắt giữ. Khóa mã hóa của SLocker cũng có thể bị bẻ gãy theo hướng dẫn chi tiết từ Trend Micro. Các chuyên gia khuyến cáo, người dùng cần cài đặt ứng dụng với những quyền giới hạn, không cho phép truy cập vào một số thông tin cá nhân; Chỉ tải các ứng dụng được cấp phép từ cửa hàng ứng dụng chính thống như Google Play và sử dụng phần mềm diệt virus trên điện thoại thông minh. Nếu người dùng đã bị tấn công thì không nên thanh toán tiền chuộc. Hồng Loan |

Bích Thủy