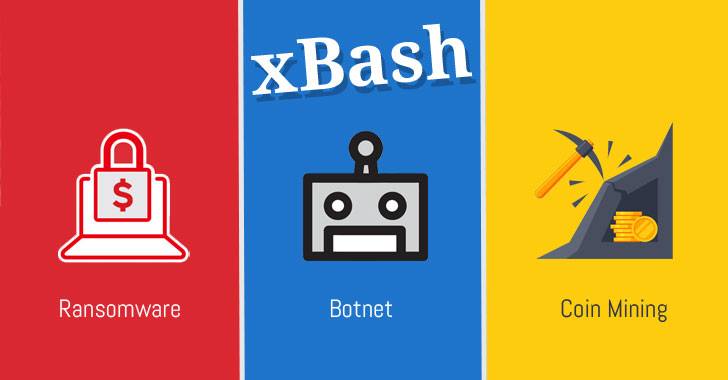

Mã độc mới kết hợp các chủng loại Mã độc tống tiền, Đào tiền ảo và Botnet

Mã độc mới có tên là Xbash, được cho là liên quan đến Iron Group hay còn gọi là Rocke - một nhóm tấn công có chủ đích tại Trung Quốc được biết đến với các cuộc tấn công mã độc tống tiền và đào tiền ảo.

Ngoài khả năng tự lan truyền, XBash còn chứa một chức năng chưa được triển khai, có thể cho phép mã độc lây lan nhanh chóng trong mạng của tổ chức. Được phát triển trên nền tảng Python, XBash tìm kiếm các dịch vụ web dễ bị tấn công hoặc không được bảo vệ và xóa các cơ sở dữ liệu như MySQL, PostgreSQL và MongoDB chạy trên các máy chủ Linux.

Xbash được thiết kế để quét các dịch vụ trên một IP đích, trên cả hai cổng TCP và UDP như HTTP, VNC, MySQL/MariaDB, Telnet, FTP, MongoDB, RDP, ElasticSearch, Oracle DB, CouchDB, Rlogin và PostgreSQL.

Khi tìm thấy một cổng mở, mã độc sẽ sử dụng tấn công vét cạn; khi thành công sẽ xóa tất cả các cơ sở dữ liệu và sau đó hiển thị thông báo tiền chuộc. Điều đáng lo ngại là bản thân mã độc không chứa bất kỳ chức năng nào cho phép khôi phục cơ sở dữ liệu đã bị xóa sau khi nạn nhân trả tiền chuộc. Cho đến nay, XBash đã lây nhiễm ít nhất 48 nạn nhân đã trả tiền chuộc, kiếm được khoảng 6.000 USD. Tuy nhiên, các nhà nghiên cứu không có bằng chứng cho thấy việc trả tiền chuộc giúp nạn nhân phục hồi được dữ liệu.

Mặt khác, XBash nhắm mục tiêu đến các máy tính Windows chỉ để khai thác tiền điện tử và tự lan truyền. Để tự lan truyền, nó khai thác ba lỗ hổng đã biết trong Hadoop, Redis và ActiveMQ bao gồm:

- Lỗi thực thi lệnh Hadilla YARN ResourceManager chưa được xác thực được tiết lộ vào tháng 10/2016 và không có định danh CVE.

- Lỗ hổng tùy ý viết lên tệp tin Redis và lỗ hổng thực thi lệnh từ xa được tiết lộ vào tháng 10/2015 và không có định danh CVE.

- Lỗ hổng tùy ý viết lên tệp tin ActiveMQ (CVE-2016-3088), được tiết lộ vào đầu năm 2016.

Nếu điểm xâm nhập là một dịch vụ Redis dễ bị tấn công, Xbash sẽ gửi payload JavaScript hoặc VBScript độc hại để tải xuống và thực thi một mã độc đào tiền ảo cho Windows thay vì mô-đun botnet và ransomware.

Xbash được phát triển bằng Python và sau đó được chuyển thành tệp tin thực thi (PE) bằng PyInstaller, có thể tạo các tệp tin nhị phân cho nhiều nền tảng, bao gồm Windows, macOS và Linux, đồng thời cung cấp tính năng chống bị phát hiện. Tuy nhiên, tại thời điểm phát hiện, các nhà nghiên cứu mới tìm thấy các mẫu cho Linux và chưa thấy bất kỳ phiên bản Windows hay macOS nào của Xbash.

Người dùng có thể tự bảo vệ mình chống lại XBash bằng cách thực hiện các phương pháp bảo mật sau:

- Thay đổi thông tin đăng nhập mặc định trên hệ thống của mình;

- Sử dụng mật khẩu mạnh và riêng biệt;

- Luôn cập nhật hệ điều hành và phần mềm;

- Tránh tải xuống và chạy các tệp không đáng tin cậy hoặc nhấp vào liên kết;

- Sao lưu dữ liệu thường xuyên;

- Ngăn chặn kết nối trái phép bằng tường lửa.

ĐT

Theo WorldStar International JSC