Tin tặc Trung Quốc tấn công chuỗi cung ứng vào các tổ chức tài chính Đài Loan

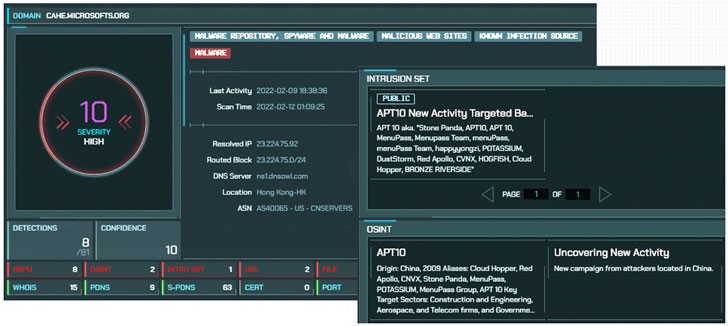

Theo thehackernews, chiến dịch có tên gọi là “Operation Cache Panda” bắt đầu từ cuối tháng 11/2021 và đạt đỉnh điểm trong tháng 2/2022, với các cuộc tấn công được thực hiện bởi nhóm tin tặc APT10, còn được gọi là Stone Panda, MenuPass hay Bronze Riverside. Được biết, nhóm đã hoạt động ít nhất kể từ năm 2009.

Theo đánh giá của công ty an ninh mạng CyCraft (Đài Loan), APT10 là một nhóm tin tặc được chính phủ Trung Quốc bảo trợ và có thể liên quan đến Bộ An ninh Quốc gia Trung Quốc (MSS).

Cách thức thực hiện tấn công của nhóm tin tặc Trung Quốc

Làn sóng tấn công đầu tiên: tháng 11/2021

Vào ngày 25/11/2021, một số tổ chức tài chính và chứng khoán Đài Loan đã thông báo với Sở giao dịch chứng khoán Đài Loan (TWSE) và Ủy ban giám sát tài chính (FSC) rằng, họ sẽ tạm ngừng các giao dịch trực tuyến do một cuộc tấn công mạng xảy ra.

Các cuộc điều tra phản ứng sự cố bảo mật do CyCraft tiến hành đã đưa ra giả thuyết nguyên nhân về vụ tấn công do quản lý sai mật khẩu và tin tặc thực hiện tấn công Credential stuffing. Tuy nhiên, những giả thiết này không được kết luận và cho rằng có thể có còn những nguyên nhân khác.

Làn sóng tấn công thứ 2: tháng 2/2022

Một lần nữa vào giữa tháng 2/2022, cụ thể trong khoảng thời gian từ ngày 10 đến 13/2/2022, một số tổ chức tài chính và giao dịch chứng khoán của Đài Loan tiếp tục trở thành nạn nhân của các cuộc tấn công. Các giải pháp an ninh mạng của Cycraft như Managed Detection and Response (MDR) hay Endpoint Detection and Response (EDR) đã phát hiện ra các tệp đáng ngờ và các sự kiện đăng nhập trên máy chủ của khách hàng.

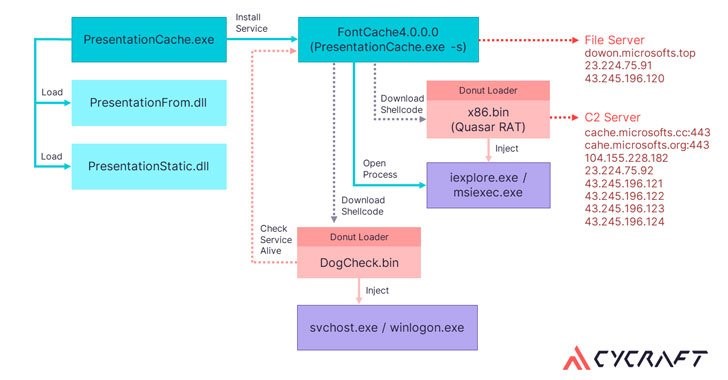

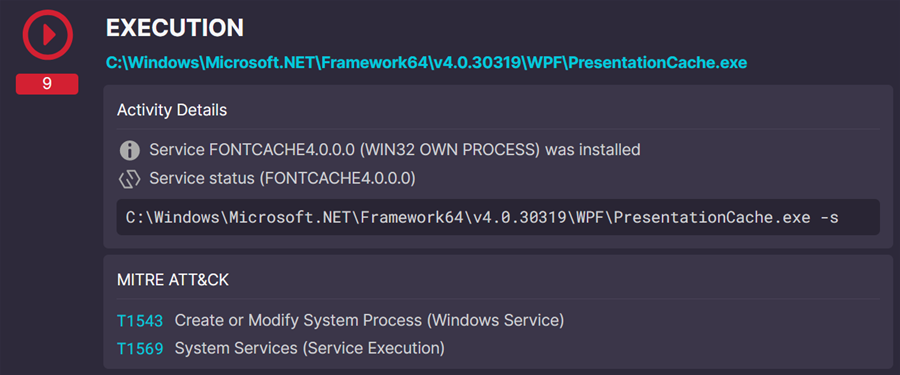

Phát hiện của CyCraft MDR với tệp thực thi độc hại PresentationCache.exe

Sau quá trình điều tra kỹ lưỡng, CyCraft đã phát hiện một lỗ hổng nghiêm trọng trong phần mềm tài chính, thường được sử dụng hỗ trợ bởi một kỹ thuật tấn công mới được xác định, đó là Reflective Code Loading.

Theo đó, chiến dịch Operation Cache Panda đã khai thác một lỗ hổng an ninh trong giao diện quản lý web của một phần mềm chứng khoán, chiếm hơn 80% thị phần ở Đài Loan. Tin tặc sử dụng lỗi này để triển khai một web shell và hoạt động như một đường dẫn để phân phối Quasar RAT trên hệ thống bị xâm nhập, với mục tiêu đánh cắp thông tin nhạy cảm có giá trị.

Nền tảng CyberTotal Cyber Threat Intelligence phát hiện các hoạt động APT10

Quasar RAT là một trojan truy cập từ xa (RAT) mã nguồn mở công khai được viết bằng .NET. Các tính năng của nó bao gồm chụp ảnh màn hình, ghi lại webcam, chỉnh sửa registry, keylogging và đánh cắp mật khẩu. Ngoài ra, các cuộc tấn công đã lợi dụng một dịch vụ chia sẻ tệp đám mây của Trung Quốc, có tên là “wenshushu.cn” để tải xuống các công cụ phụ trợ.

Tiết lộ này được đưa ra khi Quốc hội Đài Loan, Ủy ban Hành pháp công bố dự thảo sửa đổi luật an ninh quốc gia, nhằm chống lại các nỗ lực gián điệp kinh tế và công nghiệp từ phía Trung Quốc.

Chiến dịch Operation Cache Panda không gây ngạc nhiên lớn, bởi vì các nhóm gián điệp mạng Trung Quốc đã để ý đến Đài Loan trong nhiều năm. Cycraft khuyến cáo đến tất cả các tổ chức, đặc biệt là các công ty tài chính gần đây bị tấn công, cần phải đảm bảo chuỗi cung ứng và cập nhật bản vá cho các lỗ hổng phần mềm sớm nhất có thể.

Đinh Hồng Đạt