Tổng quan về mã độc Pegasus

GIỚI THIỆU CHUNG

Pegasus là một phần mềm gián điệp được phát triển bởi Công ty an ninh mạng NSO (Israel), có thể được cài đặt một cách bí mật trên điện thoại di động hoặc các thiết bị khác chạy hệ điều hành iOS và Android (một phiên bản khác của Pegasus là Chrysaor). Theo báo cáo mới nhất về Pegasus, mã độc này có thể khai thác hầu hết các phiên bản iOS.

NSO là một công ty công nghệ của Israel chịu trách nhiệm thu thập thông tin tình báo về các tội phạm, khủng bố. Công ty này đã nghiên cứu, phát triển phần mềm gián điệp Pegasus thực thi trên hệ điều hành iOS với mục đích chống lại tội phạm mạng, theo dõi các đối tượng khủng bố. Tuy nhiên, về sau Pegasus đã được một số chính phủ mua hoặc đặt hàng về với mục đích thu thập các thông tin tình báo, theo dõi các nhà báo, chính trị gia đối lập và các nhà bất đồng chính kiến với chính quyền, hay nói rộng hơn là theo dõi mọi hành vi của người dùng trên thiết bị điện thoại thông minh.

Pegasus có một bộ thư viện chặn bắt âm thanh và tin nhắn, có thể mở rộng và theo module, trong đó thư viện bắt âm thanh libaudio. dylib và tin nhắn libimo.dylib là phổ biến nhất, nhưng có những thư viện chuyên biệt cho từng ứng dụng như WhatsApp và Viber. Bên cạnh đó, Pegasus còn có khả năng che giấu bản thân đáng kinh ngạc. Phần mềm gián điệp này sẽ tự hủy nếu nó không thể giao tiếp với máy chủ điều khiển và kiểm soát (C&C) trong khoảng thời gian 60 ngày hoặc nếu nó phát hiện ra đã được cài đặt trên thiết bị sai với thẻ SIM mà đã được “đăng ký”.

PHẠM VI ẢNH HƯỞNG CỦA MÃ ĐỘC PEGASUS

Mã độc Pegasus là phần mềm gián điệp hết sức tinh vi, tính năng toàn diện, khai thác những lỗ hổng chưa được công bố. Chính vì vậy, giá thành của mã độc này tương đối cao. Cũng chính vì lý do đó nên mục tiêu, nạn nhân của mã độc này là những người có gia thế, tài sản và địa vị cao trong xã hội như: Gia đình hoàng gia; Doanh nhân; Thành viên chủ chốt của chính phủ; Các nhà báo, nhà bất đồng chính kiến; Đối thủ chính trị;...

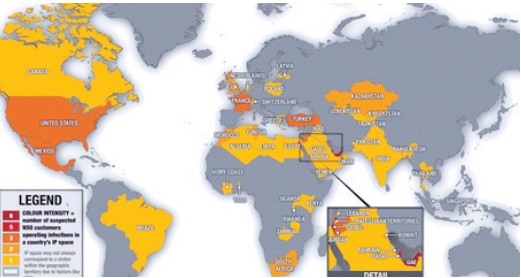

Hình 1. Các nước có khách hàng sử dụng Pegasus

Các quốc gia, chính phủ mua, đặt hàng phần mềm gián điệp này vì mục đích theo dõi, giám sát các nhà báo, nhà hoạt động nhân quyền và các đối thủ chính trị của mình. Hình 1 biểu diễn mật độ các quốc gia sử dụng phần mềm Pegasus đã được công bố trước đó.

MÃ ĐỘC CHRYSAOR

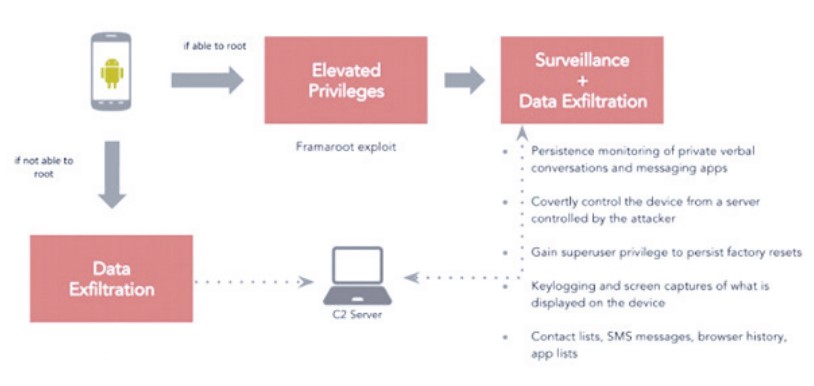

Phần mềm độc hại Chrysaor là một biến thể sửa đổi của mã độc Pegasus, đây là một trong những phần mềm gián điệp nguy hiểm nhất được thiết kế để nhắm mục tiêu vào các thiết bị Android. Cho đến nay, Chrysaor được biết là đã lây nhiễm chủ yếu cho một số thiết bị Android ở các Các Tiểu vương quốc Ả Rập Thống nhất (UAE), Israel, Georgia, Mexico và Thổ Nhĩ Kỳ.

Khi Chrysaor chiềm quyền kiểm soát, nó sẽ thu thập dữ liệu nhật ký cuộc gọi từ các ứng dụng WhatsApp, Facebook, Twitter, Skype và Gmail. Phần mềm này cũng sẽ truy cập vào máy ảnh và micro, chụp ảnh màn hình và hoạt động như một keylogger bằng cách ghi lại các lần gõ phím. Chrysaor cũng có khả năng tự loại bỏ khỏi hệ thống bị xâm nhập, nếu phát hiện ra rằng người dùng đang truy cập vào nó và đang điều tra các hoạt động đáng ngờ đang diễn ra trên thiết bị của họ.

Gần đây, các nhà nghiên cứu của Google đã tìm thấy một lỗ hổng trong hệ điều hành Android, cho phép tin tặc có quyền truy cập hoàn toàn vào ít nhất 18 mẫu điện thoại thông minh, bao gồm Pixel, Xiaomi, Huawei, Motorola, Oppo và Samsung,… Các thiết bị Android có thể bị tấn công và lây nhiễm bởi Chrysaor ngay cả khi không khai thác lỗ hổng zero-day mà sử dụng một kỹ thuật được gọi là Frameroot.

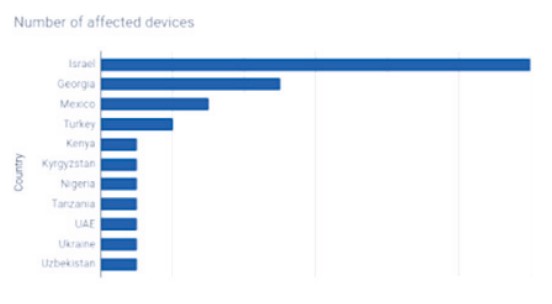

Hình 2. Bảng thống kê các quốc gia có nạn nhân bị nhiễm mã độc Chrysaor

Sau khi Chrysaor được cài đặt, tin tặc có thể khảo sát các hoạt động của nạn nhân trên thiết bị và các vùng lân cận, tận dụng micro, camera, thu thập dữ liệu, ghi nhật ký và theo dõi các hoạt động trên các ứng dụng liên lạc như điện thoại và SMS. Một ứng dụng Chrysaor mẫu đã được phân tích và cho thấy khả năng điều chỉnh cho phù hợp với các thiết bị chạy Jellybean (4.3) hoặc phiên bản cũ hơn. Ứng dụng sử dụng 06 kỹ thuật để thu thập dữ liệu người dùng như:

- Repeated commands: Sử dụng cảnh báo để lặp lại định kỳ các hành động trên thiết bị để đánh cắp thông tin, bao gồm cả việc thu thập dữ liệu vị trí.

- Bộ thu thập dữ liệu: Kết xuất tất cả nội dung hiện có trên thiết bị vào một hàng đợi. Bộ thu thập dữ liệu được sử dụng cùng với các lệnh lặp đi lặp lại để thu thập dữ liệu người dùng, bao gồm cài đặt SMS, tin nhắn SMS, nhật ký cuộc gọi, lịch sử trình duyệt, danh bạ, email và tin nhắn từ các ứng dụng nhắn tin, bao gồm WhatsApp, Twitter, Facebook, Kakoa, Viber và Skype.

- ContentObservers: Sử dụng khung ContentObserver của Android để thu thập các thay đổi trong SMS, lịch, danh bạ, thông tin di động, email, WhatsApp, Facebook, Twitter, Kakao, Viber và Skype.

- Chụp ảnh màn hình hiện tại thông qua bộ đệm raw frame.

- Keylogging: Ghi lại các sự kiện đầu vào bằng cách sửa đổi tệp IPCThreadState::Transact từ /system/lib/libbinder.so và chặn android::parcel bằng interface com.android.internal.view.llnputContext.

- RoomTap: Trả lời âm thầm cuộc gọi điện thoại và kết nối trong nền, cho phép người gọi nghe thấy các cuộc trò chuyện trong phạm vi của micro của điện thoại. Nếu người dùng mở khóa thiết bị, họ sẽ thấy màn hình màu đen trong khi ứng dụng ngắt cuộc gọi, đặt lại cài đặt cuộc gọi và chuẩn bị cho người dùng tương tác với thiết bị bình thường.

Hình 3. Phương thức tấn công của Chrysaor

KỸ THUẬT TẤN CÔNG VÀ PHƯƠNG PHÁP PHÁT HIỆN, PHÒNG TRÁNH

Kỹ thuật tấn công

Phiên bản trước của phần mềm gián điệp Pegasus, được công bố năm 2016, có thể tấn công điện thoại dựa trên kỹ thuật “spear[1]phishing”, nghĩa là gửi tin nhắn văn bản hoặc email chứa liên kết độc hại đến mục tiêu. Nhưng việc truy cập sẽ phụ thuộc vào việc mục tiêu có ấn vào liên kết này hay không.

Đến năm 2019, Pegasus đã ra phiên bản có thể tấn công điện thoại theo phương thức “zero[1]click”, nghĩa là người sử dụng có thể bị tấn công dù không thực hiện bất cứ thao tác nào. Pegasus cũng cho phép xâm nhập vào các thiết bị điện thoại thông qua cuộc gọi nhỡ trên WhatsApp và thậm chí có thể xóa cả lịch sử cuộc gọi này, khiến người dùng không biết họ đang là mục tiêu tấn công.

Phương pháp phát hiện

Có nhiều cách thức khác nhau có thể được áp dụng để phục vụ việc điều tra, xác định thiết bị đã bị tấn công Pegasus. Các cách phát hiện này được rút ra bằng việc phân tích các thiết bị từ các nạn nhân bị tấn công, có thể kể đến như:

- Thông qua việc nhận tin nhắn Pegasus có liên kết lạ.

- Sự xuất hiện của các tiến trình độc hại trên thiết bị.

- Phân tích lịch sử truy cập web của Safari, từ đó phát hiện các chuyển hướng được thực hiện và các truy vấn độc hại.

- Tra cứu iMessage với các tài khoản iCloud nghi ngờ.

- Sử dụng bộ công cụ xác minh di động nhằm hỗ trợ việc truy tìm dấu vết của tấn công Pegasus trên thiết bị.

Kỹ thuật phòng tránh

Chúng ta hoàn toàn có thể chủ động hạn chế và phòng tránh hiệu quả các hoạt động tấn công bằng cách:

- Cập nhật tất cả những ứng dụng và hệ thống ngay sau khi nhà phát hành cung cấp các bản cập nhật mới.

- Không cài đặt ứng dụng từ bất kỳ trang web nào ngoài AppStore, Google Play, đặc biệt từ các trang web không chính thống.

- Không sử dụng các phần mềm bẻ khóa.

- Khi truy cập mạng công cộng, nên sử dụng VPN của chính mình.

- Không mang điện thoại khi đi dự các cuộc họp nhạy cảm.

- Không click vào các liên kết lạ được gửi từ địa chỉ không xác định.

KẾT LUẬN

Với những tính năng vượt trội, mã độc Pegasus và biến thể của nó - Chrysaor đang là mối nguy cơ không chỉ đối với người dân, mà còn đối với an ninh quốc gia khi mà các chính trị gia đang là mục tiêu mà mã độc này nhắm đến. Vì vậy, các biện pháp phát hiện và phòng tránh là hết sức cần thiết để bảo vệ các thiết bị của người dùng trước mối đe dọa an ninh mạng đang hết sức tinh vi như hiện nay.

|

TÀI LIỆU THAM KHẢO [1]. Kaster, Sean D.; Ensign, Prescott C. (December 2022). “Privatized espionage: NSO Group Technologies and its Pegasus spyware”. Thunderbird International Business Review. [2]. Rudie, JD; Katz, Zach; Kuhbander, Sam; Bhunia, Suman (2021). “Technical Analysis of the NSO Group’s Pegasus Spyware”. 2021 International Conference on Computational Science and Computational Intelligence (CSCI). pp. 747-752. [3]. Chawla, Ajay (July 21, 2021). “Pegasus Spyware - ‘A Privacy Killer’”. “Israel surveillance exports to survive Pegasus scandal”. Emerald Expert Briefings. 2021. [4]. Leander, Anna (March 2021). “Parsing Pegasus: An Infrastructural Approach to the Relationship between Technology and Swiss Security Politics”. Swiss Political Science Review. 27 (1): 205-213. [5]. Marczak, Bill; Anstis, Siena; Crete-Nishihata, Masashi; Scott-Railton, John; Deibert, Ron (January 28, 2020). “Stopping the Press: New York Times Journalist Targeted by Saudi-linked Pegasus Spyware Operator”. [6]. “Global Spyware Scandal: Exposing Pegasus”. PBS Frontline. January 3, 2023. |

TS. Phạm Văn Tới (Phòng Thí nghiệm trọng điểm An toàn thông tin, Bộ Tư lệnh 86)