Chia sẻ của Cyber Security Works về các lỗ hổng ransomware gây nguy hại đến các tổ chức

Thế giới đã chứng kiến nhiều cuộc tấn công ransomware nguy hiểm trong năm 2021. Điển hình như các cuộc tấn công vào Colonial Pipeline, JBS USA Holdings, Kaseya và Accenture - nạn nhân gần đây nhất của LockBit. Những cuộc tấn công này đặt ra sự cần thiết của việc phải đánh giá liên tục các lỗ hổng và ưu tiên khắc phục nhanh chóng.

Khi nghiên cứu của CSW về ransomware được mở rộng, công ty đã cập nhật báo cáo Quý I/2021 của mình với các dấu hiệu ransomware và các xu hướng mới, qua đó giúp các tổ chức chủ động tự bảo vệ trước các cuộc tấn công như vậy.

Trong bản cập nhật Quý II, báo cáo của CSW làm nổi bật một số vấn đề chính sau đây:

- Thông tin chi tiết về các lỗ hổng gần đây được liên kết với ransomware.

- Các nhóm Advanced Persistent Threat (APT) mới sử dụng ransomware để tiến hành các cuộc tấn công.

- Các loại hình ransomware mới được phát hiện.

- Danh mục các điểm yếu tạo ra lỗ hổng cho ransomware.

- Xu hướng ransomware mới nổi.

1. Các lỗ hổng mới

Trong Quý II/2021, nghiên cứu của CSW cho thấy 06 lỗ hổng liên quan đến 07 họ ransomware, trong số đó có Darkside, Conti, FiveHands, và Qlocker. Với bản cập nhật này, tổng số lỗ hổng về ransomware đã tăng lên 266. CSW cũng nhận thấy sự gia tăng 1,5% về số lượng lỗ hổng được khai thác tích cực đang có xu hướng hiện nay, qua đó nhắc lại rằng cách tiếp cận dựa trên rủi ro để khắc phục lỗ hổng là giải pháp nên hướng tới.

Một trong những báo cáo quan trọng cần chú ý trong quý II/2021 là việc khai thác các lỗ hổng zero-day, ngay trước khi các nhà cung cấp công bố phát hiện về lỗ hổng hoặc phát hành các bản vá.

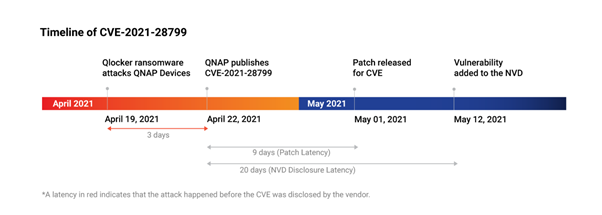

Vào ngày 19/4/2021, hàng nghìn thiết bị QNAP đã bị tấn công bởi ransomware Qlocker, gây gián đoạn dịch vụ và mất dữ liệu cho người dùng. Qlocker đã khai thác CVE-2021-28799, một lỗ hổng QNAP zero-day được phát hiện vào ngày 22/4/2021, mà bản vá được phát hành vào ngày 01/5/2021. Trong khi đó, tin tặc đã thu được hơn 350.000 USD tiền chuộc, thậm chí trong thời điểm nhà cung cấp vẫn đang điều tra vụ việc. Cơ sở dữ liệu lỗ hổng bảo mật quốc gia (NVD) đã công bố thông tin chi tiết về lỗ hổng này 11 ngày sau khi bản vá được phát hành.

Mốc thời gian về lỗ hổng CVE-2021-28799

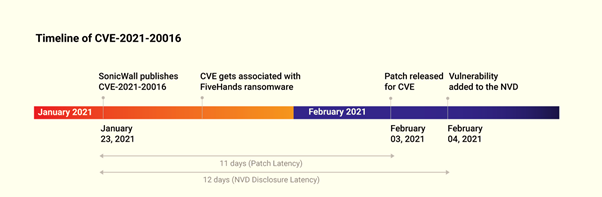

Cuộc tấn công ransomware FiveHands trên các thiết bị SonicWall Virtual Private Network (VPN) là một ví dụ khác cho thấy sự cần thiết của một phương pháp tiếp cận dựa trên rủi ro. Trong trường hợp này, SonicWall đã công bố thông tin chi tiết về CVE-2021-20016 vào ngày 23/01/2021 và bản vá dự kiến sau đó được phát hành vào ngày 03/02/2021. Tuy nhiên, tin tặc đã khai thác lỗ hổng này trước khi bản vá được cung cấp. NVD đã thêm lỗ hổng vào cơ sở dữ liệu của mình vào ngày 04/02/2021.

Mốc thời gian về lỗ hổng CVE-2021-20016

Cả hai lỗ hổng trên đã đặt ra các yêu cầu sau:

- Các tổ chức chỉ phụ thuộc vào các bản cập nhật do NVD phát hành để lập kế hoạch khắc phục và quản lý bản vá. Họ nên cần phải nghiên cứu lại chính sách và áp dụng cách tiếp cận dựa trên rủi ro để giảm thiểu các mối đe dọa.

- Các nhà cung cấp phải chủ động phát hành các bản vá lỗi sớm.

- Đối với các nhà phát triển phần mềm, cần lưu ý hơn về các lỗi mã hóa và cấu hình sai, đảm bảo kẻ tấn công không thể tìm ra các điểm yếu để có thể xâm phạm và tiến hành các cuộc tấn công.

2. Phân tích lỗ hổng bảo mật

Hình thức khai thác

Nghiên cứu của CSW cũng tập trung vào hình thức khai thác được liên kết với các lỗ hổng liên quan đến ransomware. Ví dụ: Thực thi mã từ xa (RCE) và nâng cao đặc quyền (PE) là những lỗ hổng nguy hiểm nhất mà tin tặc khai thác.

Kể từ khi báo cáo ransomware được công bố vào tháng 02/2021, CSW đã phát hiện 43 lỗ hổng liên quan đến ransomware trong năm 2021 và 35% (15 lỗ hổng) được phân loại là các hình thức khai thác RCE/PE. Trong bản cập nhật hàng quý này, công ty nhận thấy rằng lỗ hổng thực thi mà từ xa CVE-2018-13374 để khai thác ứng dụng web có liên kết với Conti ransomware.

Nhìn chung, 40% (107 lỗ hổng) liên quan đến ransomware được phân loại là khai thác RCE/PE. Khuyến nghị của CSW đối với các tổ chức là nên ưu tiên các lỗ hổng này và vá chúng trước.

Các lỗ hổng có điểm CVSS thấp

Các nhóm bảo mật thường vá các lỗ hổng dựa trên điểm CVSS v3 hoặc phiên bản v2 và có xu hướng bỏ qua các lỗ hổng có điểm số thấp. Tuy nhiên điều này không khắc phục được hoàn toàn các cuộc tấn công ransomware, bởi vì 59% lỗ hổng liên quan đến ransomware là những lỗ hổng có điểm số thấp (trong báo cáo nghiên cứu ransomware thì điểm CVSS v2 dưới 8 được coi là thấp).

Trong bản cập nhật hàng quý của CSW, công ty này đã nhận thấy sự gia tăng 3,9% về các lỗ hổng có điểm số thấp liên quan đến ransomware. Trong khi các nhóm bảo mật có thể bỏ qua các lỗ hổng này, thì các nền tảng dựa trên rủi ro sẽ gắn flag các lỗ hổng như vậy là nguy cơ cao (mặc dù có điểm số thấp do NVD cung cấp). Tuy nhiên, nhiều tổ chức không sử dụng hoặc không biết về các công cụ này, để lại các lỗ hổng có điểm số thấp chưa được vá và nguy cơ tổ chức của họ dễ bị tấn công bằng ransomware là khá cao.

Các lỗ hổng được khai thác tích cực

Các lỗ hổng liên quan đến ransomware luôn được xác định là có nguy cơ cao và phải được ưu tiên khắc phục, CSW cũng xem xét các CVE hiện đang bị khai thác trong thực tế.

Hiện tại, 134 lỗ hổng đang được khai thác tích cực. Các nhóm bảo mật sẽ cần phải cập nhật các bản vá để khắc phục những lỗ hổng này sớm, vì những điểm yếu này đang ngày càng bị xâm phạm để khởi động các cuộc tấn công ransomware gây nguy hại đến các tổ chức.

3. Nhóm APT mới

CSW cho biết về sự gia tăng các cuộc tấn công APT kể từ đầu năm 2021. Từ cuộc tấn công của SolarWinds đến cuộc tấn công của DarkSide vào Colonial Pipeline, các nhóm APT đã nhắm mục tiêu vào các ngành nghề, lĩnh vực quan trọng và sử dụng ransomware để thực hiện các cuộc tấn công của mình.

Trong Quý II, CSW ghi nhận gia tăng 17% số lượng các nhóm APT sử dụng ransomware để tấn công vào các mục tiêu của họ, nâng tổng số nhóm APT liên kết với ransomware lên con số 40.

4. Loại hình Ransomware mới

Quý II, CSW cũng phát hiện tăng 4,2% các loại hình ransomware, với 06 kiểu ransomware mới. Công ty này cho biết Crypwall vẫn giữ vị trí là dòng ransomware lớn nhất trên thế giới, với 66 CVE trong thời gian đầu. Bên cạnh đó, công ty lưu ý rằng dòng Cerber đã vượt qua Locky với số lượng 65 CVE liên quan đến ransomware.

5. Danh mục CWE mới

Đáng chú ý, CSW đã phát hiện ra hai danh mục Common Weakness Enumeration (CWE) mới trong quá trình nghiên cứu của mình, bao gồm CWE-134 và CWE-732.

- CWE-134 là một điểm yếu khi kết hợp với một vector RCE chưa được xác thực, có thể trực tiếp cho phép tin tặc truy cập vào máy tính của nạn nhân. Ngoài ra, tin tặc có thể sử dụng các CWE này cùng với những người khác trong một chuỗi để đạt được mục đích lây nhiễm của họ.

- CWE-732 đề cập đến phân quyền không chính xác cho các tài nguyên quan trọng có thể dẫn đến việc tiết lộ thông tin nhạy cảm, bao gồm thông tin đăng nhập VPN ở dạng văn bản rõ ràng hoặc định dạng dễ đọc, do đó VPN sẽ dễ dàng bị xâm phạm. Cũng có nhiều khả năng tin tặc kết hợp thành chuỗi tấn công để xâm nhập vào mạng của nạn nhân

6. Các lỗ hổng cũ

Theo báo cáo của CSW, số lượng lỗ hổng bảo mật được phát hiện trước đây liên quan đến ransomware đã tăng lên, ví dụ như Conti ransomware khai thác lỗ hổng CVE-2018-13374 trong Quý II, nâng tổng số lỗ hổng cũ đã được phát hiện (công bố từ năm 2020 trở về trước) liên quan đến ransomware lên đến 255, chiếm 95% tổng số lỗ hổng ransomware.

7. Con đường phía trước

Các cuộc tấn công ransomware gần đây nhất đã gây ra nhiều hậu quả lớn, thậm chí những nhà lãnh đạo thế giới phải có những cuộc điện đàm chính trị và trao đổi về các cuộc tấn công này với những quốc gia có khởi nguồn ransomware đó.

Dựa trên nghiên cứu của CSW, các lỗ hổng ransomware đang gia tăng đều đặn mỗi quý và những kẻ tấn công đang tìm ra những phương thức khác nhau để xâm nhập và khai thác điểm yếu trong các sản phẩm và thiết bị phần mềm.

Một cách tiếp cận dựa trên rủi ro để phát hiện, ưu tiên và khắc phục những lỗ hổng này sẽ ngăn chặn tốt hơn từ những kẻ tấn công. Khuyến nghị của CSW là áp dụng quản lý lỗ hổng bảo mật liên tục để giúp các tổ chức giảm thiểu các mối đe dọa ransomware, ngay cả khi chúng đang có xu hướng phát triển.

Đinh Hồng Đạt

(Theo cisomag)