Tin tặc lợi dụng khai thác MultiLogin của Google để chiếm quyền điều khiển phiên người dùng

Theo CloudSEK, hành động này đã tạo điều kiện để duy trì phiên và tạo cookie, cho phép các tác nhân đe dọa duy trì quyền truy cập vào phiên hợp lệ một cách trái phép. Kỹ thuật lạm dụng này lần đầu tiên được tiết lộ bởi một tài khoản có tên PRISMA vào ngày 20/10/2023, trên kênh Telegram của họ. Kể từ đó, nó đã được tích hợp vào nhiều trình đánh cắp thông tin cho các phần mềm độc hại dưới dạng dịch vụ (MaaS) khác nhau, chẳng hạn như Lumma, Rhadamanthys, Stealc, Meduza, RisePro và WhiteSnake.

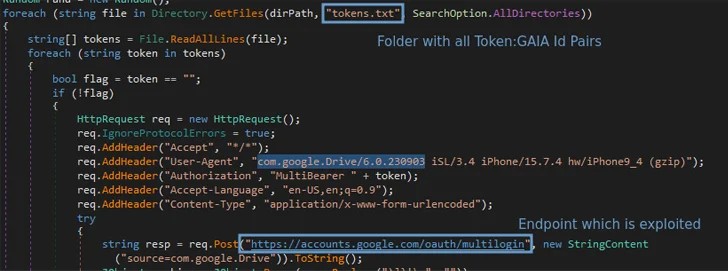

Điểm cuối xác thực MultiLogin được thiết kế chủ yếu để đồng bộ hóa tài khoản Google trên các dịch vụ khi người dùng đăng nhập vào tài khoản cá nhân trong trình duyệt web Chrome.

Nhà nghiên cứu bảo mật Pavan Karthick M cho biết, kỹ thuật dịch ngược mã Lumma Stealer đã nhắm mục tiêu vào bảng token_service WebData của Chrome để trích xuất mã thông báo và ID tài khoản của các cấu hình Chrome đã đăng nhập. Bảng này chứa hai cột quan trọng là: service (GAIA ID) và encrypted_token. Sau đó, mã thông báo GAIA ID này được kết hợp với điểm cuối MultiLogin để tạo lại cookie xác thực Google.

Karthick nêu ra ba kịch bản tạo mã thông báo cookie khác nhau đã được thử nghiệm:

- Trong trường hợp người dùng đăng nhập bằng trình duyệt, mã thông báo có thể được sử dụng vô số lần.

- Khi người dùng thay đổi mật khẩu nhưng cho phép Google duy trì trạng thái đăng nhập, trong trường hợp này, mã thông báo chỉ có thể được sử dụng một lần vì nó đã được sử dụng để cho phép người dùng duy trì trạng thái đăng nhập.

- Nếu người dùng đăng xuất khỏi trình duyệt thì mã thông báo sẽ bị thu hồi và xóa khỏi bộ nhớ của trình duyệt, mã thông báo này sẽ được tạo lại khi đăng nhập lại.

Karthick cho biết: “Chúng tôi khuyên người dùng nên thay đổi mật khẩu để các tác nhân đe dọa không sử dụng các luồng xác thực đặt lại mật khẩu để khôi phục mật khẩu. Ngoài ra, người dùng nên theo dõi hoạt động tài khoản của mình để phát hiện các phiên đáng ngờ đến từ IP và vị trí mà họ không nhận ra”.

Về phía Google, công ty cũng đã thừa nhận sự tồn tại của phương thức tấn công nhưng lưu ý rằng người dùng có thể thu hồi các phiên bị đánh cắp bằng cách đăng xuất khỏi trình duyệt bị ảnh hưởng.

Google cho biết đã nhận được các báo cáo gần đây về một nhóm phần mềm độc hại đánh cắp mã thông báo phiên và đánh giá các cuộc tấn công đánh cắp cookie và mã thông báo không phải là mới. Google thường xuyên nâng cấp hệ thống phòng thủ của mình chống lại các kỹ thuật như vậy và để bảo vệ những người dùng trở thành nạn nhân của phần mềm độc hại. Trong trường hợp này, Google đã thực hiện các thao tác để bảo mật mọi tài khoản bị xâm phạm được phát hiện. Công ty còn khuyến nghị người dùng bật tính năng Enhanced Safe Browsing hay duyệt web an toàn nâng cao trong Chrome để bảo vệ cũng như tránh tải xuống phần mềm độc hại và lừa đảo.

Bá Phúc

(The Hacker News)