Các thiết bị điều khiển bằng giọng nói có thể bị tấn công bằng ánh sáng laser

Được đặt tên là "Lệnh ánh sáng", kiểu tấn công này dựa vào lỗ hổng trong microphone MEMS được nhúng vào các hệ thống điều khiển bằng giọng nói phổ biến, nó vô tình phản ứng với ánh sáng như thể đó là âm thanh.

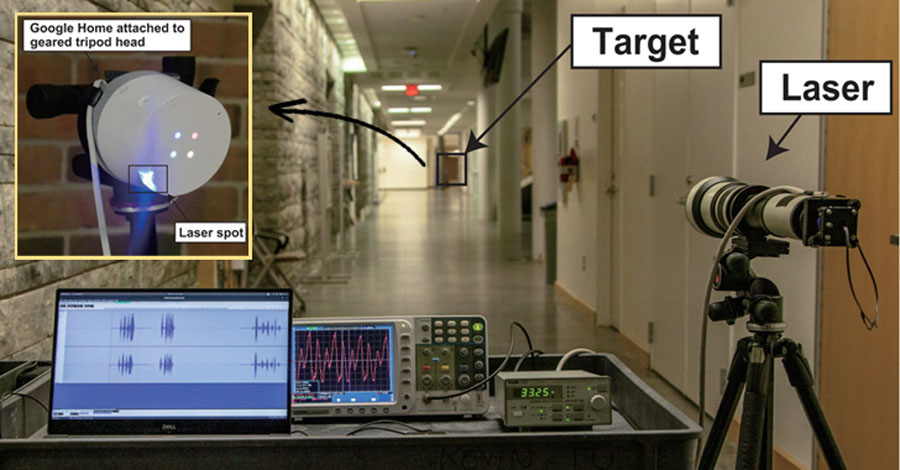

Theo các thí nghiệm được thực hiện bởi nhóm các nhà nghiên cứu từ trường đại học Nhật Bản và Michigan, hacker có thể tấn công các thiết bị trong phạm vi bán kính vài mét bằng cách điều chỉnh biên độ của ánh sáng laser để tạo ra sóng áp suất âm.

Trợ lý giọng nói thông minh trong điện thoại, máy tính bảng và các thiết bị thông minh khác (như Google Home, Nest Cam IQ, Amazon Alexa, Echo, Facebook Portal, Apple Siri) đều bị tấn công một cách dễ dàng bằng tín hiệu dựa trên ánh sáng.

"Như vậy, bất kỳ hệ thống nào sử dụng microphone MEMS và hoạt động trên dữ liệu này mà không có xác nhận bổ sung của người dùng đều có thể bị tấn công", các nhà nghiên cứu cho biết. Kỹ thuật này cho phép kẻ tấn công gửi lệnh như một người dùng hợp pháp, tác động của một cuộc tấn công như vậy phụ thuộc vào mức độ truy cập mà trợ lý giọng nói của người dùng có trên các thiết bị hoặc dịch vụ được kết nối khác.

Do đó, với các cuộc tấn công bằng lệnh ánh sáng, những kẻ tấn công cũng có thể chiếm quyền điều khiển bất kỳ hệ thống thông minh nào được gắn vào các trợ lý điều khiển bằng giọng nói bị nhắm tới, ví dụ như: Điều khiển nhà thông minh; Mở cửa gara thông minh; Mua hàng trực tuyến; Mở khóa từ xa và khởi động một số phương tiện; Mở khóa thông minh bằng cách dò số PIN của người dùng.

Trong một thử nghiệm, các nhà nghiên cứu chỉ cần bắn tia laser vào Google Home là đã có thể mở thành công một nhà để xe của Google Home. Trong một thử nghiệm khác, các nhà nghiên cứu cũng đã gửi thành công lệnh tương tự từ một tòa nhà khác, cách thiết bị mục tiêu khoảng 70 mét thông qua một cửa sổ bằng kính.

Bên cạnh các thiết bị tầm xa, các nhà nghiên cứu cũng thành công trong các cuộc thử nghiệm tấn công đối với nhiều thiết bị điện thoại thông minh sử dụng trợ lý giọng nói, bao gồm iPhone XR, Samsung Galaxy S9 và Google Pixel 2 nhưng ở trong khoảng cách ngắn.

Phạm vi tối đa cho cuộc tấn công này phụ thuộc vào độ mạnh của tia laser, cường độ ánh sáng và khả năng ngắm bắn của kẻ tấn công. Bên cạnh đó, các rào cản vật lý và sự hấp thụ sóng siêu âm trong không khí cũng có thể làm giảm phạm vi tấn công.

Ngoài ra, trong trường hợp bật nhận dạng giọng nói, kẻ tấn công có thể đánh bại tính năng xác thực loa bằng cách xây dựng bản ghi lệnh thoại mong muốn từ các từ có liên quan mà chủ sở hữu hợp pháp từng nói.

Theo các nhà nghiên cứu, các cuộc tấn công này có thể được thực hiện một cách dễ dàng và tốn ít chi phí bằng cách sử dụng một thiết bị trỏ laser đơn giản (khoảng 20 USD), trình điều khiển laser (339 USD) và bộ khuếch đại âm thanh (28 USD). Ống kính tele (199,95 USD) có thể được sử dụng để lấy nét laser cho các cuộc tấn công tầm xa.

Các nhà sản xuất phần mềm nên cung cấp cho người dùng thêm một lớp xác thực bổ sung trước khi xử lý các lệnh để giảm thiểu các cuộc tấn công độc hại.

Hiện tại, giải pháp tốt nhất và phổ biến là che tầm nhìn của các thiết bị trợ lý giọng nói và tránh cho phép truy cập.

.png)

Nhóm các nhà nghiên cứu gồm giáo sư Takeshi Sugawara từ Đại học Điện tử Truyền thông Nhật Bản và ông Fu, Daniel Genkin, Sara Rampazzi và Benjamin Cyr từ Đại học Michigan. Genkin cũng là một trong những nhà nghiên cứu đã phát hiện ra hai lỗ hổng vi xử lý lớn Meltdown và Spectre vào năm 2018.

Nguyễn Anh Tuấn

theo The Hacker News