Quy trình ứng cứu, xử lý sự cố mã độc

Mã độc (Malware hay Malicious software) là các chương trình máy tính được tạo ra với mục đích làm tổn hại đến tính bảo mật, tính toàn vẹn hoặc tính sẵn sàng của dữ liệu, ứng dụng và hệ điều hành của của hệ thống. Với sự phát triển nhanh chóng của cuộc cách mạng công nghệ lần thứ 4, sự gia tăng các thiết bị IoT, số lượng mã độc mới, mã độc tấn công có chủ đích nhằm vào các cơ quan, tổ chức ngày càng tăng về số lượng và mức độ tinh vi. Việc phát hiện, xử lý, khắc phục, loại bỏ mã độc ra khỏi hệ thống mạng luôn gặp nhiều khó khăn và cần đội ngũ chuyên gia có nhiều kinh nghiệm.

Quy trình ứng cứu, xử lý sự cố mã độc

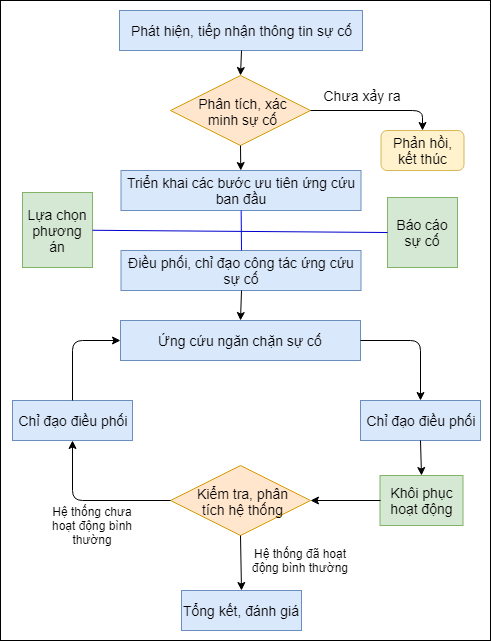

Công tác ứng cứu, xử lý sự cố mã độc cần được thực hiện khoa học, hiệu quả và thường nằm trong quy trình xử lý sự cố an toàn thông tin, được mô tả tại Hình 1 [1].

Hình 1. Quy trình xử lý sự cố mã độc

Phát hiện, tiếp nhận thông tin sự cố: Việc phát hiện, tiếp nhận sự cố mã độc trong hệ thống mạng được thực hiện bởi cá nhân, đơn vị, tổ chức vận hành hệ thống. Công tác tiếp nhận, phát hiện thường được phối hợp bởi nhiều lực lượng và phương tiện kỹ thuật hỗ trợ gồm phân tích các nguồn từ bên trong hệ thống như: hệ thống giám sát, thông tin từ phía người dùng cung cấp và kết quả phân tích thông tin do cơ quan chức năng, mạng lưới ứng cứu an toàn thông tin cung cấp...

Triển khai các bước ưu tiên ứng cứu ban đầu: Cần xác định mức độ ưu tiên xử lý, căn cứ vào bản chất, dấu hiệu của sự cố để xử lý sự cố theo kế hoạch ứng phó sự cố đã được phê duyệt hoặc hướng dẫn của cơ quan điều phối.

Lựa chọn phương án ứng cứu: Dựa trên kế hoạch ứng phó sự cố đã được phê duyệt để xây dựng, lựa chọn phương án ứng cứu phù hợp với từng sự cố và hệ thống mạng cụ thể. Các phương án ứng cứu cần được xây dựng linh hoạt dựa trên các điều kiện, mức độ đáp ứng, mức độ ưu tiên của từng hệ thống mạng.

Báo cáo sự cố: Báo cáo thông tin về sự cố, đề xuất phương án ứng cứu để lãnh đạo phê duyệt, chỉ đạo xử lý.

Chỉ đạo xử lý sự cố: Thực hiện thành lập đội ứng cứng tham gia xử lý sự cố; Chỉ đạo, phân công hoạt động phát ngôn, cung cấp thông tin sự cố trên các phương tiện truyền thông; Phối hợp với các đơn vị chuyên trách ứng cứu sự cố, các doanh nghiệp viễn thông, nhà cung cấp dịch vụ (ISP)…

Ngăn chặn sự cố: Đội ứng cứu phối hợp với cơ quan điều phối quốc gia, thành viên mạng lưới ứng cứu sự cố an toàn thông tin thực hiện thu thập dữ liệu điện tử, phân tích, xác định phạm vi, đối tượng bị ảnh hưởng, phân tích xác định nguồn gốc tấn công, triển khai các biện pháp ngăn chặn, giảm thiểu rủi ro đối với hệ thống thông tin.

Xử lý, gỡ bỏ: Thực hiện loại bỏ mã độc ra khỏi hệ thống, triển khai các biện pháp đảm bảo an ninh, an toàn thông tin bổ sung như rà quét, đánh giá, loại bỏ, khắc phục các điểm yếu, lỗ hổng bảo mật trong hệ thống. Thực hiện khôi phục hệ thống khi cần thiết.

Khôi phục: Thực hiện việc khôi phục dữ liệu, kết nối, cấu hình, bổ sung thiết bị, phần mềm cho hệ thống.

Kiểm tra, phân tích hệ thống: Thực hiện đánh giá hệ thống thông tin sau khi khắc phục hệ thống. Nếu hệ thống chưa hoạt động ổn định, đội ứng cứu cần tiếp tục điều tra, phân tích, xử lý triệt để, khôi phục để hệ thống trở lại hoạt động bình thường.

Tổng kết, đánh giá: Tổng hợp các thông tin, báo cáo sự cố cho ban chỉ đạo ứng cứu sự cố, cơ quan điều phối; Thực hiện phân tích, đánh giá sự cố cố để rút kinh nghiệm; Đề xuất biện pháp bổ sung nhằm ngăn ngừa sự cố trong tương lai. Việc tổng kết và rút kinh nghiệm là đặc biệt quan trọng đối với doanh nghiệp, giúp hạn chế việc xảy ra các sự cố tương tự trong tương lại và dự báo các sự cố sắp xảy ra trong hệ thống.

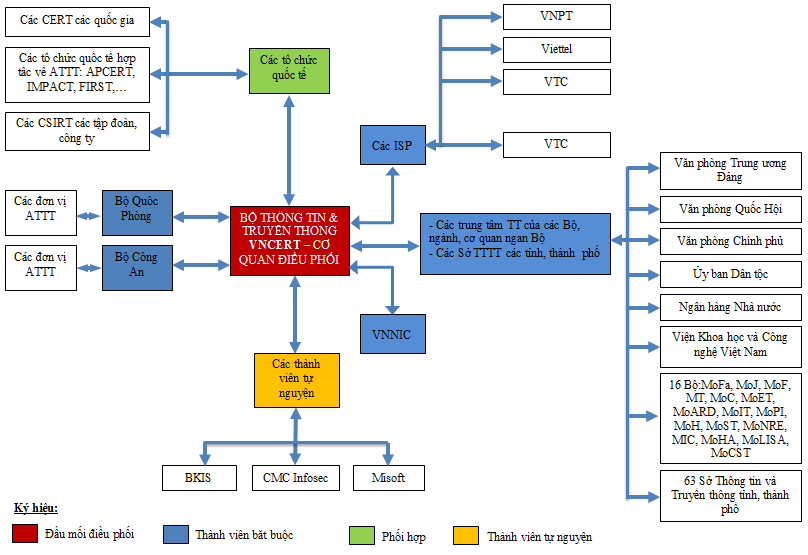

Trong công tác ứng cứu sự cố mã độc nói riêng, ứng phó sự cố an toàn thông tin nói chung, việc phối hợp giữa các lực lượng trong hoạt động ứng cứu là rất quan trọng, đặc biệt là sự hỗ trợ từ cơ quan điều phối, mạng lưới ứng sự cố an toàn thông tin.

Hình 2. Mạng lưới ứng cứu sự cố an toàn thông tin quốc gia (Bộ TT&TT).

Bộ Thông tin và Truyền thông - VNCERT chịu trách nhiệm là đầu mối chính trong điều phối với sự tham gia bắt buộc của Bộ Công an, Bộ Quốc phòng, các nhà cung cấp dịch vụ (ISP), Trung tâm Internet Việt Nam (VNNIC), các trung tâm thông tin của các Bộ, ngành, cơ quan ngang Bộ, Sở thông tin và truyền thông các tỉnh, thành phố, cùng các tổ chức quốc tế khác. Các thông tin, sự hỗ trợ, hướng dẫn từ các cơ quan, mạng lưới này sẽ giúp các cơ quan doanh nghiệp thực hiện hiệu quả, xử lý triệt để sự cố trong hệ thống.

Quy trình phân tích mã độc

Phân tích mã độc là một công việc quan trọng trong hoạt động ứng cứu sự cố. Việc phân tích mã độc trong hoạt động ứng cứu nhằm:

- Cung cấp thông tin về sự cố, cách thức tấn công của mã độc: Xác định các thông tin về thay đổi của hệ thống, hành vi tấn công, nguy cơ đe doạ an toàn thông tin để từ đó đưa ra phương án ngăn chặn, khắc phục hiệu quả.

- Cung cấp thông tin truy tìm, điều tra tấn công, cách thức khai thác, tấn công để đưa ra cảnh báo và các thức khắc phục, phòng chống tấn công trong tương lai.

- Nhận biết xu hướng, kỹ thuật tấn công mới.

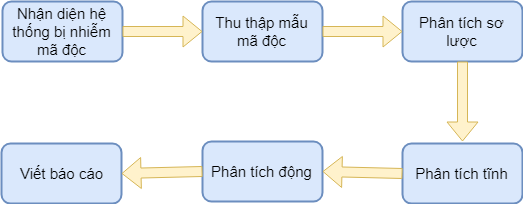

Quy trình phân tích mã độc bao gồm các bước sau [2]:

Hình 3. Quy trình phân tích mã độc

Bước 1: Nhận diện hệ thống bị nhiễm mã độc

Nhận diện hệ thống bị nhiễm mã độc là bước quan trọng trong quy trình, có nhiều dấu hiệu cho biết một hệ thống bị nhiễm mã độc như dựa trên các bất thường của hệ thống, dựa trên các thông báo, báo cáo của hệ thống phần mềm bảo mật.

Sau khi nhận diện được hệ thống bị nhiễm mã độc, người phân tích cần thực hiện những công việc khoanh vùng xử lý hoặc cô lập các máy tính có dấu hiệu nghi ngờ nhiễm mã độc; ghi lại nhật ký ngày giờ và các thông tin liên quan; giữ nguyên hiện trạng của phần cứng, phần mềm liên quan đến hệ thống bị nhiễm; xác định thông tin về hệ điều hành, trình duyệt, phần mềm bảo mật, các tiến trình đang sử dụng nhằm xác định nguồn gốc và nguyên nhân lây lan mã độc vào hệ thống.

Bước 2: Thu thập mẫu mã độc

Thu thập mẫu mã độc là quá trình tìm ra các thiết bị, tập tin bị nhiễm mã độc, hoặc nghi ngờ bị nhiễm mã độc trong hệ thống nhằm mục đích nghiên cứu, phân tích và xử lý.

Có nhiều phương pháp thu thập mẫu, tuy nhiên, để đảm bảo các máy tính được thu thập được nguyên vẹn, khách quan nhằm phục vụ việc điều tra sự cố sau này thì người phân tích thường thực hiện sao lưu (clone) ổ cứng của máy tính bị nhiễm ra một thiết bị khác và phân tích trên bản sao đó.

Bước 3: Phân tích sơ lược

Dựa trên các thông tin đặc điểm, phân loại thuộc tính của tập tin, kích thước tập tin hoặc thông tin đơn giản khác để tiến hành phân loại sơ bộ mã độc hại. Việc xác định các thông tin này có thể thực hiện bằng cách gửi mã độc hại lên các cơ sở dữ liệu online như Virustotal hoặc quét tập tin bằng các chương trình Anti-virus. Phân tích sơ lược thường được thực hiện tuần tự như sau:

- Phân tích đặc trưng kiểm tra đặc điểm tệp tin, giá trị băm, các chuỗi ký tự.

- Phân tích file nén, để kiểm tra xem tệp tin có bị nén hay không. Nếu bị nén thì có thể sử dụng các công cụ giải nén sau đó quay trở lại bước 1, nếu không giải nén được thì chuyển sang bước sau.

- Kiểm tra tương quan kết quả, tại đây thu nhận các kết quả, người phân tích lấy giá trị băm của tệp tin phân tích, tìm kiếm trên các cơ sở dữ liệu online để xem mẫu này đã được phân tích hay chưa? Nếu đã có kết quả phân tích thì lưu lại làm tài liệu để so sánh kết quả phân tích sau này.

Bước 4: Phân tích tĩnh

Phương pháp phân tích tĩnh là phương pháp phân tích mã độc dựa trên những đặc trưng của các tập tin mà không cần thực thi chúng để phát hiện mã độc. Người phân tích thường thực hiện bằng cách đọc mã thực thi của mã độc sử dụng một bộ phân tích (Disassembler) để dịch ngược các đoạn mã bên trong một chương trình mã độc thành dạng hợp ngữ, từ đó tìm hiểu các chỉ lệnh nhằm xác định hành vi độc hại của chương trình. Việc thực hiện phân tích tĩnh đòi hỏi người phân tích phải có các kiến thức chuyên sâu về ngôn ngữ lập trình, hợp ngữ và kiến trúc vi xử lý.

Bước 5: Phân tích động

Đây là phương pháp phân tích dựa trên việc quan sát, theo dõi hành vi mã độc khi thực thi mẫu trong môi trường phù hợp, nhằm tìm hiểu các hành động mà mã độc thực hiện, nhằm phục vụ cho quá trình xử lý, ngăn chặn. Phương pháp phân tích động thường được người phân tích thực hiện quan sát các tiến trình (processes), các DLL được tải cùng với file phân tích, thông tin về Registry, thay đổi các tệp, thư mục, lưu lượng mạng và các kết nối TCP/IP.

Bước 6: Viết báo cáo phân tích.

Sau khi phân tích xong mẫu mã độc, người phân tích cần tổng hợp thành một báo cáo hành vi hoạt động của mã độc.

Kết luận

Trong bối cảnh các cuộc tấn công mã độc ngày càng gia tăng với mức độ phức tạp, tinh vi hơn, thì việc tăng cường năng lực cho đội ngũ kỹ thuật chuyên trách về khả năng ứng cứu sự cố mã độc và nâng cao nhận thức về đảm bảo an toàn thông tin mạng luôn được mọi quốc gia, mọi cơ quan, tổ chức, doanh nghiệp chú trọng. Việc ứng cứu khi có sự cố mã độc xảy ra cần được thực hiện khoa học để đem lại hiệu quả cao nhất, giảm thiểu tối đa những rủi ro gây ra đối với hệ thống.

|

Tài liệu tham khảo [1] Bộ Công an, Tài liệu tập huấn ứng cứu, xử lý sự cố an toàn thông tin, 2020. [2] Nguyễn Huy Trung, Nguyễn Ngọc Toàn, Đề cương bài giảng “Phân tích mã độc”, Học viện ANND, 2020. |

Khánh Linh