7 công cụ thực thi các cuộc tấn công các máy chủ Linux

BARI

Nhóm Winnti APT (hay còn gọi là APT41 hoặc Barium) được biết đến lần đầu tiên vào năm 2013, khi nhóm này nhắm mục tiêu chủ yếu là các công ty kinh doanh trò chơi vì lợi nhuận tài chính trực tiếp. Sau đó, Kaspersky đã phát hiện ra rằng, nhóm mở rộng phạm vi hoạt động, phát triển hàng loạt công cụ mới và nhắm vào những mục tiêu phức tạp hơn. MESSAGETAP là phần mềm độc hại Linux được nhóm này sử dụng để chặn các tin nhắn SMS có chọn lọc từ cơ sở hạ tầng của các nhà khai thác viễn thông. Theo Công ty bảo mật FireEye, nhóm này đã triển khai phần mềm độc hại trên các hệ thống cổng SMS như một phần của hoạt động nhằm xâm nhập vào các nhà cung cấp dịch vụ Internet (ISP) và các công ty viễn thông nhằm xây dựng nhà cung cấp dịch vụ Internet mạng lưới giám sát.

Gần đây, Kaspersky phát hiện một công cụ Bari/APT41 được viết bằng ngôn ngữ lập trình Go (còn được gọi là Golang). Công cụ tấn công này được điều khiển bằng C2 (Command and Control) động cho các máy Linux. Các chuyên gia không xác định được đây là công cụ được phát triển cho các tác vụ quản trị hệ thống hay là một phần của bộ công cụ APT41. Thực tế thì chức năng mà nó cung cấp cũng có thể trùng với các công cụ quản lý hệ thống khác, điều này cho thấy mục đích của nó có thể không hợp pháp. Ngoài ra, tên trên đĩa cài khá chung chung và không liên quan đến chức năng của nó một lần nữa cho thấy nó có khả năng là một công cụ bí mật được sử dụng để thực hiện một số loại tấn công phá hoại. Chi tiết về công cụ này trong báo cáo riêng của Kaspersky có tên “Công cụ điều khiển mạng Barium bị nghi ngờ trong GO dành cho Linux”.

CLOUD SNOOPER

Vào tháng 02/2020, Sophos đã xuất bản một báo cáo mô tả một bộ công cụ độc hại mà nó gán cho một tác nhân đe dọa chưa được biết đến trước đây có tên là Cloud Snooper. Trọng tâm là bộ rootkit nhân Linux hướng máy chủ gắn các chức năng điều khiển lưu lượng netfilter để kích hoạt truyền thông C2 vượt tường lửa. Các chuyên gia của Kaspersky đã phân tích và mô tả backdoor đồng hành với userland của rootkit được gọi là 'Snoopy' và có thể thiết kế các phương pháp phát hiện và quét để xác định rootkit trên quy mô lớn. Các chuyên gia của Kaspersky cũng đã phát hiện ra nhiều mẫu cũng như các máy chủ được nhắm mục tiêu ở khu vực Châu Á. Các chuyên gia của Kaspersky tin rằng bộ công cụ phát triển này có thể đã được phát triển ít nhất từ năm 2016.

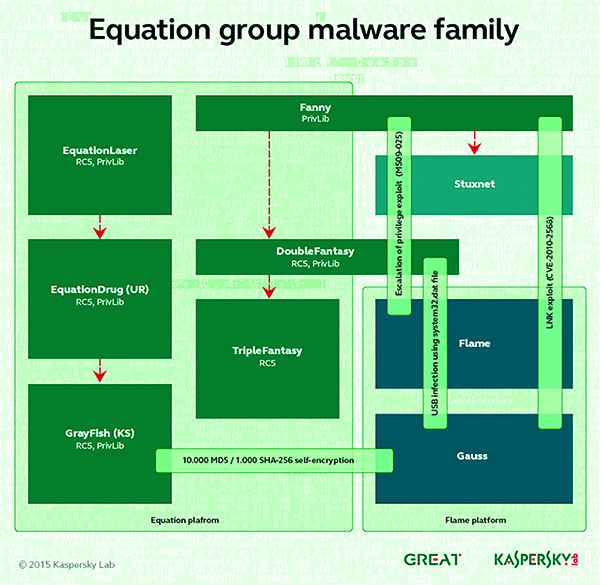

EQUATION

Các chuyên gia của Kaspersky đã phát hiện ra nhóm Equation vào năm 2015. Đây là công cụ đe dọa rất tinh vi đã tham gia vào nhiều hoạt động CNE (khai thác mạng máy tính) từ năm 2001 và được phỏng đoán xuất hiện từ năm 1996. Trong nhiều năm, công cụ này đã được sử dụng bởi các nhóm APT khác nhau cho các dự án như Stuxnet và Flame. Nhóm có một kho vũ khí mạng cấy ghép mạnh mẽ. Trong số đó, các chuyên gia của Kaspersky tìm thấy là: “EQUATIONLASER”, “EQUATIONDRUG”, “DOUBLEFANTASY”, “TRIPLEFANTASY”, “FANNY” và “GRAYFISH”. Những đổi mới của nhóm Equation không chỉ giới hạn ở nền tảng Windows. Cơ sở mã tuân thủ POSIX của nhóm cho phép phát triển song song trên các nền tảng khác. Vào năm 2015, Kaspersky đã tìm thấy phần mềm độc hại DOUBLEFANTASY giai đoạn đầu dành cho Linux. Bộ cấy ghép này thu thập thông tin hệ thống, thông tin xác thực và cung cấp quyền truy cập chung vào một máy tính bị nhiễm bệnh.

HACKINGTEAM

HackingTeam là một công ty công nghệ thông tin của Ý đã phát triển và bán sự xâm nhập, cái gọi là "phần mềm giám sát hợp pháp" cho các chính phủ, cơ quan thực thi pháp luật và các doanh nghiệp trên khắp thế giới. Thật không may cho họ, họ đã bị tấn công và bị vi phạm dữ liệu vào năm 2015, bị kiểm soát của nhà hoạt động được gọi là Phineas Phisher. Vụ rò rỉ 400GB dữ liệu công ty bị đánh cắp sau đó bao gồm mã nguồn và thông tin khách hàng cho phép các công cụ này được các tác nhân đe dọa trên khắp thế giới, như DancingSalome (hay còn gọi là Callisto) mua lại, điều chỉnh và sử dụng. Các công cụ bị rò rỉ bao gồm khai thác zero-day cho Adobe Flash (CVE-2015-5119) cùng các nền tảng tinh vi có khả năng cung cấp quyền truy cập từ xa, keylog, ghi và lọc thông tin chung. Đáng chú ý nhất là khả năng truy xuất khung hình âm thanh và video Skype trực tiếp từ bộ nhớ, bỏ qua mã hóa luồng. Phần mềm độc hại RCS (Hệ thống điều khiển từ xa) có những tên như: Galileo, Da Vinci, Korablin, Morcut và Crisis chứa nhiều thành phần, bao gồm các tác nhân tấn công các máy tính để bàn chạy Windows, macOS và không có gì đáng ngạc nhiên khi gồm cả Linux.

LAZARUS

Vào cuối năm 2018, các chuyên gia của Kaspersky đã phát hiện ra một mẫu mã độc để theo dõi trong nội bộ chưa biết trước đây và đặt tên là MATA. Mẫu mã độc này được sử dụng để nhắm mục tiêu các công ty thương mại ở Hàn Quốc, Ấn Độ, Đức và Ba Lan. Mặc dù các chuyên gia của Kaspersky không thể tìm thấy mã trùng lặp với bất kỳ tác nhân đã biết, nhưng công cụ Kaspersky Threat Attribution cho thấy các điểm tương đồng về mã với Manuscrypt, phần mềm độc hại phức tạp được sử dụng bởi Lazarus (hay còn gọi là Hidden Cobra). Mẫu mã độc này, cũng như phần mềm độc hại do Lazarus phát triển trước đó, bao gồm một cửa hậu trong Windows. Tuy nhiên, các chuyên gia của Kaspersky cũng tìm thấy một biến thể Linux được cho rằng nó được thiết kế dành cho các thiết bị mạng.

Vào tháng 6/2020, các chuyên gia của Kaspersky đã phân tích các mẫu mã độc trong macOS mới được liên kết với các chiến dịch Lazarus Operation AppleJeus và TangoDaiwbo, được sử dụng trong các cuộc tấn công tài chính và gián điệp. Các mẫu đã được tải lên VirusTotal. Các tệp được tải lên cũng bao gồm một biến thể phần mềm độc hại Linux có chức năng tương tự như phần mềm độc hại macOS TangoDaiwbo. Những mẫu này xác nhận một sự phát triển mà các chuyên gia của Kaspersky đã đánh dấu hai năm trước đó rằng nhóm đang tích cực phát triển phần mềm độc hại không phải dành cho Windows.

SOFACY

Sofacy (hay còn gọi là APT28, Fancy Bear, STRONTIUM, Sednit và Tsar Team) là một mã độc đe dọa APT hoạt động rất tích cực. Các chuyên gia của Kaspersky đã theo dõi mã độc Sofacy từ rất nhiều lỗ hổng zero-day và các phần mềm độc hại khác được phát hiện trên cơ sở Sofacy. Trong kho vũ khí mạng có công cụ SPLM (còn được gọi là CHOPSTICK và XAgent), một công cụ giai đoạn hai được sử dụng có chọn lọc để chống lại các mục tiêu trên khắp thế giới. Trong nhiều năm, Sofacy đã phát triển các mô-đun cho một số nền tảng, trong đó có Fysbis là mô-đun dành riêng cho Linux được phát hiện vào năm 2016. Trong nhiều năm qua, việc tìm thấy mô-đun mã độc Sofacy trong macOS, iOS và Linux cho thấy rằng, cùng một nhà phát triển hoặc một nhóm nhỏ cốt lõi, đang sửa đổi và duy trì mã độc này.

DUKES

Các mã độc họ Dukes là mối đe dọa tinh vi mà lần đầu tiên được các chuyên gia của Kaspersky phát hiện vào năm 2013, nhưng công cụ này đã được sử dụng trong các cuộc tấn công có niên đại từ năm 2008. Nhóm này chịu trách nhiệm tấn công các mục tiêu ở Chechnya, Ukraine, Georgia, cũng như các chính phủ phương Tây và các tổ chức phi chính phủ, NATO và một số cá nhân. Bộ công cụ của Dukes bao gồm một bộ phần mềm độc hại toàn diện triển khai các chức năng tương tự nhưng được mã hóa bằng một số ngôn ngữ lập trình khác nhau. Phần mềm độc hại và các chiến dịch của nhóm bao gồm PinchDuke, GeminiDuke, CosmicDuke, MiniDuke, CozyDuke, OnionDuke, SeaDuke, HammerDuke và CloudDuke. Trong số mã độc này, SeaDuke là biến thể dành riêng cho Linux.

Nguyễn Ngoan (Nguồn Kaspersky)