Tin tặc Thổ Nhĩ Kỳ nhắm mục tiêu vào các máy chủ SQL trên toàn cầu

Các nhà nghiên cứu bảo mật Den Luzvyk, Tim Peck và Oleg Kolesnikov của hãng bảo mật Securonix (Mỹ) cho biết: “Chiến dịch này diễn ra với hai mục đích, một là bán quyền truy cập vào máy chủ bị xâm nhập, hai là cài cắm mã độc tống tiền”, đồng thời quy kết cho các tác nhân đe dọa đến từ Thổ Nhĩ Kỳ thực hiện với tên gọi là RE#TURGENCE.

Quyền truy cập ban đầu vào máy chủ đòi hỏi phải tiến hành các cuộc tấn công brute-force, sau đó là sử dụng tùy chọn cấu hình xp_cmdshell để chạy các lệnh shell trên máy chủ bị xâm nhập. Hành động này tương tự với một chiến dịch trước đó có tên là DB#JAMMER được công bố vào tháng 9/2023.

Giai đoạn này mở đường cho việc truy xuất tập lệnh PowerShell từ một máy chủ từ xa chịu trách nhiệm tìm nạp phần mềm độc hại Cobalt Strike. Sau đó, bộ cung cụ sau khai thác được sử dụng để tải xuống ứng dụng hỗ trợ máy tính từ xa AnyDesk từ một mạng chia sẻ được gắn kết để truy cập vào máy tính, đồng thời tải xuống các công cụ bổ sung như Mimikatz để thu thập thông tin xác thực và Advanced Port Scanner để tiền hành trinh sát mạng.

Các hành động thực hiện trên máy mục tiêu được thực hiện bằng tiện ích PsExec, đây là tiện ích quản trị hệ thống có thể thực thi các chương trình trên máy chủ Windows từ xa.

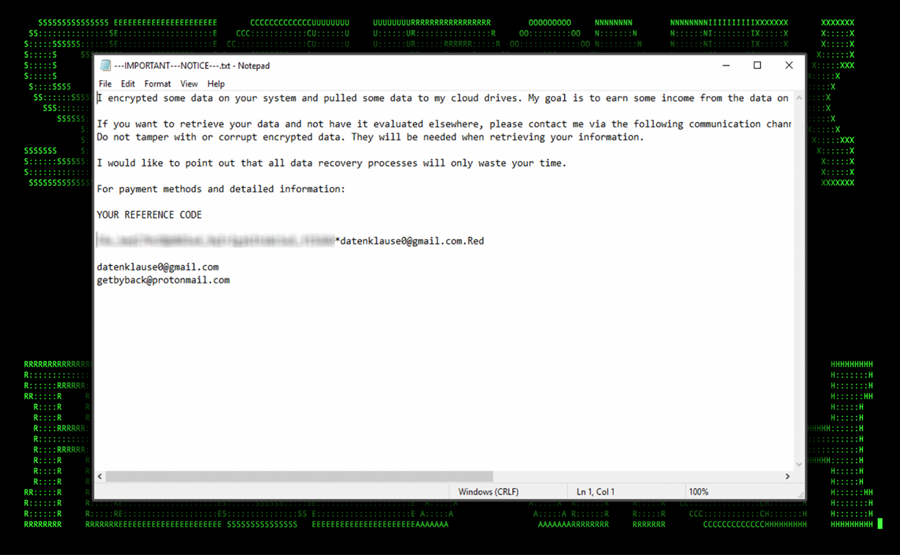

Cuối cùng, các tin tặc triển khai phần mềm mã độc tống tiền Mimic. Sau khi quá trình mã hóa hoàn tất, tiến trình red.exe sẽ thực thi thông báo mã hóa/thanh toán được lưu trên ổ C:\ của nạn nhân dưới dạng “—IMPORTANT—NOTICE—.txt”. Tệp văn bản chứa thông báo sau:

Thông báo thanh toán mã độc tống tiền Mimic

Mimic lần đầu tiên được xác định và thu hút được sự chú ý vào tháng 01/2023. Một biến thể của nó cũng được sử dụng trong chiến dịch DB#JAMMER.

Nhà nghiên cứu Kolesnikov chia sẻ: “Các chỉ số và cách thức tấn công được sử dụng trong hai chiến dịch là hoàn toàn khác nhau, vì vậy khả năng rất cao đây là hai chiến dịch khác nhau. Cụ thể hơn, tuy là các phương pháp xâm nhập ban đầu tương tự nhau, nhưng DB#JAMMER phức tạp hơn một chút và sử dụng đường hầm (tunnel). Trong khi đó, chiến dịch RE#TURGENCE nhắm mục tiêu rộng hơn và có xu hướng sử dụng các công cụ hợp pháp cũng như giám sát và quản lý từ xa, chẳng hạn như AnyDesk, để cố gắng trốn tránh sự phát hiện của các giải pháp bảo mật”.

Các nhà nghiên cứu cảnh báo: “Cần cân nhắc việc để các máy chủ quan trọng trực tiếp kết nối với môi trường Internet. Trong chiến dịch RE#TURGENCE, những kẻ tấn công có thể trực tiếp tấn công vào máy chủ từ bên ngoài vùng mạng chính”.

Lê Thị Bích Hằng

(Tổng hợp)