1. Infection Monkey

Infection Monkey là công cụ được trình bày bởi chuyên gia bảo mật Ofri Ziv đến từ GuardiCore.

Được phát triển xuất phát từ dự án Chaos Monkey của Netflix, Infection Monkey là một công cụ đánh giá an toàn cho trung tâm dữ liệu. Công cụ này được thiết kế để thử nghiệm trên môi trường ảo hóa tại các phần bất kỳ trong trung tâm dữ liệu, nhằm kiểm tra các lỗ hổng tiềm ẩn liên quan đến an toàn tổng thể của hệ thống, giúp nâng cao khả năng đảm bảo an toàn và phục hồi cho trung tâm dữ liệu.

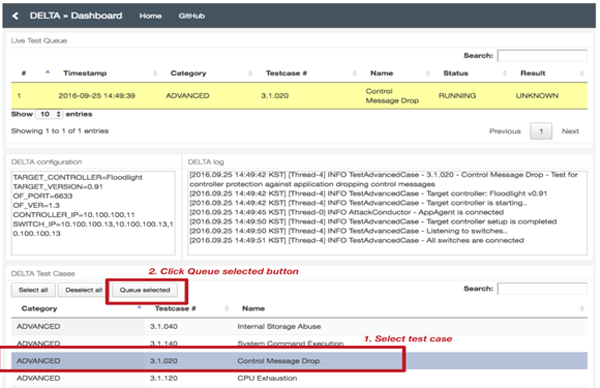

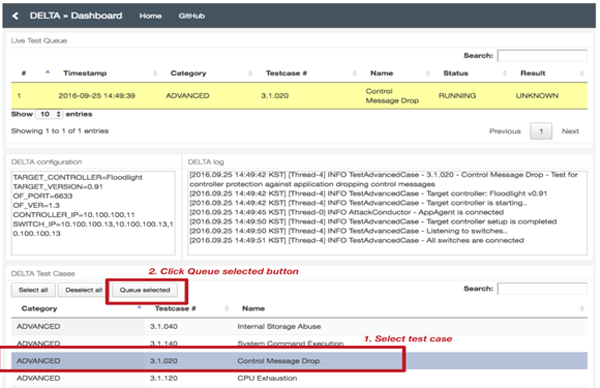

2. Project Delta (Dự án Delta)

Dự án Delta được trình diễn bởi Changhoon Yoon và Seungsoo Lee đến từ Trường kỹ thuật máy tính KAIST của Hàn Quốc.

Dự án Delta là một dự án mã nguồn mở được tài trợ bởi nhóm bảo mật Open Networking Foundation để giúp thử nghiệm thâm nhập vào SDN. Nó bao gồm nền tảng để xác nhận tính năng bảo mật của OpenFlow dựa trên chuyển mạch và thực thi điều khiển, cùng với một môđun kiểm thử mờ chuyên dùng để tìm ra các lỗ hổng bảo mật chưa biết đến của SDNs.

3. Ablation

Ablation là cộng cụ được trình bày bởi Paul Mehta của Cylance. Ablation là công cụ tăng khả năng phân tích tĩnh. Được thiết kế bởi Mehta để trích xuất thông tin từ các tiến trình khi thực thi. Công cụ này nhằm mục tiêu đơn giản hóa quá trình dịch ngược, giúp cho các nhà nghiên cứu so sánh các mẫu dựa trên mã thực thi mà không cần phải so sánh dữ liệu.

Nguyễn Anh Quỳnh của Việt Nam là cái tên đặc biệt trong Top 8, tác giả của công cụ

Keystone Engine.

Đây là một nền tảng assembler (hợp ngữ) nguồn mở, tác giả đã giới thiệu về các tính năng, kiến trúc của nền tảng và các công cụ mới sử dụng để dịch ngược hỗ trợ cho các chuyên gia phân tích.

5. AVLeak

Được trình bày bởi Alexei Bulazel, một nhà nghiên cứu độc lập. Đây là một phần của luận văn thạc sĩ của Alexei Bulazel tại RPI. AVLeak là một công cụ được thiết kế giúp cho các nhà nghiên cứu bảo mật trích xuất giản đồ của chương trình giả lập chống virus bản thương mại. AVLeak được sử dụng để phát hiện các chương trình giả lập trên máy tính, để từ đó sẽ dễ dàng thay đổi mã của các phần mềm độc hại để vượt qua sự phát hiện từ các phần mềm chống virus.

6. Swizzler

Công cụ Swizzler trình bày bởi Vincent Tan của Vantage Point Security - nhà nghiên cứu bảo mật di động Vincent Tan. Đây là một công cụ để đánh giá an toàn của ứng dụng di động, khi việc đánh giá không được thực hiện trong quá trình phát triển và xác định các vấn đề tác động đến ứng dụng di động. Nhà nghiên cứu đã xây dựng từ nền tảng cơ bản hỗ trợ tất cả các hàm chức năng cho các nhà đánh giá kiểm thử để phân tích các ứng dụng di động.

7. DPTrace

Công cụ DPTrace được trình bày bởi chuyên gia Rodrigo Rubira Branco và Rohit Mothe đến từ Intel Security. Các diễn giả này đã giới thiệu và trình diễn nền tảng phân tích sự cố bán tự động cho các nhà nghiên cứu, tại thời điểm xảy ra sự cố, đưa ra sơ đồ của phân vùng đầu vào gây ra sự cố, từ đó sẽ phân tích được khả năng tiềm ẩn của việc thực thi mã từ xa.

8. BLE MITM Proxy

BLE MITM proxy trình diễn bởi Slawomir Jasek của SecuRing. Đây là công cụ liên quan đến tấn công các thiết bị IoT. BLE MITM proxy là một công cụ mã nguồn mở được nạp chạy trên thiết bị Raspberry Pi nhằm dò tìm ra các thiết bị Bluetooth có năng lượng thấp thông qua việc khai thác, dịch ngược và gỡ rối.