Phát hiện tấn công chuỗi cung ứng mới nhắm vào hàng triệu người dùng

Được công ty an ninh mạng ESET của Slovakia đặt tên là "Hoạt động NightScout", cuộc tấn công liên quan đến việc phát tán 3 loại mã độc khác nhau thông qua các bản cập nhật độc hại được tuỳ biến cho các mục tiêu là nạn nhân có trụ sở tại Đài Loan, Hồng Kông và Sri Lanka.

NoxPlayer được phát triển bởi BigNox có trụ sở tại Hồng Kông, là một trình giả lập Android cho phép người dùng chơi các trò chơi dành cho điện thoại di động trên máy tính, hỗ trợ bàn phím, ghi chép kịch bản với nhiều phiên bản. Phần mềm này ước tính có hơn 150 triệu người dùng tại hơn 150 quốc gia.

Các dấu hiệu đầu tiên của cuộc tấn công đang diễn ra được cho là bắt nguồn từ khoảng tháng 9/2020, từ khi thỏa hiệp bắt đầu cho đến khi các hành vi độc hại bị phát hiện vào ngày 25/1/2021, khiến ESET phải báo cáo sự việc cho BigNox.

Nhà nghiên cứu Ignacio Sanmillan của ESET cho biết: “Căn cứ vào phần mềm bị thoả hiệp được đề cập đến với tính năng của mã độc có hỗ trợ chức năng gián điệp, chúng tôi tin rằng điều này có thể cho thấy mục đích thu thập thông tin tình báo về các mục tiêu liên quan đến cộng đồng game.”

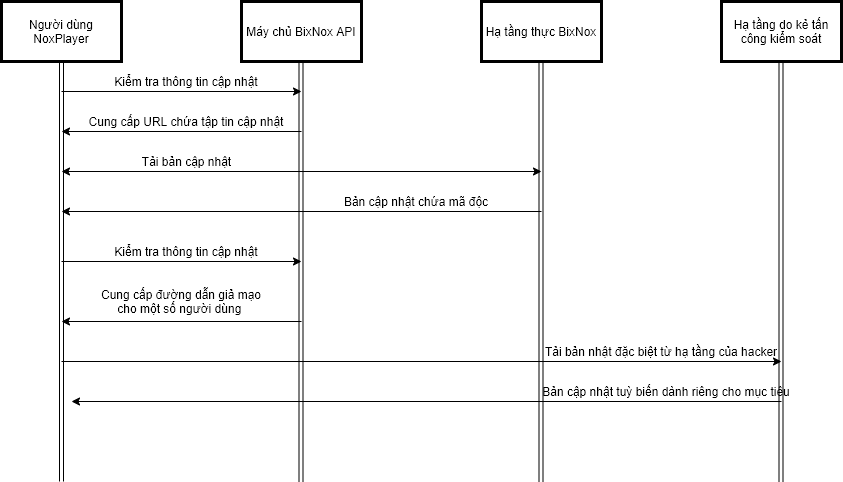

Hình 1: Sơ đồ luồng phát tán mã độc

Để thực hiện cuộc tấn công, cơ chế cập nhật NoxPlayer đóng vai trò là véc tơ để cung cấp các phiên bản phần mềm đã được trojan hóa cho người dùng. Sau khi cài đặt, NoxPlayer phân phối 3 payload độc hại khác nhau như Gh0st RAT để theo dõi nạn nhân, ghi chép các tổ hợp phím và thu thập thông tin nhạy cảm. Ngoài ra, các nhà nghiên cứu cũng tìm thấy trong một vài trường hợp mã độc PoisonIvy RAT được tải xuống bởi trình cập nhật BigNox từ các máy chủ từ xa do hacker mũ đen kiểm soát.

Được phát hành lần đầu vào năm 2005, PoisonIvy RAT đã được sử dụng trong một số chiến dịch mã độc lớn, đáng chú ý nhất là trong vụ xâm phạm dữ liệu RSA SecurID năm 2011.

Đáng chú ý, các mã độc được sử dụng trong cuộc tấn công có điểm tương đồng với vụ thoả hiệp trang web của văn phòng tổng thống Myanmar vào năm 2018 và vụ xâm nhập vào một trường đại học Hồng Kông vào năm ngoái. ESET cho biết các hacker mũ đen đứng đằng sau vụ tấn công đã thoả hiệp hạ tầng máy chủ của BigNox để lưu trữ phần mềm độc hại, với bằng chứng thực tế chỉ ra rằng cơ sở hạ tầng API của họ có thể đã bị xâm nhập.

Đối với người dùng NoxPlayer, các chuyên gia khuyến cáo thực hiện cài đặt lại máy tính ngay lập tức cũng như đổi ngay mật khẩu các tài khoản quan trọng như thư điện tử, tài khoản ngân hàng… Ngoài ra, với một số người dùng chưa bị nhiễm mã độc, thì hãy tắt cập nhật cho đến khi BigNox thông báo rằng họ đã giải quyết triệt để được vấn đề.

Đăng Thứ (Theo The Hacker News)